MDM(モバイルデバイス管理)ツールを使用した標的型攻撃

Vector Art by www.vecteezy.com

Cisco's Talos Intelligence Group Blog: Advanced Mobile Malware Campaign in India uses Malicious MDM

※この記事には続報があります。

【続報】MDMツールを使用してマルウェア配布。前回調査結果は「氷山の一角」か - 忙しい人のためのサイバーセキュリティニュース

Cisco Talosは、インドに位置する13個のiPhoneをターゲットにした標的型キャンペーンを確認しました。

この標的型攻撃キャンペーンでは、攻撃者は登録端末を制御するオープンソースMDM(mobile device management)システムを使用していたようです。

しかし現段階では、「攻撃者がどのように標的デバイスをMDMに登録させたのか」は判明していません。

Cisco Talosによるブログ記事では、「ソーシャルエンジニアリングにより登録されたのではないか」と推測されています。

一体、攻撃者はMDMを使って”どのように”標的型攻撃を行ったのでしょうか。

そんな疑問に答えるべく、この記事では、以下の点について説明していきます。

MDMとは

(Advanced Mobile Malware Campaign in India uses Malicious MDMより)

MDMに活用方法は様々ありますが、インドで発生したMDMを悪用した標的型攻撃で使われた「アプリケーションの配布」という機能を説明していきます。

最早当たり前となったスマートフォンの活用ですが、会社のメール閲覧や、VPN、セキュリティトークン等も業務用スマートフォンのアプリの一つとしてインストールさせる事で、管理の負担を減らす企業が増えています。

ですが、会社経営層の立場からすれば、社員に好き勝手にアプリをインストールされて、顧客情報をSNSアップロードされてしまったり、マルウェアを端末にインストールして情報を抜き取られてしまっては会社の信頼が失墜してしまいます。

そうした対策の一環として注目を集めているのがMDMなのです。

MDMを使えば、システム管理者は簡単に社員全員のスマートフォンに対してアプリをインストールさせたり、セキュリティポリシーの適用をする事ができます

ここでは紹介しきれませんが、他にもMDMを導入することで以下のような端末管理を行う事が出来ます。

- 任意のデバイスにだけ社内LAN、ファイルサーバー、メールサーバーへのアクセスを許可する

- 万が一端末が紛失された時に遠隔から端末データを削除する

- セキュリティポリシーの展開を一括で行う

MDMの代表的な製品として、最近はMicrosoft Intuneが流行っていると思います。

Intuneに関しては以下の公式ページで基本的な機能に関して説明されているので、ぜひご覧下さい。

Microsoft Intune の概要 | マイクロソフト

さて、以上がMDMに関する簡潔な説明となります。

次のセクションでは、この記事の本題である「インドで発生したMDMを使用した標的型攻撃キャンペーン」に関して説明していきます。

MDMによるマルウェア配布

今回インドで発生したMDMを悪用した標的型攻撃キャンペーンでは、攻撃社が悪意を持って開発した5種類のアプリケーションが、MDMを使ってインドにある13個の端末それぞれに配布されました。

前セクションで説明した「MDMを使ったアプリ配布」機能を悪用して、標的型攻撃を行ったのです。

配布された5つのアプリケーションの機能は、以下の様になっています。

- 2つのアプリ・・・端末の機能をチェックする

- 1つのアプリ・・・SMSメッセージを盗み読む

- もう2つのアプリ・・・端末の位置情報やその他データを窃取する

攻撃者は、これらの機能を正当なアプリケーションに追加するためにBOptions sideloading techniqueを使用したとされます。

そこのテクニックを使って、ターゲットの端末に対して、悪意を持って細工したWhatAppやTelegramなどのアプリケーションを配布したのです。

では、次のセクションでは攻撃者が用いたBOptions sideloading techniqueに関して説明していきます。

BOptions sideloading techniqueとは?

(Advanced Mobile Malware Campaign in India uses Malicious MDMより)

BOptions sideloading techniqueを使うことで、ダイナミックライブラリ(.dll)をアプリケーションに注入する事ができるようになります。

.dllファイルを注入する事が出来るのは、TelegramやWhatsAppのような正規アプリケーションです。

攻撃者はこのGitHubプロジェクトを使用して、iOSパッケージ(.ipa file)にBOptionspro.dylibライブラリを注入し、各種情報の窃取を行ったと見られています。

注入されたBOptionspro.dylibは、コード実行やオリジナルのアプリケーションなどの権限を求めることが出来ます。

窃取できる情報の例として、以下のようなものが挙げられます。

- 電話番号や電話帳

- 端末のシリアルナンバー

- 端末の位置情報(GPS)

- 写真や動画等の保存されていたコンテンツ

- SMSメッセージ

- その他TelegramやWhatsAppなどのチャットメッセージ

そうした「個人を特定できるような情報」を悪用する事で、攻撃者はターゲットを誘導したり、さらには脅迫を行ったり政治腐敗につながる悪事をはたらく事が出来ます。

ちなみにイタリア・ミラノに本拠地を置くIT会社であるHackingTeamは先にこの技術を使っていたようです。

さて、ここまで高度なテクニックを使用してターゲットに狙いを定めた攻撃者であるにも関わらず、なぜCisco Talosのセキュリティ研究者達は今回のインシデント関して突き止める事が出来たのでしょうか。

続いてのセクションでは、攻撃者が残した証拠に関して説明していきます。

攻撃者が残した証拠

(Advanced Mobile Malware Campaign in India uses Malicious MDMより)

実は、攻撃者がターゲットの端末に細工されたアプリを配布する際に使用したMDMサーバと、それらアプリが接続していたC2サーバにログが残っていたのです。

更に、サーバにはログだけではなく、メールアドレスやユーザ名などの重要な情報が残されていました。

Cisco Talosがサーバーと保存されていたログを調査した結果、以下のような情報を突き止めました。

- 2015年8月以降からマルウェアが使用されていた

- 標的はインドに位置する13個のデバイスだけである

- 攻撃者は”test”または”mdmdev”と名付けられたデバイスを使ってテストを行っていた。

- サーバーにはデバイスの電話番号が残り、電話番号はインドの電話番号だった。

- 攻撃者が使用したデバイスは”Vodafone India”ネットワークをローミング機能オフで使用していた。

以上の情報を元に、Cisco Talosはマルウェア作成者は非常に高確率でインドに居たと推測しています。

また、今回の調査を踏まえて、Cisco Talosは、このキャンペーンに対抗するためにAppleと連携を行いました。

Appleは、報告を受けた時点で、この標的型攻撃キャンペーンに関わる3つの証明書を取り消しており、残り2つについても報告を受けて速やかに削除したようです。

(執筆:Anoymask (@UXYEA) | Twitter)

続報は以下のリンクから

【続報】MDMツールを使用してマルウェア配布。前回調査結果は「氷山の一角」か - 忙しい人のためのサイバーセキュリティニュース

ウィークリー・セキュリティニュースまとめ(2018年7月8日〜15日分)

こんにちは。Ichi(@0x31_nose) です。

忙しい人のためのサイバーセキュリティニュースで、7月8日〜15日の一週間で更新した記事のまとめです。

- 『元NSO社員がスパイウェアを盗み転売』2018/7/9(Mon.)

- 『Timehopで2100万件の情報漏洩』2018/7/10(Tue.)

- 『複数ISP&IXPがBitcanalへの接続を拒否』2018/7/12(Thu.)

- 『ハッカーを5種類に分類してみた』2018/7/15(Sun.)

- おわりに

『元NSO社員がスパイウェアを盗み転売』2018/7/9(Mon.)

こちらは、サイバー兵器の製作を手がけるイスラエル系セキュリティ企業であるNSOの、ペガサスというスパイウェアのコードを盗み転売した話です。

逮捕・起訴された元NSO社員は、リストラされる事に気づいた際、ハードドライブをNSOの社内LAN内の端末に接続し、リモートでペガサスのコードを盗み出しました。

『Timehopで2100万件の情報漏洩』2018/7/10(Tue.)

こちらはSNSに投稿したポストを保存するアプリ「Timehop」によるインシデントが発生し、2100万件もの個人情報が流出したニュースです。

大規模な情報漏えいになってしまったものの、Timehop社のインシデント対応が早かったのでユーザーのSNSポストや友達リストにアクセスするための認証キーの流出は防ぎました。

2100万件もの情報が漏洩しましたが、個人的にはインシデント対応が迅速に行われ、公正な情報開示も行われている事から、模範的なインシデント対応と言えると思っています。

『複数ISP&IXPがBitcanalへの接続を拒否』2018/7/12(Thu.)

こちらは@UXYEAさんが執筆してくださった記事です。

「BGPハイジャック工場」と揶揄されていたBitcanalが、他のISPやIXPからの接続を切断されてしまったというニュースです。

BGPハイジャックとは、ISPが意図的にトラフィックを任意の経路へ誘導する攻撃手法を言います。

中間者攻撃のような要素も持っており、ユーザーのインターネットトラフィックを運ぶISPとしては非常に悪質だったと言えるでしょう。

問題とされているBitcanal130回以上もの意図的なBGP攻撃を行っており、手に入れたIPアドレスを更に転売していたようです。

『ハッカーを5種類に分類してみた』2018/7/15(Sun.)

曖昧に定義されている「ハッカー」の種類を5つに分類してそれぞれ簡潔に説明した記事です。

この記事で定義されているハッカーは以下の5種類です。

記事を公開してから沢山の人に読んで貰えまして、はてなホッテントリに登録されたり、私の中では初であるSmartNewsにも掲載して頂いたようです。

おわりに

以上、いかがでしたでしょうか。

今週は私の仕事の都合であまり記事の更新が出来ませんでした。

楽しみにしてくださっていた方も多いと思いますので心苦しいですが、切り替えてまた今週も情報発信していきます。

それではまた一週間がんばりましょう!

Ichi(@0x31_nose)

ハッカーを5種類に分類してそれぞれ簡単に説明

かつて「ハッカー」とは、「コンピュータに熱心な者」として定義されていた。

「コンピュータのプログラミングを出来る人」であっても、「コンピュータがどのような仕組みで動いているか理解する人」であっても「ハッカー」と呼ばれていたのだ。

しかし、現代における「ハッカー」は、少し意味合いが変わっているように思える。

他人のコンピュータや、企業の管理するサーバーへ不正アクセスを行う「悪者」というイメージが先行してしまっている。

本来の意味である「コンピュータに熟知した人物」が失われてしまっているのだ。

しかし、世間一般の人が思う以上に、「ハッカー」には多くの種類があり、その種類によってハッキングのモチベーションが全く違う。

その中でも、ハッカーの種類を大別すると、以下の5種類と言えると私は思う。

そこで、この記事ではそんな「5種類のハッカー」と「ハッカーのモチベーション」について簡単に紹介したいと思う。

① スクリプトキディー

スクリプトキディーは、ハッキングスキルが低く、他人が書いたコードを使用する。

スクリプトキディーの「キディー」とは、英単語”Kid”(子供)が元になっており、”Kiddie”にする事で更にくだけた表現にしている。

俗にいう、スラングだ。

スクリプトキディーは、次のセクション以降で紹介する別種類のハッカーと比べると強いモチベーションを持っていない。

言い換えると、彼らは慣れ親しんだソフトウェアの使用を好み(殆どがGUI操作である事が多い)、自分自身でハッキングを行う事は滅多にない。

具体的にいうとスクリプトキディーには、doxing以上の事を行わず、ウェブサイト上で単純にDDoS攻撃を行うだけで満足する者も存在する。

ところで、スキルの低いハッカーに以下のような者も存在する。

グリーンハットハッカーは初心者のハッカーだが、スクリプトキディーと違って、より高度なハッカーになろうとしている。

ハッキング技術に好奇心を持ち、高くモチベーションを保ちながら、スキルを習得、練習、改善するために多くの時間を費やしている。

一方、ブルーハットハッカーは、敵に対して厳しい復讐をする敵意あるスクリプトキディーである。

(※グリーンハットハッカーに関しては、スクリプトキディーと同じセクションに入れるのも迷った。セキュリティクラスタ諸氏には異論もある人もいるかも知れないが、スキルレベルの高低でカテゴリ分けしているので容赦頂きたい。)

② ブラックハットハッカー

ブラックハットハッカーとは、現代では情報の窃取やお金儲けの為にハッキングを行う悪意のあるハッカーを指す。

「ハッキングに伴うスリル」を楽しむ傾向にあり、ブラックハットハッカー同士の技術競争は非常に激しい。

ブラックハットハッカーは脆弱性の悪用、コンピュータの侵入、認証情報の盗難、システムの破壊、機密情報の漏洩、ランサムウェアやマイニングスクリプトの作成など、ハッキングに日常的に従事している。

ブラックハットハッカーは、ハッキングで生計を立てている人もいるが、基本的には趣味としてハッキングを行っている人も多い。

また、Black HatやDEF CONなどのコンピュータセキュリティの慣行で見られるように、ブラックハットのハッカーの中には、次に述べるホワイトハットハッキングに移行する者もいる。

③ ホワイトハットハッカー

別名エシカルハッカー(Ethical Hacker、倫理的なハッカー)とも呼ばれている。

ホワイトハットハッカーたちは、個人、企業、および政府を支援するために彼らのスキルを使用する。

②のブラックハットハッカーに対抗して、ホワイトハットハッカーは以下のような作業を行う。

OPSEC(日常的な安全運用)に気を払っており、その素性が全く明らかになっていなかったりするので、誰がホワイトハッカーかわからない人も多いだろう。

別の記事で紹介したCheenaさんやSh1ttyKidsさんを始め、世界には無数にホワイトハットハッカーとして活動している人はいる。

DEF CONのようにホワイトハットハッカーが集まるお祭りのようなイベントも存在するので、機会に恵まれたら参加してホワイトハットハッカー達と交流してみるといいと思う。

「いやいや、そんなハードル高いこと出来ないよ!」

って人は、Twitter上でそれらしき人をフォローしてみるといいだろう。

④ グレーハットハッカー

グレーハットハッカーは、以下の両者の要素を含む。

つまり、ブラックハットハッカーのように他人に迷惑をかけるようなハッキングを行わないが、ホワイトハットハッカーのように清廉潔白とは限らないのである。

いわば、「グレーゾーンで活動しているハッカー」なのだ。

たとえば、グレーハットハッカーが他人のWebサイトをハッキングする事がある。

この時、無許可で行えばブラックハットハッカーだが、管理人に対して事前に許可を得て、脆弱な箇所に関して管理人に通知していたら「グレー」といえるだろう。(この説明では単なるペンテスターのように見えるが。法的拘束力を持つ契約書の有無や、そもそも国別の法律の解釈にもよる事からグレーとする。)

また日中はホワイトハットハッカーとして働き、夜にはブラックハットハッカーとして活動している可能性もある。

例えばMr. Robotの主人公・エリオットは、プライベートでやっている事は完全にブラックハットハッカーだが、日中はAllSafeというセキュリティ企業でセキュリティエンジニアとして働いている。

⑤ ハクティビスト

ハクティビスト達は、「(彼ら自身が思う)世界の誤ったこと」を正しくする為に活動を行う。

活動の例としては、動物虐待グループ、テロリスト団体、暴虐な政権体制を敷く政府のウェブサイトに対するDDoS攻撃が挙げられるだろう。

さらにハクティビストが反対する政府のウェブサイトをハッキングするようなケースもある。

他にも情報の漏洩、Doxing、ソーシャルメディア上のテロリストアカウントの報告、(彼らが思う)重要な問題への意識の向上も含まれる。

ハクティビストは歴史的に、特にアメリカ合衆国憲法第4改正案に即して、「市民の自由を脅かすような立法案」に反対する運動を繰り広げてきた。

彼らが行うオンラインで行う活動が、一般庶民たちの心を掴み、現実世界におけるデモ活動に発展するケースも少なくない。

ハクティビストの主張は彼らにとっての善意であるが、必ずしも人類全体にとっての最適解でない可能性もあるので注意が必要だ。

もちろん言うまでもなく、世界にとって肯定的な結果を生むハクティビズムの事例は無数に存在している。

まとめ

この記事では、以下の5種類のハッカーに関して説明を行った。

この記事をここまで読んでくれたのなら、以下の記事でまとめている「ハッカーの為のLinux」も興味を持ってもらえると思う。

ぜひ、読んでみてもらいたい。

複数ISPがBitcanalへのネットワーク接続を切断。Bitcanalの別名は「BGPハイジャック工場」

Free Vectors via Vecteezy.com

複数のインターネットトランジットプロバイダーが協働で、ここ数年、故意にBGPハイジャックを少なくとも130回行っていたISPへのネットワーク接続を遮断しました。

インターネットトランジットプロバイダーとは、ISP、エンドユーザ、データセンター間のグローバルなトラフィックをルーティングする企業です。

現在、BICS、GTT、Cogent、Meerfarbig、Hurricane Electric、IPTelecomといったトランジットプロバイダーが、Bitcanalという会社とネットワーク接続を切断しました。

Bitcanalは、ポルトガルでデータセンターとISPを運営する企業です。

更に、インターネットエクスチェンジポイント(IXP)も、Bitcanalとネットワーク接続を切断する決断を下したようです。

IXPとは、インターネット環境を相互接続する大規模な全国レベルのデータセンターを運営するプロバイダです。

Bitcanalへのネットワーク遮断を行ったIXPのリストには、DE-CIX、LINX、AMSIX、ESPANIXが含まれています。

NANOGでのメッセージ

実は今回Bitcanalへの接続を切断した一部の企業の中には、すでに2017年時点でBitcanalとネットワーク接続を行っていなかった企業もありました。

一体、なぜ多くのISP、IXPがBitcanalへの接続を切断したのか。

実は6月25日にNANOG(北米ネットワーク事業者のメーリングリストへ、「あるメッセージ」が投稿された事が原因と見られています。

そのメッセージには、「Bitcanalが少なくとも130回の意図的なBGPハイジャックを行った事を示す証拠」が書かれていたのです。

Bitcanalが行ったBGPハイジャックとは

BGPハイジャックは、ISPが特定の宛先へ間違った経路情報を伝えることで発生します。

ほとんどの場合、BGPハイジャックは、タイプミスや世界的なISPが間違ったサーバに大量のトラフィックを流す事が原因で発生します。

しかし、悪質なISPは、重要なDNSサーバー、金融サービス、政府機関サイト、軍事ドメインなどの特定のターゲットを乗っ取るために意図的に間違ったBGPルートを伝えるのです。

BGPハイジャックをする目的として、悪質なISPのネットワークをトラフィックが通す事が挙げられます。

つまり、中間者攻撃を行う事が出来るのです。

BitcanalがBGPハイジャックをした証拠とは

NANOGに投稿されたメッセージから、Bitcanalが最も大きいBGPハイジャック犯であることが分かったため、BGPハイジャック工場と揶揄されました。

Ronald F. Guilmette氏は、NANOGのメッセージで以下のように言っています。

無数の故意にIPハイジャックされたインシデントを今まで見たことある人なら自明だと思うが、213/8を除いたAS3266(BitcanalのAS番号)から伝送された全ての経路はBGPハイジャックである事は明白だ。

39種の経路がハイジャックされいることが、少なくともbgp.he.netから判明した。しかしながら残念なことに、これは控え目な概算である。RIPEstatから抽出した、より完全で最新の情報によると、計224,512個のIPv4アドレスに紐づく130もの経路がハイジャックされている事が判明した。

https://pastebin.com/raw/Jw1my9Bb

端的に言って、Bitcanalはだいたい全体の/14ブロックのIPv4アドレスを持ち逃げしたことになる。(勿論、彼らは一銭も払っていない。)

Guilmette氏の指摘によれば、BitcanalはBGPハイジャックにより手入れたIPアドレスを、スパムグループに販売していました。

スパムグループは、このIPアドレスを買うことにより、ブラックリストに登録されていないIPアドレスでスパムキャンペーンが出来るようになるのです。

企業が協力してBitcanalをインターネットから追放

Oracleのインターネットリサーチ部門のブログ記事によると、ISPとIXPが協力して、ここ数週間でBitcanalの環境と完全に切断することでBitcanalをオフラインに出来たようです。

前述のブログ記事の執筆者であるDoug Madory氏によると、過去数週間でISPとIXPから得られる教訓があると記事内で述べています。

1) たとえ (この記事の読者の地域がBitcanalの)被害に遭っていなくても、将来的なリスクを考慮して切断する事をお薦めしたい。もし、DECIXがBicanalを昨年追放したのが多くの人に知られていたら、他のIXPはBitcanalを切断していたのだろうか。または、Bitcanalについて少なくとも調査くらいは行っただろうか。

2) IXPは、中立的に機能するハブではない。IXPを悪用することで、悪意を持った攻撃者が目的を果たす事が容易になります。IXPは責任から免れる事はできなくなってしまいました。

3) (この記事を読む読者が)監視と解析の能力が備わっているかどうか確認すべきだ。複数のIXPは、問い合わせの確認をするためのルートサーバのMRTファイル、またはPCAPの取得が出来ていませんでした。もしIXPが悪事を働いた場合に証拠収集しなければならないポリシーがあるならば、証拠収集だけでなく、証拠自体の正当性を確かめる枠組みが必要だと思います。

BGPハイジャックが近年急速に普及しており、ISPやIXPのような企業がようやく重い腰を上げて対策に乗り出しています。

今回のように複数のISP/IXPが結託して任意のISPを締め出した事はありませんでした。

複数の企業が協力してBitcanalを追放したこと前例が出来るので、他の既知のBGPハイジャック犯対しても迅速な対応がなされる事でしょう。

ちなみに、BGPハイジャックに対して、他の方法も取られています。

[原文へ]

Timehopで2100万件の個人情報漏洩。迅速なインシデント対応で「思い出」は死守。

ソーシャルメディアアプリ『Timehop』がハッキング被害に遭い、2100万人以上のユーザーの個人情報が漏洩した。

このインシデントに関してだが、大規模なユーザーデータが漏洩したものの、個人的にはTimehop社のインシデント対応が迅速に行われたと感じている。

日本のセキュリティニュースメディアでは、インシデントの規模に関しての解説がなされているが、現段階ではTimehop社のインシデント対応の迅速さを取り上げた記事は見られない。

そこで、今回Timehopを襲ったインシデントに関して、Timehop社が公表したレポートの内容をベースにして、以下の3点に絞って解説する。

- インシデントのタイムライン

- インシデントの影響範囲

- Timehopのインシデント・レスポンス

それでは参りましょう!

そもそもTimehopとは

Timehopとは、iPhone、Facebook、Instagram、TwitterなどのSNSから、ユーザーが過去に投稿した情報を収集するアプリだ。

利用ユーザーが「自分は1年前この日に何をしていたのか?」を知れる「デジタルタイムマシン」として人気を博している。

漏洩した情報について

漏洩した情報

攻撃者が実際に盗み出した情報は以下。

- ユーザーの氏名

- 電子メールアドレス

- 約470万の電話番号

- 認証トークン

盗まれた個人情報の件数は、なんと2100万件にも及んでいる。

認証トークンは漏洩

しかし、Timehop社がウェブサイトに掲載したインシデントレポートには、以下のように記載されている。

ユーザーの個人情報データは盗まれ、ソーシャルメディアOAuth2トークンも侵害されてしまった。

さらに攻撃者は、ソーシャルメディアの投稿や画像にアクセスするために、他のソーシャルネットワーキングサイトからTimehopに提供された認証トークン(キー)を手に入れた。

認証トークンを使うことで、攻撃者はユーザーの許可なくFacebookや他のソーシャルネットワーク上の投稿の一部を読むことが出来てしまう。

「思い出」は無事

Timehop社の公表によれば「今回のインシデントはユーザーの“メモリー(※思い出)”は漏洩していない」と記載がされている。

Timehopの主要サービスであるユーザーのSNSへの過去の投稿内容は無事だったのは「不幸中の幸い」といえるだろう。

インシデントのタイムライン

ここからは本題となるTImehopのインシデント対応に関して触れていく。

まずは、2フェーズに分かれていた攻撃をタイムラインを紹介したい。

2017年12月19日:偵察、潜伏(管理者ユーザーによる不正ログイン)

攻撃者と思われる何者かによって、Timehop社に対して偵察が行われたのは昨年2017年の12月19日の事だった。

12月19日、管理権限を有するアカウントを用いて、Timehopが所有するクラウドプロバイダ(ベンダ名は不明)にログインが行われた。

不正アクセスを行った何者かは新たに管理権限を有するアカウントを作成。

その後同一人物と思われるユーザーがログインを行ったのは、12月19日から2日間と、2018年3月の某日であると公表されている。

2018年7月4日未明:攻撃(データベースへの攻撃とデータ転送)

Timehopのエンジニアが攻撃者による攻撃を検知し、アラートが上がる。調査開始。

4時23分:緊急処置

Timehopのエンジニアによる緊急処置の実施。

アカウント侵害の被害にあったクラウドコンピューティング環境を切り離した。

さらに、攻撃者から認証トークンを盗まれた為、即座に認証トークンをすべて無効化した。

認証トークンが窃取されたものの、プライベート/ダイレクトメッセージ、財務データ、ソーシャルメディアと写真コンテンツを含むその他のTimehopデータへの影響はないと公表している。

実際に、Timehopユーザーのいかなるアカウントにおいて、不正にユーザーのSNSへアクセスされた証拠は現段階でも確認されていない。

教訓:多要素認証の欠如によるデータ侵害

今回のハッキングは、当社のクラウドコンピューティング環境へのアクセス認識情報が盗まれた事が原因で発生した。

実はTimehopはクラウドコンピューティング環境の管理画面に入る際、多要素認証ログインを設定していなかったようだ。

インシデント発生を踏まえて、全ての環境の管理者ログインのために多要素認証を設定したと公表している。

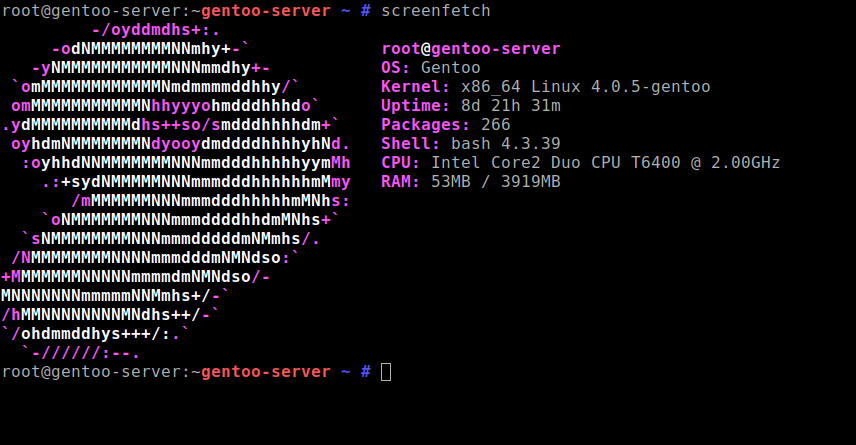

Timehopのエンジニアがネットワーク侵害を特定した同日、プロジェクトのリポジトリとページの内容を悪意のあるものに置き換えることができるGentoo GitHubアカウントが不正アクセスされレポジトリが書き換えられるインシデントが発生している。

Gentoo LinuxのGitHubアカウント乗っ取り原因は「パスワード推測」 - 忙しい人のためのサイバーセキュリティニュース

GentooにおけるインシデントもGithubアカウントの2要素認証(2FA)が設定されていなかった事が原因だった。

つまり、TimehopはGentooで発生したインシデントと全く同じ手法でTimehopのセキュリティが破られてしまったのだ。

同社はまた、ユーザーに対する違反の影響を最小限に抑えるため、セキュリティ専門家やインシデント対応専門家、地方および連邦の法執行期間、ソーシャルメディアプロバイダと協力して波及調査と原因究明に努めている。

参考資料

Timehop Hacked — Hackers Stole Personal Data Of All 21 Million Users

Security - Technical — Timehop

Ichi (@0x31_nose)

元NSO社員がスパイウェアを盗み50倍の値段で転売。リストラの腹いせに内部不正

世界で最も強力なハッキング会社NSOグループの元従業員が、同社の電話ハッキングツールを盗み、ダークネットに5000万ドルで秘密裏に売却した容疑で逮捕・起訴された。

MoneroとZcashを含むさまざまな暗号化された通貨を使ってダークウェブのフォーラムで販売を行なっていたようだ。

「NSOとは何か?」

「元NSO社員はどんなツールを販売した容疑で捕まったのか?」

この記事では、そうした疑問に答えるよう解説していく。

NSOグループとは

NSOグループ(以下、NSOと表記)とは、イスラエルに本社を置くサイバーセキュリティ企業だ。

NSOの創設者はイスラエル軍の諜報部隊Unit 8200の出身者で、非常にスキルレベルの高い専門家である。

NSOは、世界中の情報機器、軍隊、法執行機関に、AppleのiPhoneやGoogleのAndroidデバイスを遠隔からの侵入を可能にする「ハイテクマルウェア」を販売していることで知られている。

現在500人の従業員を擁し、9億ドルの価値を持つ米国のソフトウェア企業Verint Systemsと10億ドル相当の契約を結んだ。

さらに、2018年5月に公開された情報によれば、NSOとセキュリティ部門を統合する予定のようだ。

飛ぶ鳥を落とす勢いで成長するNSOであるが、実は元社員によってNSO独自で開発したハッキングツールのソースコードが流出してしまった。

流出したのは、NSOの目玉商品の一つ、「ペガサス」である。

ペガサスとは

ペガサスは2016年中頃にアラブ首長国連邦の人権活動家Ahmed Mansoorに対して行われた標的型攻撃を行うスパイウェアである。

ペガサスは、リモートからターゲットのスマートフォンをハッキングできる。

攻撃者は被害者に気づかれる事なく、以下の多様な機能から膨大なデータを入手することが出来る。

- テキストメッセージ

- カレンダー

- 電子メールやWhatsAppメッセージ

- ユーザーの場所(GPS情報)

- マイク

- カメラ

被告人がハッキングツールを盗んだ方法

イスラエルに拠点を構える法律事務所によれば、被告人はNSOの品質保証部門で働いていたようだ。

被告がペガサスを盗もうと思い立ったきっかけは何だったのだろうか。

実は「被告人がNSOからリストラされる事を悟った時」だったという。

被告人が会社を去る前に、NSOのネットワークの秘密のコードを外部ハードドライブにコピー。

自分のPC上のMcAfeeセキュリティソフトウェアを無効にした後に起動したまま会社に放置し、2018年4月29日付で解雇された。

その後、ダークネット上の身元不明の人物に連絡を取り、予めNSO社内に仕掛けておいた”バックドア”を経由してNSOのネットワークに侵入。

セキュリティ企業として有名なNSOからスパイウェアコードを盗んだハッカーグループの一員として自らを名乗り、盗み出したスパイウェアを含むハードドライブを5,000万ドルで売却しようとしたのだ。

皮肉なことに、購入者自身が、漏洩したハッキングツールとダークウェブで購入した事をNSOに通報した。NSOは直ちに匿名の被告人の身元を特定し、当局に連絡。

この事件について、NSOは第三者との間では重要な情報が共有されておらず、顧客のデータや情報が侵害されていないとコメントしている。

容疑者は6月5日に逮捕され、法執行機関は盗まれたペガサスのソースコードを確保した。

元NSO社員の起訴内容は、以下の3つとされている。

- 適切なライセンスなしでソフトウェアを販売した事

- 従業員による盗難

- アメリカ国土の安全を脅かす可能性

NSO以外にも数多く存在するイスラエル系セキュリティ企業

イスラエルにはNSOだけでなく、数多くのサイバーセキュリティ企業が存在している。

エチオピア政府が反政府組織を監視するために使用した監視ツールは、Cyberbitという企業が開発したものだった。

アメリカ、イスラエル、中国を始めとする「軍事力保有国」は、とりわけサイバーセキュリティ施策を強化しているのでセキュリティ業界で成功を収める会社が出現しやすいのだろう。

ウィークリー・セキュリティニュースまとめ(2018年7月1日〜7日分)

こんにちは。Ichi(@0x31_nose) です。

忙しい人のためのサイバーセキュリティニュースで、7月1日〜7日の一週間で更新した記事のまとめです。

- 『Anoymaskさんが執筆者として加入』 2018/7/1(Sun.)

- 『LTEネットワークプロトコルに対する新たな攻撃を発見』2018/7/1(Sun.)

- 『Facebookが米議会に747ページにのぼる文書を提出』2018/7/2(Mon.)

- 『ブラックフライデーセールまとめ【2017年版】』2018/7/3(Tue.)

- 『FORTNITEのチートコードを悪用した中間者攻撃の被害』2018/7/4(Wed.)

- 『Shodanでアカウント登録する方法を画像つきで解説してみた』2018/7/5(Thu.)

- 『GentooLinuxのGitHubアカウント乗っ取り原因はパスワード推測』2018/7/6(Fri.)

- 『今年のDEFCONがキャンセルに。今後の開催も中止の方向』2018/7/7(Sat.)

- おわりに

『Anoymaskさんが執筆者として加入』 2018/7/1(Sun.)

Anoymask (@UXYEA) さんのブログ(本ブログについて - I am alive)で私のブログについて言及されていた事がきっかけで会話が進展。

私の方からお願いして、当ブログの執筆をお手伝い頂くことになりました。

私一人で扱えるニュースにも数に限りがあります。

そして、ゆくゆくは各分野のセキュリティ専門家を迎えて複数人運営したいと思っていました。

ですので、Anoymaskさんに参加してもらったおかげで目標に一歩近づいた気がしました。

今後共よろしくおねがいします!

@0x31_nose さんのブログに執筆者として加わることになりました。

— Anoymask (@UXYEA) July 1, 2018

これからよろしくお願いします! https://t.co/YbQP7GaMzP

『LTEネットワークプロトコルに対する新たな攻撃を発見』2018/7/1(Sun.)

こちらは@UXYEAさんが執筆してくださった記事です。

LTEネットワークに内在する脆弱性を突く3つの攻撃が発見され、そのうち一つの「aLTEr攻撃」に関して解説を行っています。

aLTEr攻撃が成功すると、DNSスプーフィングが成功し、ターゲットを悪意のあるWebサイトへリダイレクトするのです。

『Facebookが米議会に747ページにのぼる文書を提出』2018/7/2(Mon.)

2018年4月11日に、Cambridge Analyticaスキャンダルを受けて米議会に証人喚問を受けたマーク・ザッカーバーグ氏。

その時アメリカ代議士から受領した2,000以上もの質問がされ、6月29日にFacebook社としての正式回答がまとめられた文書が提出されました。

その文書に記載されていた個人情報の取扱いに関わる内容は、本来Facebookが公表していたものと矛盾する内容でした。

『ブラックフライデーセールまとめ【2017年版】』2018/7/3(Tue.)

去年やってたセールのリストがどこかにあったはずなので、まとめておきますね。

— Yukio Ichinose (@0x31_nose) July 3, 2018

セキュリティ業界の尊敬する先輩であるねこさん(@catnap707)が、Twitter上でブラックフライデーに関する会話をされていたのを見たのがきっかけで作成した記事です。

昨年2017年11月のブラックフライデーですが、この記事に紹介している分だけでも「44ものサービス」が大幅に値下げされていました。

こちらの記事を参考にして、このブログの読者の皆様が今年2018年のブラックフライデーでお目当てのサービスを格安で入手出来ますようにと願いを込めて作成しました。

ぜひお役立てください。

『FORTNITEのチートコードを悪用した中間者攻撃の被害』2018/7/4(Wed.)

オンラインゲーム「FORTNITE」のチートコードが実はマルウェアだったという話。

ワールドカップで敗退したドイツ代表ですが、実はこのFORTNITEを夜中までプレーしてて、睡眠不足がきっかけで負けたとも言われています。

それほど熱中できるゲームであるからこそ、悪意を持ったハッカーに標的にされてしまったのだと思います。

『Shodanでアカウント登録する方法を画像つきで解説してみた』2018/7/5(Thu.)

「世界一危険な検索エンジン」との呼び名が高いShodanのアカウント作成方法を画像つきで作成しました。

Shodanの使用に関して、非常にグレーゾーンですので使用は各自の責任でお願いします。

特に、先日のCoinhiveのコード埋め込みによって逮捕者が出たりしている世の中です。

CoinHiveで逮捕されたロジックを使えば、Shodanの検索結果でIPアドレスのリンクを踏んでしまい「他者の端末に不法にアクセスした」として逮捕されてもおかしくありません。

『GentooLinuxのGitHubアカウント乗っ取り原因はパスワード推測』2018/7/6(Fri.)

こちらは@UXYEAさんが執筆してくださった記事です。

忙しい人のためのサイバーセキュリティニュースで2018年6月30日に紹介したニュース『Gentoo LinuxのGitHubアカウントを乗っ取りマルウェアコードを注入』の続報記事です。

別サイトで漏洩したパスワードを使いまわしていた事が原因でGitHubアカウントが乗っ取られたようです。

GitHubアカウントを乗っ取ったハッカーは、GentooのGitHubレポジトリにマルウェアコードを注入しました。

手法が大胆なものだった為、すぐに異変が検知され、大事に至ることなくインシデントは収束したと見られています。

『今年のDEFCONがキャンセルに。今後の開催も中止の方向』2018/7/7(Sat.)

DEF CONの運営者であるDT氏が「今年のDEF CONはキャンセルする」と公表したニュース。

あまりのショックに勢い余ってノンストップで全文翻訳してしまったのですが、中止を公表したページのソースを見たらこんな文言が掲載されていました。笑

ただ単にジョークと言って公開するのも皆様の楽しみを奪ってしまうので、記事の末端に追記しただけで留めておきました。

その後もどんどん拡散されていったのを見ると、みんなもこのジョークを気に入ってくれたんじゃないかと思っています。笑

(ページのソース。DEF CON Cancellation: An Open Letterより)

以下、コメントアウトされたメッセージの翻訳です。

おめでとう!秘密のメッセージを見つけるなんてとてもスマートだな。

心配するなよ。ただのパロディ/ジョークさ。 ある意味「風刺」のようなもので、「俺が本当に信じている事」とはあらゆる点で違ってる。

DEF CON公式ページを真似して作ったことは詫びるよ。

そもそも「DEF CONキャンセル」は、ずっとずーっと前から存在するジョーク。もし気になるならDefcon FAQを読んでみて。

DTは本当に素晴らしい人さ。Open Letterに書いてあった事を彼が言うはずがないだろう。(もしかして彼ならありえる?)

いやいやいや、彼はあんな事は言わないさ。

ちなみに、これ(訳者注:ソース内のメッセージを見つける事)はコンテストの一部ではありません。Coffee Wars(訳者注:2002年のDEF CONで開催)は本当に良かった。

実はこのサイトは何年も前からあるんだが、公開してから一文字もを変更していなんだよな。

でも、ページに書かれた風刺は依然として真実だし、それってなんだか悲しい。

もしこれを見てるアンタがこのジョークを面白いと思ったなら、俺にGurney Halleckビールをご馳走してくれ。

もし面白くなかったなら、すまんが賠償金は払えない。

それじゃ、Defconで楽しい時間を過ごしてください。

Also: BUNNIES FOR PRIEST!!!(訳者注:何かしら参照してるみたいですが理解出来ず・・すみません)

おわりに

今週もサイバーセキュリティ業界は世界中で話題に絶えない一週間でした。

このブログを読んでコメントしてくださったり、SNSで共有・拡散して下さる一人一人のおかげで、私もこのブログを継続することが出来ています。

ありがとうございます。

夏になるとインシデントが増すというデータを前に見たことがあるので、来週もしっかりニュース記事を更新していきます。

P.S.①:西日本で災害に見舞われた方々、心よりお悔やみ申し上げます。

P.S.②:ソースみんな読もうね!笑

それではまた一週間がんばりましょう!

Ichi(@0x31_nose)

蔓延するLokiBotの殆どはオリジナルの修正版と発覚。

ほとんどのLokiBotのサンプルが、オリジナルに手を加えられたものであることが発覚しました。

「LokiBotってなんだっけ?」

と思われていましたら、当ブログでも過去にLokiBotに関するニュースを扱いましたので、ぜひお読みください。

尚、以下の記事に記載されているのは、LokiBotから派生した亜種に関する解説です。

この記事では、LokiBotのオリジナル版に関して簡単に触れつつ、以下の2点に絞って紹介していきます。

- オリジナルの修正版である事が発覚した経緯

- 修正が加えられた箇所について

LokiBot“オリジナル版”は2015年から販売

LokiBotが出現したのは2015年のことです。

LokiBotは2015年以降、ユーザのアカウント情報や、仮想通貨のWallet情報を盗むマルウェアとして知られていました。

LokiBotのターゲットは幅広く、FTPクライアント、Webブラウザ、PuTTYといったSSHクライアント等から情報を盗み取ると言われています。

オリジナルのLokiBotを開発したのはlokistov(別名:Carter)と名乗る者です。

Lokistovは、ハッキングフォーラムでLokiBotをたった$300(=約33,000円)で販売開始。

その後次々と亜種が生まれ、ダークウェブ上で販売されるように。安いのだと$80(=約9,000円)で売り始められていきました。

(LokiBotを販売した最初の投稿。LOKIBOT INFOSTEALER “HIJACKED” VERSIONより)

発覚した経緯

もともと、LokiBotがダークウェブ上で安く販売されていた理由は、「LokiBotのソースコードが流失したこと」が原因と思われていました。

しかし、セキュリティ研究者のd00rt (@D00RT_RM) 氏の指摘によれば、ソースコードに触れることなく、他の人が盗んだデータを受け取るためのドメインを設定できるよう、少し修正しているだけであることを発見(GitHub)したのです。

修正版LokiBotについて

(復号化されたC&CサーバのURL。LOKIBOT INFOSTEALER “HIJACKED” VERSIONより)

d00rt氏は、LokiBotが盗んだ情報の送信先となるC&CサーバのURLがソースコードに直接記載されている箇所が5つもある事を発見。

そのうち、4つはトリプルDESアルゴリズムで暗号化されていましたが、1つだけXORで暗号化されていました。

文字列型を復号するDecrypt3DESstring

実はこのマルウェアには「Decrypt3DESstring」という関数が存在します。

LokiBotは、「Decrypt3DESstring」を使って、トリプルDESで暗号化された文字列を復号し、C&CサーバのURLを取得します。

d00rt氏は更に、オリジナル版LokiBotと修正版Lokibotを新たに取得し、比較。

d00rt氏の指摘によれば、修正版LokiBotには「Decrypt3DESstring」がトリプルDESで暗号化された文字列型ではなく、XORで暗号化された文字列型を復号した結果を返すように変更されていました。

文字列型がXORで暗号化されていた事によって、修正版LokiBotは誰でもHEXエディターを使って簡単に情報の送信先C&CサーバのURLを変更出来るようになったのです。

LokiBotオリジナル版の開発者が、C&CサーバーのURLをトリプルDESと比べて安全面で劣るXORで暗号化された文字列型に入れた意図は不明のままです。

ダークウェブで安価で販売されているLokiBotの亜種も同様な機能を持っているとされています。

更に進化するLokiBot

LokiBotのオリジナル版の開発者であるLokistov氏は、LokiBotのバージョン2.0をリリースし、オンラインフォーラムで積極的に販売を行なっています。

ちなみに、オリジナル版に含まれる「Decrypt3DESstring」は、潜伏する為に再起動しても起動出来るよう、レジストリの値を取得する機能もあるようです。

しかし、修正版LokibotではただC&CサーバのURLを返すだけで再起動した後は起動できません。

修正版LokiBotについては、d00rt氏のレポートでより詳しく解説されています。

LokiBotについてかなり細かく書かれているため、一読の価値は十分にあると思います。

[原文へ]

Gentoo LinuxのGitHubアカウント乗っ取り原因は「パスワード推測」

先週、本ブログでGentoo LinuxのGitHubアカウントが乗っ取られて、マルウェアを注入されたと紹介しました。

先週の時点では、事件の原因までは分かりませんでしたが、先日Gentoo Linuxからインシデント原因が公表されたようです。

そこで、この記事では、今回の事件の原因と再発防止策について説明していきます。

インシデントの原因とは?

Gentoo Linuxの開発者は、パスワードが推測されて管理者アカウントを乗っ取られたことを明らかにしました。

もしパスコード等の2段階認証を使用していれば、パスワードを推測されたとしても管理者アカウントを乗っ取りを防げたかもしれません。

Gentooのインシデントレポートには、事件の原因について以下のように書かれています。

"攻撃者は、Administrator権限を持つパスワードを奪取しました。(我々が)集めた証拠から推察すると、別サイトから漏えいしたパスワードによってパスワードの推測が容易になったことが原因だと分かりました。"

また、GitHub上のOrganizationのコピーも取っていませんでした。

更に悪いことに、systemd repoはGentooからのミラーではなく、GitHubに直接保存されていたようです。

不幸中の幸い?

不幸中の幸いとして、悪意を持った何者かの攻撃が大胆なものだった事が挙げられます。

実は、Admin権限を持つアカウントをダッシュした攻撃者は、アカウントを使って別のGitHubアカウントを削除したのでした。

その結果、通知メールがGentoo開発者に送信されて気づくことが出来たのです。

そのおかげでGentooとGithubは異常検知から約70分足らずで攻撃を防ぐ事ができました。

Gentooが公表したレポートには更に、攻撃者はアカウント上のデータを全て削除するよう強引にPushしたことで、攻撃者のその後のPullリクエストが分かりやすくなったと指摘しています。

実はメインのGentooレポジトリはGentoo開発者が管理する環境に保存されており、GitHubはミラーとして使っていたのでした。

そのおかげで、GitHubアカウントの秘密鍵とGentooが管理するインフラに影響はありませんでした。

攻撃の影響

今回の攻撃により、Gentoo Proxy Maintainers ProjectはGitHubでPullリクエストが使えなくなっています。

また、過去のPullリクエストもすべて元のコミットから切断され、クローズされてしまいました。

現在はGitHubに、過去のプルリクエストを復旧可能か確認中のようです。

GitHubアカウントを奪取した攻撃者は、レポジトリに"rm -rf"を加えたようですが、Gentooの仕組み上動作しないようになっていたため、影響はありません。

Gentooが取った再発防止策

Gentooが攻撃を受けて取った再発防止策は以下の通りです。

- 定期的なGitHub Organizationのバックアップ

- 2段階認証のデフォルト化

- インシデント対応計画の作成

- 未使用アカウントの削除

- 高い権限を持つユーザを減らす

- ログインの監視

- パスワードマネージャーの使用

- ハードウェアベースの2段階認証

現在、誰が攻撃したかまでは分かっておらず、法的処置を取ったのかどうかも分かっていません。

[原文へ]

FORTNITEのチートコードを悪用した中間者攻撃の被害。

Fortniteというゲームはご存知だろうか。

サードパーソン・シューティングゲームで、世界中にいるプレイヤーとネット対戦を楽しむ事が出来る。

100人参加して1人生き残るまで対戦が続くバトルロイヤル形式のモードも用意されており、2018年3月時点で同じく人気を誇るPUBGの月間売上を超えたとされている。

以下は、Fortniteの動画である。

Fortniteに限った話ではないが、昔からゲームに内在するバグを悪用してチートコードが公開されてきた。

チートコードを入力すると、ゲームのキャラがレベルマックスになったり、普通にプレイしては”あり得ない”ようなイベントを発生させる事が出来る。

まだ私が小学生だった頃、ポケモンにプロアクションリプレイというチートコード生成端末を使って、ふしぎなアメを999個手に入れた。

今流行りのゲームにもチートコードは存在しており、チートコードを集めたウェブサイトやYouTube動画は無数に存在している。

実は、Fortniteに対して有効なチートコードで、中間者攻撃(MitM)が行われていたようだ。

そこで、今回の記事では、本件に関して解説してきたい。

Rainway社が受信した数十万のエラーレポート

2018年7月2日、WebベースのゲームストリーミングプラットフォームであるRainwayは、同社のブログで381,000件ものエラーレポートを受信した。

受信したエラーレポートを分析すると、ユーザーの共通点はFortniteをプレイしていた事だった。

同社は、エラーレポートに記載されたGETリクエストを更に詳細に見てみると、アドネットワークに対するコールだった事が判明した。

(Rainway社が受信したエラーレポート。同社ブログより)

Rainwayの提供するシステムでは、ホワイトリストに登録されたドメインのみがコンテンツを読み込むことができる仕様となっていた。

つまり、リストに登録されていない広告関連のリクエストはすべて拒否され、ユーザーのシステムがサードパーティのサーバーに接続しようとするたびにエラーが発生してしまうのだった。

エラーはチートコードが原因と判明

同社はさらに調査を進行させ、影響を受けたユーザーがYouTubeにアップロードされていたビデオを通じて、Fortniteのチートツールをインストールしていた事が判明した。

(Youtubeに上げられたFortniteのチートツール解説動画。同社ブログより)

このツールを使えば、シューティングゲームでは定番のヘッドショットを簡単にする「aimbot」に加えて、無料でゲーム内通貨を生成できるのだ。

しかし、インターネット上で簡単に手に入れられるツールは、ユーザーの端末にルート証明書をダウンロードし、被害端末によるアウトバウンド通信を攻撃者の用意したサーバーを経由させるのだった。

セッションが暗号化されているかに関わらず、攻撃者が中間者として通信を傍受する事ができたとされている。

(FortniteをターゲットにしたMitM。同社ブログより)

78,000回ダウンロードされたFortniteチートコード

Rainwayチームは、ユーザーが経由させられていたサーバーの管理会社に通知し、報告を受けた管理会社はすぐに削除した。

また、RainwayはFortniteのユーザー全員に注意喚起メールを配信。

既に78,000回ダウンロードされた当該チートツールをダウンロードしないように警告。

同社の調査によれば、今回被害に遭ったのはWindows端末上でプレーされた場合のみで、MacやiOS上でプレーされていた場合は被害に遭っていない。

世界的な人気とユーザーの競争心を逆手に取る悪質な手法

攻撃者はFortniteゲームの人気を利用して、Web要求のページを変更して自分の広告を配信するアドウェアを拡散させた。

世界中のFortniteの現在の熱狂的な人気を考えると、Malwareの開発者と悪意を持った攻撃者は人気のあるゲームのユーザーの需要を悪用しているといっても過言ではない。

悪質極まりないマルウェアキャンペーンといっても過言では無いだろう。

対策方法

このようなマルウェアから身を守る最善の方法は簡単だ。開発者からのものではないゲームコンテンツはダウンロードしなければいい。

ゲームのチートやハックツールをダウンロードして、自分のキャラを強くしたい気持ちは理解できる。しかし、ゲームのチートはそもそもゲームに存在するバグを利用している。

つまり「チートは、バグを悪用するマルウェアと同じ」とする見方もあるくらいだ。

ゲーム内の通貨を増やすには、チートコードを使ってズルせず、正々堂々と遊ぼう。

誠実にいることが自らの身を守ることだってあるのだ。

【セキュリティ】ブラックフライデーセールまとめ【2017年版】

アメリカ ・カナダの伝統文化の一つで、感謝祭(Thanksgiving)というものがあります。

これは、毎年11月の第4木曜日・金曜日を祝日として4連休を取り、家族や友人と一緒に過ごすロング・ウィークエンドです。

なぜThanksgivingというのか

Wikipediaによれば、Thanksgivingは以下のように解説されています。

感謝祭は、イギリスからマサチューセッツ州のプリマス植民地に移住したピルグリム・ファーザーズの最初の収穫を記念する行事であると一般的に信じられている。

日本でも秋に農作物の収穫祭が開催されている地域がありますが、それに近い文化と言えるでしょう。

アメリカ・カリフォルニア州で5年間大学生活を過ごした私の意見では、Thanksgivingは「大量に食べ物を摂取する言い訳」なんですけどね。笑

そして、翌日の金曜日は「BlackFriday」と呼ばれており、あらゆる商店・小売店で特大セールが行われます。日本で喩えるなら、1月2日に行われる新年セールが近いと思います。

BlackFridayと呼ばれる所以は、その日を起点としてクリスマス商戦が始まり、商店の台帳が黒字に転換するからと言われているようです。

Amazonといったオンラインショッピングモールが発達した今では、ブラックフライデーの翌週月曜日をサイバー・マンデーと呼んでいます。

当初は「BlackFridayで売れ残った製品をネットで売りさばく」という目的があったようですが、サイバーマンデーもBlackFridayと同じようにセールの代名詞となりました。

サイバーセキュリティにもブラックフライデーがある

実は、サイバーセキュリティ業界にもブラックフライデーが存在します。

昨年の2017年の11月には私もそれに乗じてIoT検索エンジンのShodan、F-SecureのFreedomeVPNを格安で購入しました。Shodanは当ブログの記事を書くのに使用していますし、VPNも主に仮想通貨取引を行う際に安全性を高める目的で使用しています。

当時Twitterで海外のセキュリティベンダーや、セキュリティ研究者をフォローしていると否応なしにセール情報が入ってきていました。

しかしながら、様々な事情でチャンスを逃してしまった人も多いと思います。

今年2018年こそはそうした方々にチャンスを逃して貰いたくないので、2017年に行われていたBlackFridayセール内容をまとめてみました。

まだ確証ではありませんが、以下のリストに掲載されているサービスは今年のBlackFridayでもセールを行う可能性大ですので、今のうちから準備していきましょう!

カテゴリについて

カテゴリは、以下の5つに分けてあります。

それでは、お楽しみ下さい!

① Webサービス

ProtonMail - 2年プラン

セール内容: 33%オフ(2年プラン)

Date: 11/24 - 11/27

URL: https://mail.protonmail.com/create/new (you'll get a pop-up to subscribe)

情報元: https://protonmail.com/blog/black-friday-cyber-monday-2017/

https://twitter.com/ProtonMail/status/934019702044676096

https://twitter.com/martin__dice/status/934080660423282689

Pastebin - ライフタイムアカウント

セール内容: $19.95 (通常、$49.95)

セール期間: 11/22 - 11/27

URL: https://pastebin.com/pro?coupon=blackfri

情報元: https://twitter.com/pastebin/status/933260385783767040

Shodan - ライフタイムアカウント

セール内容: $5 (通常、$49)

セール期間: 11/24 - 11/27

URL: https://account.shodan.io/register

情報元: https://twitter.com/shodanhq/status/932767613423415296

補足事項: 教育機関ドメインのメールアドレス(.edu)で登録すれば無料でアップグレード可能。

SnusBase

セール内容: 20%オフ(SnusBase Plusなど)

Date: 11/24 - 11/27

情報元: https://twitter.com/publicdbhost/status/933708088879861760

https://twitter.com/KeepBackups/status/934163741851168768

secapps.com

セール内容: 20%オフ(通常、$299.00/yr)

セール期間: ?

URL: https://secapps.com/

情報元: https://twitter.com/websecurify/status/933254852271992833

Ramnode ※VPS

セール内容: 1 month free (コード:BLACKVPS1) 又は VPS毎月10%オフ (コード:BLACKVPS10)

Applies to NYC SKVMS, LA SKVMS, NL SKVMS, SEA SVZS, NL SVZS

2 months free (code BLACKSHARED1) or 15% off recurring (code BLACKSHARED15) on Shared/Reseller Hosting

Date: 11/24 - 11/27

URL: https://clientarea.ramnode.com/register.php

情報元: https://clientarea.ramnode.com/announcements.php?id=416

https://twitter.com/notdan/status/934170661714620419

②ソフトウェア

VMWare

セール内容: VMWare Workstation 14 Pro $149.99 (通常、$249.99), Upgrade $104.99 (通常、$149.99)

VMWare Fusion 10 Pro $95.99 (normally $159.99), Upgrade $83.99 (normally $119.99)

VMWare Fusion 10 $55.99 (normally $79.99), Upgrade $39.99 (normally $49.99)

VMWare Training 25% off

Date: 11/24 - ?

URL: http://store.vmware.com/store/vmware/en_US/home

情報元: https://twitter.com/Jhaddix/status/933761485259513857

Little Snitch 4, Micro Snitch, Lauchbar ※ファイアウォール

セール内容: 全ライセンスの購入、アップグレードが50%オフ

Date: 11/24 - ?

Lin: https://www.obdev.at/shop/index.html

情報元: https://twitter.com/bbaskin/status/934070233450631169

https://twitter.com/littlesnitch/status/933967781900570624

https://www.reddit.com/r/AskNetsec/comments/7eocgk/black_friday_deals/

Techsmith ※スクリーン撮影

セール内容: 全商品購入が ~30%オフ(アップグレード除く)

Not sure if that includes edu or gov prices.

セール期間: 11/27 - ?

URL: https://www.techsmith.com/products.html

情報元: https://twitter.com/TechSmith/status/933337024224006145

Fing ※ネットワーク可視化アプリ

セール内容: Fingboxが$30オフ (通常、$130)

Date: 11/24 - ?

URL: https://www.amazon.com/gp/product/B072JTVTJS

情報元: My email

CharlesProxy ※エンドポイントプロキシ

セール内容: 購入・アップグレードが30%オフ

Date: 11/24 - ?

URL: https://www.charlesproxy.com/buy/?promoCode=CHARLESBLACK17

情報元: https://twitter.com/charlesproxy/status/933524001678245888

https://twitter.com/Jhaddix/status/934106715829579777

CISOfy - Lynis Enterprise (SaaS) ※監査ツール

セール内容: 50%以上オフ

Date: 11/24 - 11/27

URL: https://cisofy.com/lynis-enterprise/why-upgrade/

情報元: https://twitter.com/cisofy_is/status/933729690975723521

https://twitter.com/mboelen/status/934161402738237451

③ ハードウェア

Yubico

セール内容: 40% off 4x YubiKey 4, YubiKey 4 Nano, YubiKey NEO, and FIDO U2F Security Keys

20% off 2x YubiKey 4, YubiKey 4 Nano, YubiKey NEO, and FIDO U2F Security Keys

Date: Nov 24 - Nov 27

URL: https://www.yubico.com/save/

情報元: https://twitter.com/RCManning/status/933434371935166465

Tindie ※自作ハードウェアのフリマ

セール内容: 個別セール

Date: 11/24 - ?

URL: https://tindie.com

情報元: https://twitter.com/tindie

https://twitter.com/Jhaddix/status/933761485259513857

LockPickExtreme

セール内容: 個別セール実施

Date: 11/24 - ?

URL: http://lockpickextreme.com/product-category/accessories/

情報元: https://twitter.com/LockpickExtreme/status/934089243374309376

h/t @MlleLicious for RT

U-Labs Amplifi ※ホームルーター

セール内容: AmpliFi HD Mesh Router $99.99 (通常、$149.99)

AmpliFi HD Mesh Router - Black $99.99 (通常、$149.99)

AmpliFi MeshPoint HD $89.99 (通常、$129.99)

URL: https://store.amplifi.com/products

情報元: http://mailchi.mp/ulabs/amplifi-black-friday-specials?e=26c20dd7f9

h/t @apporima on @rallysecurity Discord

HackerStickers

セール内容: 50%オフ(コード:JMZRGRT)

Date: 11/24 - 11/27

URL: https://www.hackerstickers.com/shop

情報元: https://twitter.com/Jhaddix/status/934111311721406464

Trezor

セール内容: 1つ購入でもう一つ無料

Date: 11/24 - ?

情報元: https://twitter.com/timpastoor/status/934101655464939520

PiSupply

セール内容: 15%割引(コード:BLACKFRIDAY17)

Date: 11/24 - 12/01

URL: pisupp.ly/BlackPiday17

情報元: https://twitter.com/PiSupply/status/933983534812934144

RawHex

セール内容: 国際郵便無料(コード: BFCMFREESHIPPING)

Date: 11/27

URL: https://rawhex.com

④ セキュリティ教育コンテンツ

PentesterLabs

セール内容: 13.37%割引

Date: ?

URL: https://www.pentesterlab.com/

情報元: https://twitter.com/llper81/status/933573787760676864

https://twitter.com/PentesterLab/status/933709665644437505

KNOXSS

セール内容: 50%オフ

Date: Nov 24 - Nov 27 (GMT)

URL: https://knoxss.me/

情報元: https://twitter.com/knoxss_me/status/933678191474040832

https://twitter.com/Jhaddix/status/933761485259513857

NoStarch Press

セール内容: EBOOKが50%オフ(コード:FRIDAY50)

Date: 11/24 - 11/27

URL: https://www.nostarch.com/

情報元:

https://twitter.com/billpollock/status/933946091732480000

https://twitter.com/Jhaddix/status/933761485259513857

Attify ※IoTハッキングトレーニング

セール内容: 様々なコースが割引

Date: 11/24 - ?

URL: https://www.attify-store.com/collections/frontpage

情報元:

https://twitter.com/attifyme/status/933998699763720192

https://twitter.com/Jhaddix/status/933761485259513857

Pentester Academy

セール内容: 永久的に月額$30(通常、$99/mo)

セール期間: Current - ?

URL: http://www.pentesteracademy.com/thanksgiving

情報元: http://www.pentesteracademy.com/thanksgiving

Packt

セール内容: EBOOKと動画コンテンツが$10。3購入で$25

Date: 11/24 - ?

URL: https://www.packtpub.com/latest-releases?utm_source=all+upセール期間&utm_campaign=ebde8a22ac-Thanksgiving_Campaign_Black_Friday_2017_11_24

情報元: https://twitter.com/PacktPub/status/933309094240415744

My email

PluralSight

セール内容: $199 (通常、$299)

Date: 11/24 - ?

URL: https://billing.pluralsight.com/individual/checkout

https://learn.pluralsight.com/offers/2017/black-friday

情報元: Email promotion

alt URL: https://twitter.com/apporima/status/934061703423299585

Hak5

セール内容: 10% - 60%割引

Date: 11/24 - 11/27

URL: https://hakshop.com/pages/sales

情報元: https://twitter.com/SimpleSkink/status/934053935639351296

Mammoth Interactive - Hello Coding: Anyone Can Learn to Code

セール内容: $49 (通常、$500)

Date: 11/24

情報元: My email

Cybrary - Cybrary Insider Pro - Pre-order

セール内容: $30.99 (通常、$89) (コード:PROSHOPPER)

Date: 11/24 - ?

URL: https://www.cybrary.it/wp-login.php?redirect_to=/catalog/perk/cybrary-insider-pro

情報元: My email

Udemy

Mastering Vim - Presenting Mastering Vim Quickly: From WTF to OMG in no time

セール内容: 15%割引(コード:vimmaster)

Date: 11/24 - ?

URL: https://jovicailic.org/mastering-vim-quickly/

情報元: https://twitter.com/MasteringVim/status/934064353430601728

h/t @StaticVariable for RT

Sitepoint

セール内容: 1商品の価格で2年間分

Date: 11/24 - 11/25

URL: https://www.sitepoint.com/premium/l/black-friday/

情報元: https://twitter.com/sitepointdotcom/status/934048715035246593

https://twitter.com/anantshri/status/934106095668420608

CompTIA

セール内容: 様々な資格勉強コンテンツが割引

Date; 11/24 - ?

URL: http://www.comptiastore.com/Articles.asp?ID=265&category=bundles

情報元: @apporima on @rallysecurity Discord

ITPro.tv

セール内容: 30%割引(コード:CYBER30)

Date: 11/24 - 11/27

情報元: https://twitter.com/apporima/status/934061703423299585

FaradaySec

セール内容: 40%オフ(Burp, Acunetix, Canvas, CEH, Netsparker, Qualys, IDA Pro & Faradaysecなど)

Date: 11/24 - 11/27

URL: https://appstore.faradaysec.com/

情報元: https://twitter.com/faradaysec/status/934139463189581824

⑤ 書籍

Building Virtual Machine Labs by Tony Robinson

セール内容: 最低支払額が$12.00選択可能

$31.50 for physical

Date: 11/24 - ?

URL: https://leanpub.com/avatar

https://www.amazon.com/Building-Virtual-Machine-Labs-Hands/dp/1546932631

情報元: https://twitter.com/da_667/status/934147029097500678

Programming Linux Anti-Reversing Techniques

セール内容: 無料

Date: 11/24 - ?

URL: https://leanpub.com/anti-reverse-engineering-linux

情報元: https://twitter.com/MalwareJake/status/934117751559475200

@ZephrFish Book: Breaking into Information Security: Learning the Ropes 101

セール内容: 最低購入価格を $0に設定可能

Date: Current - 12/31

URL: https://leanpub.com/ltr101-breaking-into-infosec

情報元: https://twitter.com/ZephrFish/status/933441709408649219

https://twitter.com/Jhaddix/status/933761485259513857

⑥ VPN

ProtonVPN

セール内容: 33%オフ(2年プラン)

Date: 11/24 - 11/27

URL: https://account.protonvpn.com/ (you'll get a pop-up to subscribe)

情報元: https://protonvpn.com/blog/black-friday-cyber-monday-2017/

https://twitter.com/ProtonVPN/status/934026983742287872

https://twitter.com/martin__dice/status/934080660423282689

NordVPN

セール内容: $99(3年プラン)

Date: 12/24 - 12/27

URL: https://join.nordvpn.com/order/?coupon=BLACK割引き率

情報元: https://twitter.com/KeepBackups/status/934160257403715585

Private Internet Access VPN

セール内容: $89.95(3年プラン)

Date: 11/24 - 11/27

URL: https://www.privateinternetaccess.com/pages/pia-3yr-割引き率

情報元: https://twitter.com/KeepBackups/status/934163741851168768

Express VPN

セール内容: $99.95(3年プラン)

Date: 11/24 - 11/27

URL: https://www.expressvpn.com/blog/cyber-monday-割引き率/

情報元: https://twitter.com/KeepBackups/status/934163741851168768

IVPN

セール内容: $50(1年プラン)

Date: 11/24 - 11/27

URL: https://www.ivpn.net/signup/black-friday/Annually

情報元: https://twitter.com/KeepBackups/status/934163741851168768

BlackVPN

セール内容: 50%オフ(全商品)

Date: 11/24 - 11/27

URL: https://www.blackvpn.com/checkout/

情報元: https://twitter.com/KeepBackups/status/934163741851168768

[引用元: Infosec/IT Black Friday/Cyber Monday 2017 - Pastebin.com ]

Facebookが米議会に747ページにのぼる文書を提出。個人情報取扱方法の公開はSNSとしては異例。

Facebookは、747ページにのぼる文書を先週金曜日(6/29)未明に議会に提出した。

Facebookは、数十人のハイテク企業やアプリ開発者に、2015年にそのようなデータにアクセスすることを外部の企業に制限していたと公表していたにも関わらず、ユーザーのデータに特別なアクセスを与えていたことを認めている。

この記事では、Facebook社が文書で米議会に報告した事実に関して簡単に述べていく。

議会に報告書を提出することになった背景

文書が提出される経緯としては、本年3月に問題に鳴ったCambirdge Analyticaスキャンダルを受けて、2018年4月11日に米議会がCEOのマーク・ザッカーバーグ氏を証人喚問した事に起因している。

その際、2000以上もの質問がザッカーバーグ氏を窓口として口頭・書面で投げかけられたのだ。

今回Facebook社から米議会に提出された文書は、そういった質問に対するFacebook社としての回答となる。

文書の一枚目には、このように記載されている。

2018年4月11日の聴聞会『Facebook:ユーザーデータの透明性と利用』の場でご質問いただきありがとうございます。 議会にご質問頂いた内容に対する回答が添付されています。

弊社は2018年4月10日と11日に(米議会で)証言を行い、上・下両院の委員会から2,000件以上の質問を受けました。これらの質問に対する回答を準備する為の時間を与えて下さり、誠に感謝しています。与られた時間を最大限使用して、頂いた質問に対して回答する為の全力を尽くしました。必要に応じて、弊社が出した回答を補完したり修正したりする事がありますが、何卒ご理解頂きたく思います。

明らかになったFacebook社の矛盾

FacebookのようなSNSが、ユーザーの個人情報をどのように管理しているか赤裸々に公表することは非常に珍しい事だ。

今年3月に明るみに出たCambirdge Analyticaスキャンダルでは、Facebookはすでに2015年5月にユーザーのデータとその友人への第三者のアクセスを遮断したと述べていた。

しかし今回、米議会に提出された回答書では、2015年以降に61のハードウェアとソフトウェアメーカー、そしてアプリケーション開発者とのデータ共有を続けている事実が記載されていたのである。

この文書に記載されていた事実を以下にピックアップする。

- AOL、Nike、United Percel Services、Hinge等の企業に対して、新しいプライバシーポリシーを遵守する期間として6カ月間「ワンタイム」延長を認めていることが明らかになった。

- フェイスブックのベータテストの一環として許可されたAPIアクセスが原因で理論上、限られた友人のデータにアクセスしている可能性がある企業が少なくとも5社ある。

- FacebookがApple、Microsoft、Spotify、Amazon、Sony、Acer、中国のHuaweiとAlibaba、デバイスメーカーのSamsungやBlackBerryを含む52社の国内外の企業と提携している。

今数多くあるパートナーシップを見直し・解消予定

Facebookは、上記に述べたような企業とのユーザーに関する情報を共有して、Facebookユーザービリティ向上に取り組んできた。

Facebookは文書で以下のように述べている。

さまざまなデバイス、オペレーティングシステム、およびFacebookやFacebookの経験を人々に提供する方法を提供したいと考えていた他の製品との統合を構築するために企業に従事してきました。

これらの統合は、私たちのパートナーが主導でユーザーのために構築されて来ましたが、(最終的には)Facebookによって承認された事でもあります。

同社はすでにこの52のパートナーシップのうち38件を中止し、今年の7月末までに7つのパートナーシップを終了し、今年の10月末までにもう1つのパートナーシップを終了する予定だという。

一方、ALSの人々がFacebookにアクセスできるようにするアクセシビリティアプリであるApple、Amazon、Tobiiを含む3社との提携は継続され、2018年10月以降の契約も継続するようだ。

LTEネットワークプロトコルに対する新たな攻撃を発見

Design Credits: Vecteezy!

LTEネットワークプロトコルに対する新たな攻撃が発見されました。

この攻撃手法を利用することで、携帯電話のネットワーク通信を盗聴したり、通信内容の改変、悪意のあるWebサイトへのリダイレクトが可能になるようです。

この記事では、今回発見されたLTEネットワークプロトコルへの攻撃手法を説明します。

4G LTEネットワークの脆弱性

ルール大学ポーフムとニューヨーク大学アブダビ校の研究者は、LTEに対する3つの新しい攻撃を開発しました。彼らのサイトで説明されている3つの攻撃は、すべてデータリンク層を悪用した攻撃です。

3つのうち、「識別情報の窃取」と「Webサイト閲覧履歴の窃取」の2つは受動的な攻撃であり、攻撃者は標的の携帯電話と基地局との通信を盗聴します。

しかし、「aLTEr」と呼ばれる3つ目のDNSスプーフィングは能動的な攻撃です。攻撃者が中間者攻撃を行うことにより通信を傍受し、DNSスプーフィングを使用して悪意のあるサイトへリダイレクトさせます。

aLTEr攻撃とは?

(aLTEr:DNSリダイレクション攻撃の概要。Breaking LTE on Layer Twoより)

(aLTEr:DNSリダイレクション攻撃の概要。Breaking LTE on Layer Twoより)

LTEネットワークはAES-CTRで暗号化されていますが、完全性は保証されていません。

そのため、暗号化されたパケット内のビットを変更でき、後で平文に暗号化することもできます。

研究者は、以下のように述べています。

aLTEr攻撃は、LTEユーザデータがカウンターモード(AES-CTR)で暗号化されているが、完全性が保護されていないという事実を利用しているため、メッセージのペイロードを変更できる。暗号アルゴリズムには柔軟性があり、元の暗号文から他の暗号文に変更が出来て、解読して平文に出来る。

どのようにaLTEr攻撃が行われるのか?

動画では、攻撃者が標的デバイスのDNSリクエストをリダイレクトさせ、DNSスプーフィングによりHotmailのフィッシングサイトへアクセス出来ることを説明しています。

研究者は、ラボ環境内で商用ネットワークと商用電話を使用してaLTEr攻撃を行ったのです。

また、実際のネットワークとの意図しない通信を避けるため、通信を遮断するボックスを使用して通信を安定させました。

aLTEr攻撃自体は危険ではありますが、現実のシナリオでは実行するのは困難です。また、IMSI catchers, StingrayまたはDRTboxなどの攻撃者の半径1マイル(1.6km)以内で動作する約4,000ドル(44万円)の機器が必要になります。

ただし、これらの条件は諜報機関や資金力のある組織などにとっては些細なことではないでしょう。

LTEの脆弱性は今後の5G標準にも影響

5Gでは、今後様々な機器がIoT化されることを見据えた仕様になっています。

そのため、認証自体はサポートしていますが必須ではなく、ほとんどの通信事業者が実装するつもりがないため潜在的な脆弱性になる可能性があります。

LTEネットワークの欠陥は直接修正出来ない

aLTEr攻撃は、LTEネットワーク固有の設計上の欠陥を悪用しているため、パッチ適用をすることが出来ません。

研究者は、この攻撃を自身のサイトで公表する前にGSM Associationと3GPP (3rd Generation Partnership Projectに加え、他の電話会社にも通知しました。

電気通信業界の標準を開発している3GPPグループは、VerizonやAT&Tなどはすでに5Gプロトコルの実装を始めているため、アップデートが困難であると述べています。

どのようにaLTEr攻撃から守るのか?

aLTEr攻撃から守る簡単な方法は、アドレスバーに表示されるドメインがHTTPSドメインか常に確認することです。

研究者は、すべての通信事業者に対して2つの提案をしています。

- 仕様の変更

全ての通信事業が、AES-GCMや ChaCha20-Poly1305などの暗号化プロトコルを認証で使用するように仕様を更新し、この問題を解決する必要があります。しかし、この方法はすべてのデバイスの実装を変更しなければならないため現実的ではありません。 - HTTPS設定の修正

別の方法は、すべてのwebサイトがHTTP Strict Transport Security (HSTS) を採用することです。この方法は、ユーザが悪意のあるサイトへリダイレクトされることを防ぎます。

専用のwebサイト以外に、研究者はaLTEr攻撃に関する技術的な詳細をすべて網羅した研究論文を発表しています。全ての攻撃に関する技術的詳細は、来月5月に開催される2019 IEEE Symposium on Security and Privacyで発表される予定です。

[原文へ]

Thanatosランサムウェアの復号プログラムが公開。

・コンピュータがThanatos Ransomwareに感染した?

・身代金を支払ってもデータが復号化されない?

・ファイルをロック解除または復号化ツールを探している?

この記事では、Thanatosランサムウェアの対処法を説明していく。

Thanatosランサムウェアについて

Cisco Talosのセキュリティ研究者は、Thanatosのトランスクリプトコードに弱点があることを発見。

これにより、被害者が暗号化されたファイルを無料で解読できるようになった。

Thanatosランサムウェアについて

Thanatosランサムウェアは、他のランサムウェアと同様にファイルを暗号化する。

犠牲者にBitcoin Cashなどの複数の暗号化方式で身代金を支払うように要求し、ファイルを復号化するのだ。

Ciscoの研究者は以下のように語る。

Thanatosは既に複数のバージョンが誕生しており、攻撃者によって活用されている。つまり、積極的に継続開発され成長していく脅威であり、既に数多くのバージョンが世界各地に分散している。

Thanatosは、Bitcoin Cash(BCH)、Zcash(ZEC)、Ethereum(ETH)における身代金支払いをサポートしている。

感染すると、影響を受けるコンピュータ上のすべての暗号化されたファイル名の拡張子が.THANATOSに変更され、ユーザーがシステムにログオンしようとするたびに端末を人質に取り、返還のために身代金を支払わねければならない旨を示す画面がポップアップ表示される。

Thanatosの厄介な点は、各ファイルで別々の暗号鍵を使用している事だ。

つまり、たとえ犠牲者が身代金を支払っても、暗号化されたファイルが復号化される事はないのである。

無料のThanatos Ransomware解読ツールが公開

そこで、Cisco Talosのセキュリティ研究者はマルウェアコードを分析。

Thanatosが使用するファイル暗号化手法の設計に抜け穴を見つけ、犠牲者がファイルを解読するのに役立つ無料のトランザム解読ツールを開発した。

オープンソースの無料のransomware解読ツール、“ThanatosDecryptor”は、GitHubからダウンロードでき、Thanatosのバージョン1および1.1に対して正常に動作する。

Thanatosが使用した暗号化キーは、システムが最後に起動してからの経過時間(ミリ秒)に基づいて導出されているため、CiscoTalosのセキュリティ研究者はそのロジックをリバースエンジニアリングし、WindowsEventLogとブルートフォース攻撃を使用し同じ32ビット暗号化鍵を生成するプログラムを開発したのだ。

Cisco Talosの研究者は以下のように語る。

Thanatosは暗号化されたファイルのファイル作成日を変更しないため、感染までの主要な検索スペースを24時間以内に約ミリ秒にさらに短縮できる。

テストに使用される仮想マシンのベースラインであった1秒間に平均100,000回のブルートフォース試行で、これらの条件で暗号化キーを正常に回復するには、およそ14分かかる。

Thanatosに関する詳細については、Cisco Talosが公開した詳細なブログ記事を参照してもらいたい。

Ransomware攻撃から身を守る方法

ランサムウェアの主な拡散方法は、以下となる。

他の有名なランサムウェアである、Locky、CoinVault、Thanatos、TeslaCryptと同様である。

ランサムウェアの脅威から身を護るためには、電子メールで送られてきた文書ファイルを警戒し、発信元が確認できない限りその文書を開かないようにすべきである。

また、MS Officeアプリケーションでマクロが無効になっているかどうかを確認しよう。

もし有効になっている場合は、実行を無効化する。

また、感染した場合に有効なのは、データのバックアップである。

常にPCに接続されていない外部ストレージデバイスに重要な文書だけでも良いのでバックアップをとっておこう。

さらに、システムにアクティブな行動ベースのウイルス対策セキュリティソフトをインストールする。

Thanatosランサムウェアのようなマルウェアを検出してブロックしてからデバイスに感染させることができるようにし、常に最新の状態に保とう。

This article is originally titiled as "Free Thanatos Ransomware Decryption Tool Released" from The Hacker News, and translated by Yukio Ichinose (@0x31_nose)

18歳イギリス人少年に2年の懲役判決。米国政府要人を機密情報への不正アクセスや被害者、家族へ脅迫。

- Gamble(18歳)という少年がアメリカの政府要人のアカウントを不正入手

- 被害者、及び家族に対して脅迫を行なった

- Gamble氏に対して少年院における2年の懲役判決

イギリスの少年が、数名の米国政府職員のオンラインアカウントを乗っ取るなどした罪で、先週金曜日に2年間懲役刑を言い渡された。

少年の名は、Kane Gamble氏(18歳)という。

Gamble氏について

Gamble氏は、レスターシャー州に両親と暮らしており、前CIA局長のJohn Brennan(ジョン・ブレナン)、James Clapper(ジェームス・クラッパー)元国防長官、Mark Giuliano(マーク・ジュリアーノ)元FBI副長官をはじめ、その他上級FBI職員の電子メールアカウントをハッキングしたとされる。

Gamble氏は、”Cracka”というハンドルネームで、わずか15歳ながら”Crackas With Attitude(以下、CWA)”という、”パレスチナ擁護派”のクラッカーグループを起ち上げた。

CWAは、米国情報当局に対する一連のサイバー攻撃を行い、約20,000人のFBIエージェント、アメリカ国土安全保障省に勤める9,000人の職員、更には、2015年にはアメリカ司法省職員の個人情報の漏洩も行なった。

Gamble氏の起訴内容

2016年2月、イギリス・Coalvilleの自宅にて逮捕され、昨年10月に以下の罪状で起訴された。

- 「無許可アクセスを維持する活動を行なった」

- 「コンピュータに関わる情報を不正に変更しようとした」

本年1月の時点で、Gamble氏に対する判決は延期されていた。

しかし先週金曜日の午後、ロンドンのオールド・ベイルリー中央刑事裁判所は、Gamble氏に対して、青少年拘置所で2年間の労働を課したとBBCは報じている。

裁判所の聴聞会中、Gamble氏の弁護士は「Gambleは”ナイーブ”、個人に対して危害を加えるつもりはなかった」と主張。

しかし、裁判官は「Gamble氏が行なった事は、政治的に動機付けされた非常に許しがたいキャンペーンである」とした。

Gamble氏が行なった事とは

Gamble氏は数々の犯行を犯したようだが、その具体例を挙げていく。

インテリジェンス文書へのアクセス

2015年6月〜2016年2月の間、前CIA局長Brennan氏を装い、コールセンターやヘルパーのスタッフに対してソーシャルエンジニアリングを行なった。

その際Gamble氏は、ブロードバンドとケーブルのパスワードを盗み、CWAのクルー達に共有。

アメリカの、アフガニスタンとイランにおけるインテリジェンス活動が記載された機密文書へアクセスを行なった。

被害者家族への脅迫・嫌がらせ

Gamble氏は、被害者の家族に対する脅迫電話、膨大な件数にのぼるメール送信を行なった。

更に、被害者及びその家族の個人情報を公開したり、ポルノ動画のダウンロードを行なったり、iPadやTVの遠隔操作も行なったようだ。

前CIA局長のBrennan氏に対しては、自宅に脅迫電話をかけ、夫人のiPadへのアクセス権限を取得。

アメリカ合衆国国土安全保障省の秘書・ジョンソン氏には、同氏の娘の写真と共に、「彼女に対して危害を加える」という内容の脅迫メールを送信。

Gamble氏は、ジョンソン氏の妻に電話をかけ、「やあ君達、怖がっているかい?」という留守番電話メッセージを残した。

更に、「I own you」というメッセージをジョンソン氏の自宅のテレビに表示した。

Gamble氏の動機とは

Gamble氏は、一連の犯行を行なった事に対して、以下の様に述べている。

「米国政府の腐敗と冷徹さに対して嫌気が刺しており、自分から行動を起こすことに決めた」

また、過去の報告によれば、Gamble氏は自閉症スペクトラム障害を患い、12歳または13歳相当の精神発達状態だったとされる。

Gamble氏の弁護側は金曜日、執行猶予を求め、「6月にGCSEテストを受け、大学でコンピュータサイエンスの研究に取り組み、「有用な」キャリアを追求することができる」と主張。

尚、CWAのメンバーであったAndrew Otto Boggs氏と、Justin Gray Liverman氏は、2016年9月にFBIに逮捕され、すでに連邦刑務所でそれぞれ2年、5年の懲役判決を受け、服役している。

-

15-Year-Old Schoolboy Posed as CIA Chief to Hack Highly Sensitive Information

-

Two years for teen 'cyber terrorist' who targeted US officials - BBC News

-

UK teen Kane Gamble gets two years for hacking CIA ex-chief John Brennan | News | DW | 20.04.2018

-

Kane Gamble, teenager who hacked CIA chief, is detained | News | The Times

-

British Schoolboy Who Hacked CIA Director Gets 2-Year Prison Term