IoTボットネットの第二波?MiraiとGafgytの亜種ボットネットの検知数が増加

Illustrations by Vecteezy!

researchcenter.paloaltonetworks.com

IoTボットネットによる攻撃の第二波が来ているようです。

Miraiとは、これまでの歴史を見ても最大級のDDoS攻撃を引き起こしたボットネットのこと。

Miraiが拡散した要因となったのは、2016年10月に最初に出現した直後にソースコードが漏洩でした。これを境に、WickedやOmniといった「Miraiの亜種」であるボットネットも次々と誕生しています。

一方、Gafgytは、2014年に最初に発見され、その後2015年初頭にソースコードが漏洩しました。ちなみにGafgytは、Bashlite、Lizkebab、Torlusとも呼ばれるようですが、全て同じボットネットを意味しています。

実は、PaloAltoネットワークスのセキュリティ研究者グループであるUnit42によれば、「Mirai」と「Gafgyt」の2種類をベースにしたボットネットの亜種によるDDoS攻撃の検知数が、「最近になって増加している」ようです。

しかも、「Mirai」と「Gafgyt」の亜種であるボットネットには、以下のような名前がつけられているとされています。

- OMNI ーー Miraiベース

- OKANE ーー Miraiベース

- HAKAI ーー Gafgytベース

(心の声:何故いつも、日本語が好まれるのでしょうか・・・。笑)

そこで、この記事では、Unit42によって公表されたMiraiとGafgytのDDoS攻撃について、”OMNI”、”OKANE”、”HAKAI”ボットネットを利用した「ボットネットキャンペーン」に関して、以下のポイントに絞って解説していきます。

OMNIボットネットについて

OMNIボットネットがエクスプロイトする脆弱性とは

OMNIボットネットが発見されたのは、2018年5月のことです。

Draan GPONルータに存在する、以下の2つの脆弱性をエクスプロイトしてボットネットを拡大していきました。

上記2つの脆弱性を組み合わせてエクスプロイトを行うと、①認証されていないリモートの攻撃者から、②脆弱なデバイスに送信されたコマンドの実行が可能となっていました。

そしてOMNIは更に進化を遂げ、本来ターゲットとしていたDraan GPONルータだけでなく、以下の【テーブル#1】に示す機器と脆弱性をターゲットに拡散しています。

| ターゲット機器 | 脆弱性情報 | エクスプロイト方法 |

|---|---|---|

| Dasan GPONルーター | CVE-2018-10561, CVE-2018-10562 |

認証バイパス・コマンドインジェクション

|

| Realtek SDKを搭載するルータ |

コマンド実行

|

|

| Netgearルーター(DGN1000 ) |

コマンド実行

|

|

| Huawei HG532 | CVE-2017-17215 | |

| Eir D1000ルーター | ||

| D-Linkデバイス |

HNAP SOAPAction-Header

コマンド実行

|

|

|

CCTVs, DVRs (70ベンダ以上) |

リモートコマンド実行

|

|

| MVPower DVR |

シェルコマンド実行

|

|

| D-Linkデバイス |

コマンド実行

|

|

| Netgearルーター (R7000/R6400) |

リモートコマンド実行

|

|

| Vacron NVRデバイス |

リモートコマンド実行

|

これまでとは一味ちがうOMNI

元々ターゲットにしていたのはDasan GPONルーターだけであったにも関わらず、最初の発見からわずか2ヶ月あまりで10種類もの機器をターゲットとして新たに追加したのです。

また、鋭い読者さんならお気づきでしょうが、今まで確認されたMiraiベースのボットネットは「デフォルト認証情報のブルートフォース攻撃」を使って機器のエクスプロイトを行っていました。

つまり、かつては「IDやパスワードがデフォルト設定のまま運用されている機器」をターゲットに感染を広げていたのでした。

したがって、OMNIボットネットによる感染拡大は、ターゲット機器の増加スピードや、ボット化の手法だけをみても、これまでのMirai亜種とは”一味ちがう”ボットネットとなのです。

ペイロードとC2で共通のIPアドレス

ちなみに、OMNIによるキャンペーンでは、ペイロードとC&Cサーバーは、以下のIPアドレスで統一されているようです。

- 213[.]183.53.120

このIPアドレスですが、Gafgytボットネットの亜種とも同じIPアドレスを用いているようです。これについては、以下のGafgytベースのHAKAIボットネットに関するセクションで後述します。

OKANEボットネットについて

続いて、OMNIと同じくMiraiベースであるOKANEボットネットによるキャンペーンに関して説明していきます。

エクスプロイトは従来型と一緒

OKANEボットネットは、機器の脆弱性をエクスプロイトするOMNIと同様に機器の脆弱性をエクスプロイトしますが、更に従来のMirai亜種と同じように「デフォルト認証情報のブルートフォース攻撃」を行って機器を感染させます。

以下のテーブルは、OKANEがターゲットとする機器とそのデフォルト認証情報です。

| ターゲット機器 | デフォルトID | パスワード |

|---|---|---|

| root |

t0talc0ntr0l4!

|

|

| ADC FlexWave Prism | admin |

adc123

|

| Camtron IPカメラ | mg3500 |

merlin

|

ペイロード配布元のIPアドレス

続いてペイロードが配布されるサーバーのIPアドレスは、以下のIPアドレスである事がわかっています。

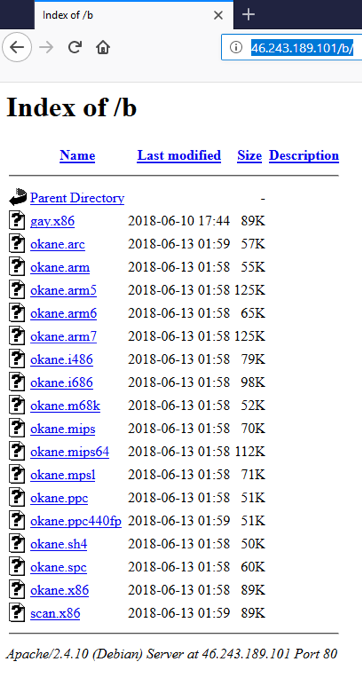

- 46[.]243.189.101

こちらのIPアドレスにあるディレクトリにアクセスすると、以下のような画面が表示されます。

(ペイロードのダウンロード元。Unit 42 Finds New Mirai and Gafgyt IoT/Linux Botnet Campaignsより)

hxxp://46[.]243.189.101/gang/からダウンロードされるペイロードは、シェルスクリプトで、端末で実行されると自らをコピーし、OKANEのバイナリファイルを感染端末上にダウンロードします。

また冒頭で簡単に説明した通り、OKANEボットネットも、OMNIボットネットキャンペーンについて解説したセクションに記載した【テーブル#1】にリストされている機器の脆弱性をエクスプロイトするようです。

HAKAIボットネットについて

最後にHAKAIボットネットに関して解説していきます。

まずはじめにHAKAIボットネットが、これまで解説したOMNIやOKANEと決定的に違う点は、Gafgytボットネットのソースコードをベースに作成された点であることです。

次に、HAKAIボットネットがエクスプロイトする脆弱性は、OMNIボットネットを解説したセクションに記載されている【テーブル#1】にリストされている脆弱性です。

ただし注意して頂きたいのが、UPnP SOAP TelnetDをエクスプロイトしてコマンド実行を発生させる脆弱性は除きます。

また、ペイロードの配布元、C2サーバーの位置を示すアドレスは以下になります。

- ペイロード → hxxp://hakaiboatnet[.]pw/m

- C2サーバー → 178[.]128.185.250

まとめ

この記事では、最近また活発化し始めた3種類のボットネット(OMNI、OKANE、HAKAI)に関して、以下の観点で説明しました。

今後IoT機器が増加していくにつれて、IoT機器を狙った攻撃も増えていく事が考えられます。

各メーカーや、様々なIT企業としてもIoT機器のセキュリティについて熟知している専門家が求められていく事でしょう。

IoT機器をそうした脅威から守るためには、攻撃手法に関して理解する事が必要となります。

黒林檎 (@r00tapple) さんが書かれて、ちょうど2018年7月19日に発売されたIoTハッキングの教科書では、IoT機器のハッキング手法が解説されています。

興味ある方はこの夏にIoTハッキング手法を学んで、今後必ず増加するIoTハッキングの脅威に備えていきましょう。