【続報】MDMツールを使用してマルウェア配布。前回調査結果は「氷山の一角」か

Free Vectors by www.vecteezy.com

2週間ほど前、MDMプラットフォームを悪用して標的型攻撃を行った事例に関して紹介しました。

CiscoのセキュリティチームであるTalosが更に追求した所、先日のiOSのMDMツールを悪用した標的型攻撃は氷山の一角に過ぎないことが判明したようです。

実はMDMプラットフォームを悪用して細工されたアプリをインストールさせた攻撃者達は、前回確認されたTelegramやWhatAppを装うマルウェアだけでなく、他のiOSマルウェアを拡散している事が明らかになったのです。

以上の事実については、Talosが公表したレポートに現時点で分かっている事実に関して詳細に説明がされています。

しかし、かなり長めの英文レポートである事から、この記事では、以下のポイントに絞ってTalosの調査報告に関する解説をしていきます。

それでは参りましょう!

MDMツールに別バージョン

認証画面が新たに追加

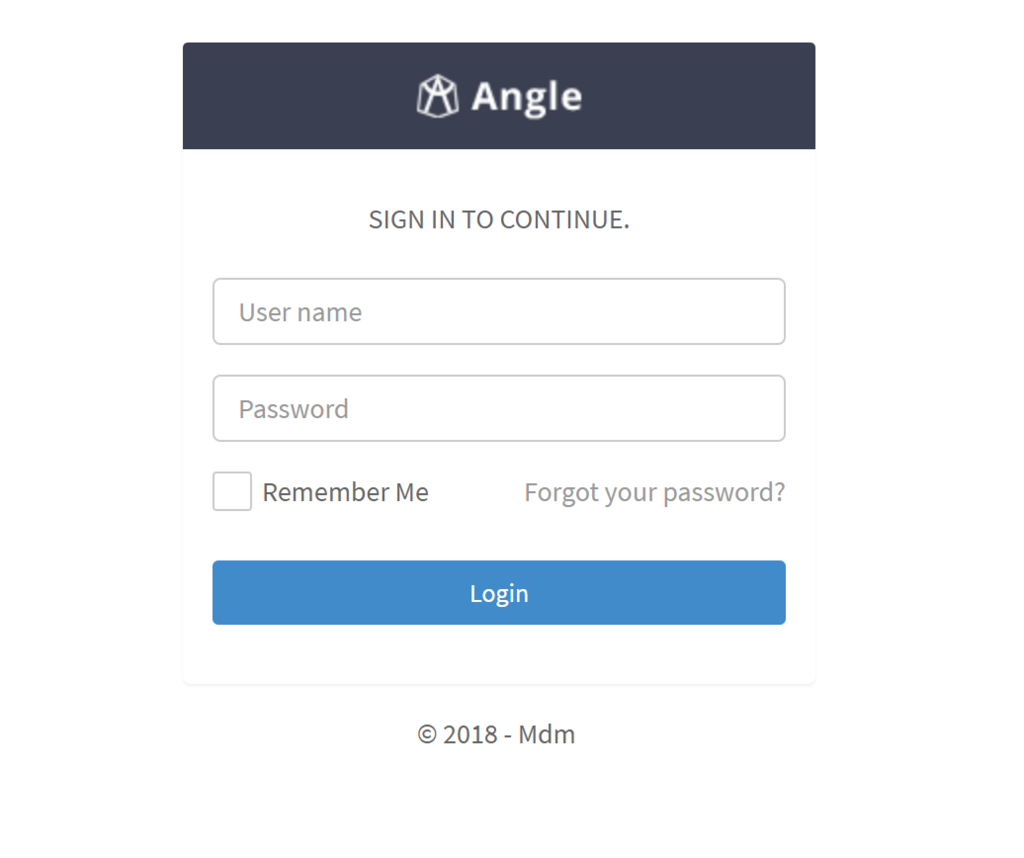

まずはじめに、先日弊ブログでも紹介した「13台のiPhoneを襲った標的型攻撃」でマルウェアの配布使用されたMDMツールですが、Talosの調査によれば別のバージョンが存在している事が明らかになりました。

今回Talosが発見したMDMツールは、GitHubでもコードが公開されているオープンソースプロジェクト「mdm-server」に修正を加えて開発されました。

mdm-serverは小規模のiOS向けMDMサーバーで、攻撃者はこれに以下のような認証プロセスを加えています。

(MDMに追加された認証画面。Advanced Mobile Malware Campaign in India uses Malicious MDM - Part 2)

攻撃者は証明書も入手

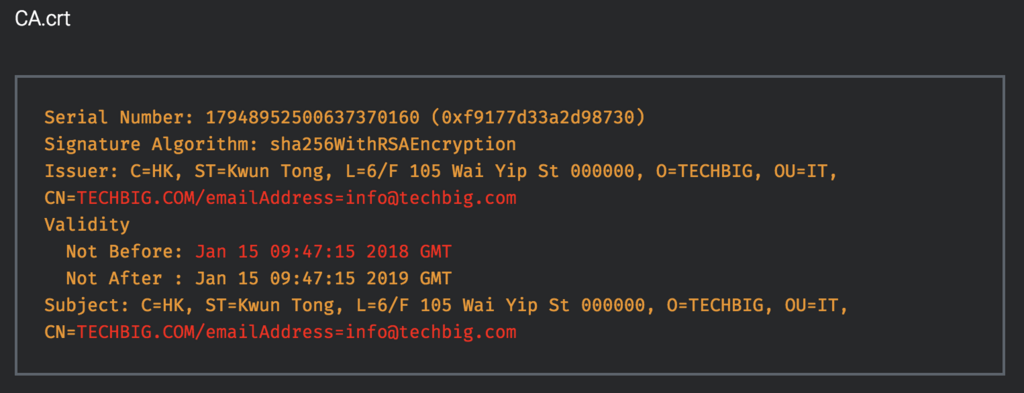

攻撃者は、自らが作成したMDMアプリの信憑性を高める為に、証明書(CA)も取得しています。

実際の証明書は、以下の画像にある通りです。香港に拠点を構えるTech Bigという架空の会社に対して、2018年1月に証明書が付与された事が記載されています。

(MDMの証明書。Advanced Mobile Malware Campaign in India uses Malicious MDM - Part 2)

すでに登録された端末も

Talosは更に該当のMDMサーバーのログ分析を実施。すると、3台の端末がMDMサーバーに登録されている事がわかりました。

登録されていた3台の端末について、以下に箇条書きで概要をまとめます。

- 3台中の2台はインドの電話番号であり、そのうち一台は先日の記事で紹介した標的型攻撃に使用された攻撃者の番号。

- 残りの1台はイギリスの電話番号で、カタールに位置する携帯電話のもの。

さらに、Talosによるログ分析によれば、標的型攻撃に用いられたMDMツールが作られたのは2018年1月で、同年3月から使用されているようです。

さて、ここまでMDMサーバーに関する情報を解説してきましたが、実はMDMサーバーから配布されるマルウェアには、前回の記事で紹介したようなTelegramやWhatsAppだけでなく、他の細工されたiOSアプリも含まれていたようです。

続いてのセクションでは、 新しく確認されたiOSマルウェアを数点紹介していきます。

iOSマルウェアも確認

”ニセ”TelegramとWhatsApp

まずはじめに、Talosは、メッセンジャーアプリであるTelegramとWhatsAppを装うマルウェアを発見しました。

先日の記事でも指摘した通り、攻撃者は既存のTelegramとWhatsAppアプリに修正を加えたようです。

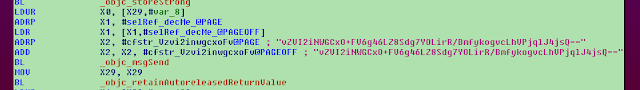

ただ、前回バージョンと比較して、今回発見された細工されたTelegramとWhatsAppに記載されているC2サーバーのURLが「難読化されていた」と指摘しています。

以下の画像は、実際にソースコード内に記載されている難読化されたURLです。

(難読化されたC2サーバーのURL。Advanced Mobile Malware Campaign in India uses Malicious MDM - Part 2)

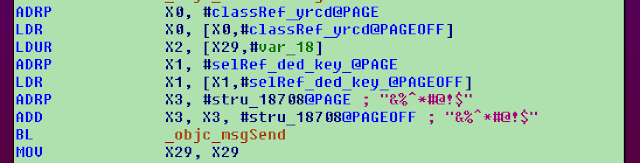

また、DESキーも記載されています。

(ソースコードに記載されたDESキー。Advanced Mobile Malware Campaign in India uses Malicious MDM - Part 2)

以上の難読化されたURLをデコード・復号化すると、以下のURLになるようです。

./decode.py vZVI2iNWGCxO+FV6g46LZ8Sdg7YOLirR/BmfykogvcLhVPjqlJ4jsQ== '&%^*#@!$'

hxxp://hytechmart[.]com/UcSmCMbYECELdbe/

”ニセ”IMO

続いて、Talosが発見したIMOマルウェアについて説明していきます。

IMOとは、チャットやビデオコールも出来るアプリの事です。前のセクションで紹介したWhatsAppや、LINE、Facebook MessengerのようなアプリもIMOに含まれます。

攻撃者はBOptions sideloadning techniqueという手法を使って細工されたコードをIMOアプリに注入したと見られています。

前のセクションで紹介したようにC2サーバーのURLには難読化処理がされており、ニセのIMOは被害者の連絡先情報や、会話履歴を盗み取るようです。

マルウェアSafariブラウザ

前セクションで説明した「偽IMOアプリ」に加えて、攻撃者によって細工されたSafariブラウザもMDMツールによって配布されているとTalosは公表しました。

攻撃者によって細工・配布されたSafariマルウェアは、以下のオープンソースプロジェクトで公開されているソースコードをベースに作成されたと指摘されています。

攻撃者この細工したSafariブラウザを使用する目的は、「個人情報の窃取」です。

以下に、攻撃者がSafariマルウェアを使って個人情報を窃取する手順を紹介します。

- まずSafariマルウェアは端末のUUIDをC2サーバーに送信。

- サーバーのレスポンスによって、Safariマルウェアは追加の情報をC2サーバーへ送信する。この時送信される情報はユーザープロフィール(名前、写真、メールアドレス、郵便番号など)。

- マルウェアは”hib.txt”というファイルをチェックし、該当ファイルが存在しない場合iTunesログインページを表示する

- ユーザーにApple IDとパスワードを入力させ、それらをC2サーバーへ送信する。

ここで興味深いのは、ステップ4です。

実はステップ4で入力されたApple IDとパスワードの中に、特定の文字列が含まれていた場合、入力されたApple IDに含まれる”@以前の文字列(アカウント)”を抽出するのです。

その特定の文字列とは、以下のような有名Webサービスと紐付いている文字列とされています。

- Login.yahoo

- Mail.com

- Rediff (※インドのニュースポータルサイト)

- Amazon

- Accounts.google

- Ask.fm

- Mail.qq(※中国のポータルEメールアドレス)

- Baidu.com (※中国のポータルサイト)

- Mail.protonmail

- Gmx (※Eメールプラットフォーム

- AonLine.aon (※イギリスのリスク管理サービス)

- ZoHo (インドのEメールプロバイダ)

- Tutanota (ドイツのセキュアメールプロバイダ)

- Lycos.com (Eメール機能付き検索エンジン)

恐らくこの機能が実装されているのは、Apple IDとパスワードと同じ値を使用して他のWebサービスを利用しているユーザーを標的にしている事が理由だと思われます。

抽出したアカウントとパスワードを使用して、以上のようなWebサービスの認証を自動で行い、更に個人情報を取得しようと試みているのでしょう。

まとめ

この記事では、先日紹介したMDMツールを使って13人を標的にマルウェアが配布するサイバー攻撃に関する追加情報を解説しました。

こちらのブログ記事でTalosが調査・公表した内容に基づいて、以下のポイントに絞って当記事を作成しました。

Talosが公表した調査によれば、本件のMDMツールを用いてマルウェアを配布するプロジェクトは、過去のあるサイバー攻撃キャンペーンと関連性があることが指摘されています。

その関連性については、後日紹介することにします。

「待てない!」という方は、以下からTalosの原文レポートを読んでみてください。

(執筆:Ichi (@0x31_nose) | Twitter )