SamSamランサムウェアの感染プロセス・タイムライン・ターゲットとは?

Design Credits: vecteezy.com

Sophosセキュリティが、47ページにも及ぶSamSamランサムウェアに関する調査結果をまとめたレポートを公開しました。

SophosはSamSamランサムウェアに関する調査を長期間続けており、攻撃者としてもフラストレーションが募ったのか、最新版SamSamランサムウェアによって暗号化されたファイルの拡張子は「.sophos」となっています。

大手海外メディアのTheHackerNews、BleepingComputer、日本ではZDNetJapanなどがSophosのレポートの概要を記述したニュース記事を公開しているので、このニュースをご覧になった方も多いのではないでしょうか。

現段階で日本におけるSamSamの被害は確認されていませんが、近いうちに感染被害が出るとも限りません。

「備えあれば憂いなし」とは言いますが、どのようなランサムウェアか知っておくだけでも対策が打ちやすくなると思います。

そこで今回のブログ記事では、Sophosセキュリティが出したレポートをベースに6億円以上もの身代金を稼ぎ出したSamSamランサムウェアの実情に関して解説していきます。

尚、解説をするにあたって、以下のポイントを押さえながら説明していきます。

- SamSamランサムウェアの感染から身代金回収までのプロセス

- ターゲットの業種と国

- 被害総額約6億円(執筆当時)の内訳と推移

6000字強の長い記事になりますので、「全部読むほど暇じゃないわ!」って人は以下のSummaryだけでも読んでおくと、SamSamランサムウェアの概要が理解できます。

Summary

-

SamSamは2015年後半から590万ドル以上(執筆時点でおよそ6億7千万)稼いでいる。

-

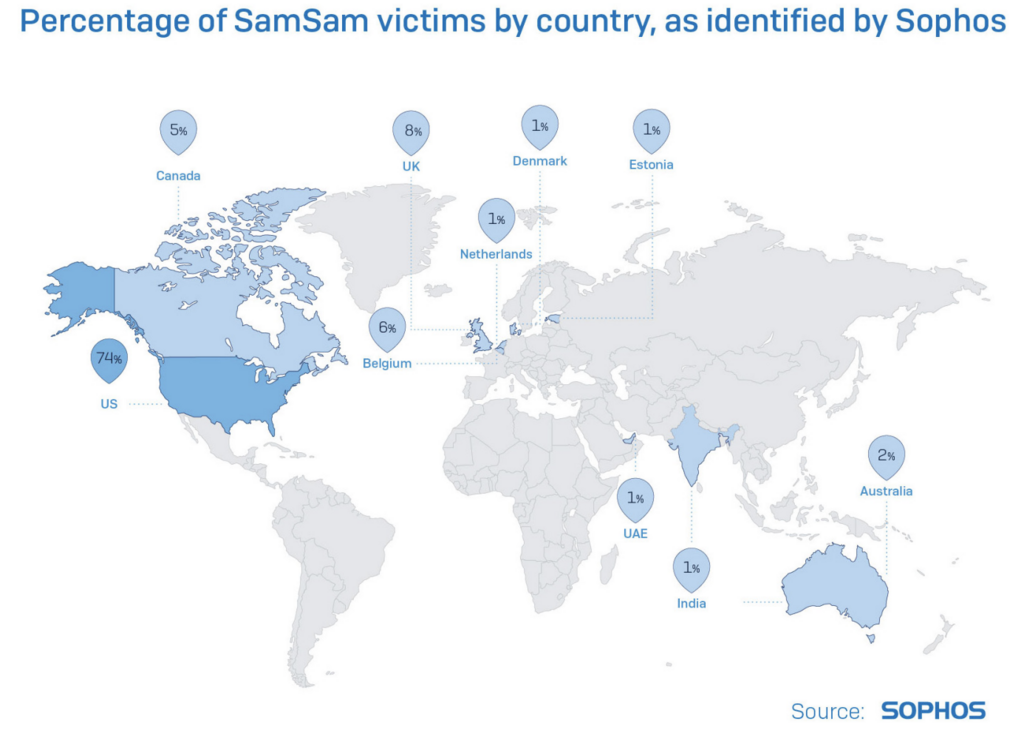

被害者の74%が米国にいる。他にはカナダ、英国、中東など。

-

被害者一個人によって支払われた身代金の最大額は64,000ドル。これはランサムウェアが被害者1人から回収した身代金としては最大級。

-

SamSamは医療、教育、政府の中規模から大規模な公共部門組織を対象としており、被害者総数の約50%を占めている。

-

攻撃者はターゲット選択に注意を払い、攻撃準備は細心の注意を払う。ユーザーやNW管理者が眠っている真夜中であったり、ターゲットの居住する現地時間帯の早朝に、端末内ファイルの暗号化コマンドを起動する。

-

SamSamは、他のランサムウェアとは異なり、文書ファイル、画像、その他の個人データや作業データだけでなく、アプリケーションを実行するために必要な構成ファイルやデータファイル(Microsoft Officeなど)も暗号化する。したがってバックアップ対象が文書ファイル保護のみのユーザーは、OSの再インストールなしではSamSamの被害から回復できない。

-

攻撃の洗練さは、SamSamの運用上のセキュリティを制御する攻撃者グループによる意識の高まりを示唆。

-

SamSamの被害者は劇的に増加しており、未だ攻撃のペースは留まる気配すらない。

SamSamの感染から身代金回収までのプロセス

このセクションでは、攻撃者がどのようにターゲットを特定し、SamSamランサムウェアに感染させ、被害者から身代金を回収するのかを解説していきます。

- ターゲットの特定と取得

- ネットワーク侵入

- 特権昇格

- ネットワークスキャン

- ランサムウェアの展開と実行

- 身代金支払いの待機

1.ターゲットの特定と取得

まずはじめに、攻撃者が特定の組織を特定する方法は不明です。しかし、一般的な手段として、ダークウェブ上の他のハッカーから脆弱なサーバーのリストを購入していたり、ShodanやCensysなど脆弱システム用検索エンジンを使用している事が予想されます。

ただ、現時点で明らかになっているのは、主に米国に拠点を置く中規模から大規模の組織を対象とする傾向がある事です。

次にターゲットの買収ですが、こちらは比較的簡単に行われます。

SamSamによる攻撃が始まった2016年、JBOSSシステムの脆弱性を悪用して、トランスクリプトをネットワークにコピーできる特権を得ることが知られていました。

SamSamランサムウェアを操る攻撃者は、Windows RDPアカウントを乗っ取る事によってネットワークアクセスを確保します。

2.ネットワーク侵入

最近のSamSam攻撃では、攻撃者は、リモートデスクトッププロトコル(RDP)を使用してインターネット経由でアクセス可能なマシンに不正ログインを試みています。

このステップはShodanで検索すれば少なくとも簡単に情報収集が可能です。例えば、デフォルトのRDPポートであるポート3389を介してアクセス可能な何千ものIPアドレスが検索可能です。

3.特権昇格

「攻撃者はRDPとエクスプロイトの組み合わせを使用して、対象のネットワークにアクセスしている」と報告されています。一般的に、RDP経由でドメインユーザーアカウントにアクセスしているようです。

ネットワークに侵入すると、攻撃者はハッキングツール(詳細は後述)の組み合わせを使用して、特権をドメイン管理者アカウントに昇格させます。

この時、攻撃者がドメイン管理者のログインを待機しているため、数日間かかることがあることが知られています。

侵入したマシンは、認証ツールであるMimikatzを実行するので、ドメイン管理者がログインすると盗まれるのです。

4.ターゲットコンピュータのネットワークのスキャン

SamSamは、WannaCryのような他の有名なランサムウェアと違って、ワームやウイルスの機能を持っていません。つまり、SamSam単体では別端末への感染・増殖は不可能です。

その代わり攻撃者は、PsExecなどの正当なWindowsネットワーク管理ツールと盗難の兆候を使用してマルウェアを展開します。

SamSamランサムウェアは、被害者端末のドメインコントローラによって集中管理されている、あたかも”正当なアプリケーション”であるかのように振る舞います。

一体何故このような方法を取るのでしょうか。実は、いくつか利点があるのです。第一に、手作業による攻撃を行うことで感染被害の拡大を攻撃者の想定の範囲内に収める事ができる為、不要な注目を集める危険性がありません。

第二に、攻撃者は感染端末の管理を厳密に行なっているので、どの時点でどの端末が暗号化されているのか把握しています。

そのために攻撃者は、攻撃全体を管理する目的で、いわば”コマンドセンター”として使用する目的で被害者のサーバーを乗っ取り制御します。

攻撃者は、その乗っ取ったサーバーを起点にネットワークスキャンツールを展開するのです。

スキャンツールが被害者のファイルシステムにアクセスできるようになると、アクセスできるすべてのコンピュータのC: Windows System32フォルダに、test.txtという名前のプレーンテキストファイル(「OK」という文字列が含まれる)を書き込みます 。

同時に、このツールは、感染したサーバーのalive.txtという名前のファイルに、犠牲となるコンピュータのリストを作成します。これは後で.txtファイルをターゲットリストとして使用するのが目的です。

5.ランサムウェアの展開と実行

攻撃者が使用するランサムウェアの展開ツールはSysinternals PsExecというアプリケーションです。Sysinternals PsExecは、攻撃者がネットワーク上のファイルをコピーするために使用します。

また攻撃者は、PsExecがブロックされている状況で他の展開ツールを使用することが知られています。

例えば、最近の攻撃の1つでは、PowerAdminからPaExecという類似のツールに切り替わっていました。

実は、バッチファイルに与えられた引数として(手動で提供された)パスワードが必要です。

以下は攻撃者がSamSamランサムウェアのペイロードを復号化するために使用されるコマンドです。

6.身代金支払いの待機

被害者の端末に対して攻撃が開始されると、SamSamランサムウェアを裏で操る攻撃者は、犠牲者が攻撃者の暗いウェブ支払いサイトを介して接触したかどうかを確認します。

攻撃者は被害者に約7日間、身代金を支払うようにしていますが、追加費用を支払えば支払い期間の延長も可能です。

被害者に関して(国別、業種別のデータ)

続いてこのセクションでは、SamSamランサムウェアの被害者に関するデータを見ていきます。

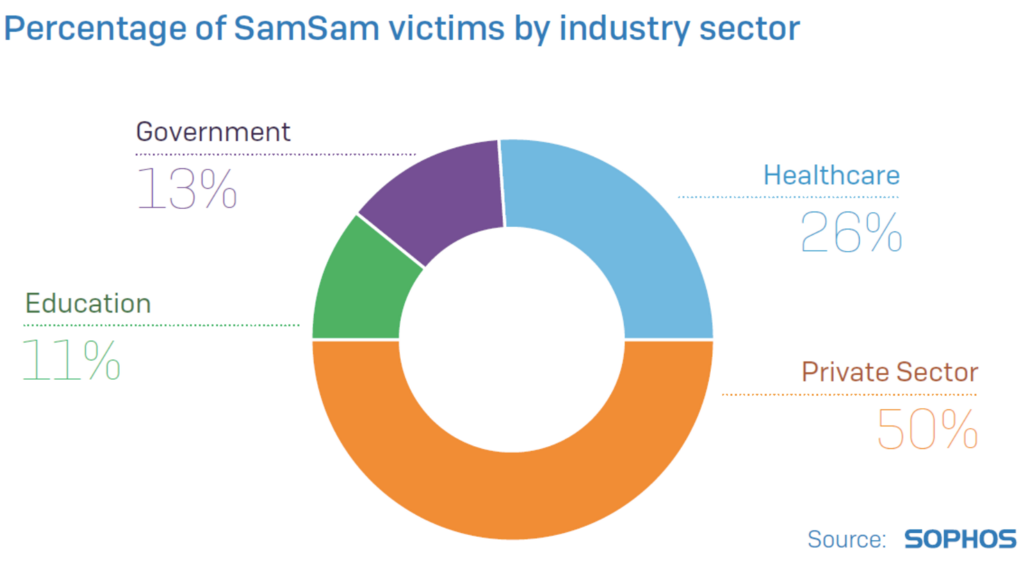

SamSamランサムウェアに関して報道するニュースの多くは、SamSamランサムウェアの被害者となったのは、ヘルスケア、政府、教育部門である報道しました。

実際に、SamSamランサムウェアがそれら業界をターゲットにしたことは事実です。

今年だけで、AllscriptsやAdams Memorial Hospitalのような医療提供者、アトランタ市やコロラド州交通局などの政府サービス、更にはミシシッピバレー州立大学などの教育機関もSamSamランサムウェアの標的となりました。

しかし、Sophosは、これらの3つのセクターがSamSamランサムウェアの被害に遭った総数の半分に過ぎないことを発見しました。

実は、最も被害を受けたのは民間企業でした。被害に遭った企業は風評被害を恐れ、SamSamランサムウェアによる被害を公開しなかったのです。

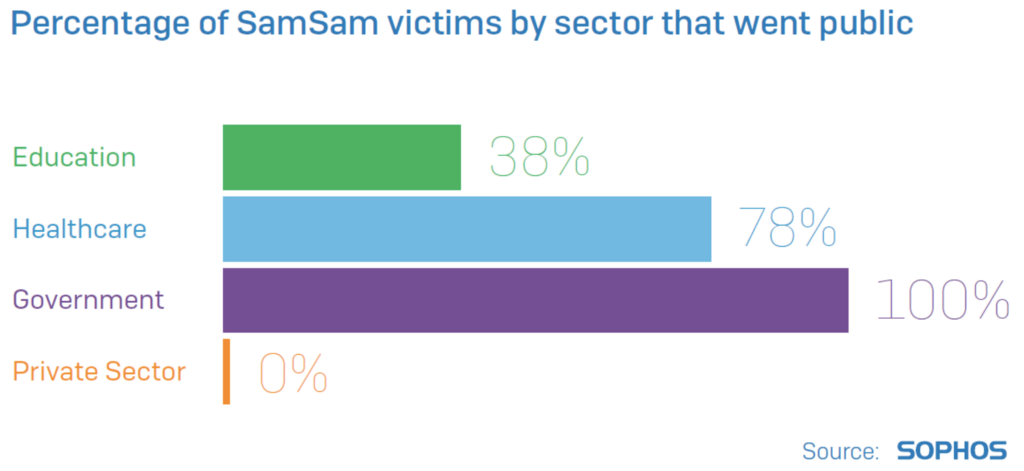

政府と教育部門がニュースヘッドラインで取り上げられているのは、SamSamランサムウェアの攻撃被害について公にされる可能性が高い事が原因です。

SophosによるBitcoinアドレスの調査では、約233人の被害者が攻撃者に身代金を支払ったと推定していますが、それらの被害者の特定は不可能です。

以下に国別、業界別に分類したデータを示します。

国別でみる被害状況

SamSamランサムウェアの被害に遭ったのは、以下のような順番になっています。

- アメリカ(74%)

- イギリス(8%)

- ベルギー(6%)

以下の図をご覧の通り、アメリカにおける被害が圧倒的に多い事が分かっています。

その他、上位にランクインしている国の殆どが英語を日常的に使う人達が一定数存在する国です。

人口数でみたら圧倒的に高いはずの中国への感染がないことや、日本含む東南・東アジア地域はSamSamランサムウェアの対象からは外れている事が伺えます。

(国別の被害状況について。”SamSam: The (Almost) Six Million Dollar Ransomware”より)

業界別でみる被害状況

次に、SamSamランサムウェアの被害者となった組織・団体・個人を業界別に分類しました。ヘルスケア、政府、教育を分け、残りのすべての組織を「民間セクター」として分類しています。

(業界別の被害状況について。”SamSam: The (Almost) Six Million Dollar Ransomware”より)

以上に示したSamSamランサムウェアの被害者ベースに、SamSamに感染した事実を開示した被害者を業界別にまとめたデータを示します。

政府、ヘルスケア、教育機関の順に開示率が高いのですが、注目すべきは民間企業の開示率の低さ(0%)です。

(業界別の情報開示率。”SamSam: The (Almost) Six Million Dollar Ransomware”より)

SamSamランサムウェアに感染した民間企業の全ては、セキュリティインシデントが発生した事実すら開示していないか、インシデントを公表したとしても根本的な原因について言及せず、「コンピュータ・プロブレム」としか開示しなかったとされています。

ちなみに開示していなかったはずなのに、何故このようにデータとして残っているかというと、Sophos独自の調査と、他のセキュリティベンダーとの協力を通じ、SamSamであることを別途確認したからのようです。

およそ6億という被害総額の内訳

続いて、SamSamランサムウェアが被害者から回収した身代金についてのデータを見ていきましょう。

身代金の支払い額の推移

以下に示している図は、SamSamランサムウェアが被害者から回収した身代金の推移を横軸に時間、縦軸に金額を置いて表したグラフです。

(身代金の支払い額の推移。”SamSam: The (Almost) Six Million Dollar Ransomware”より)

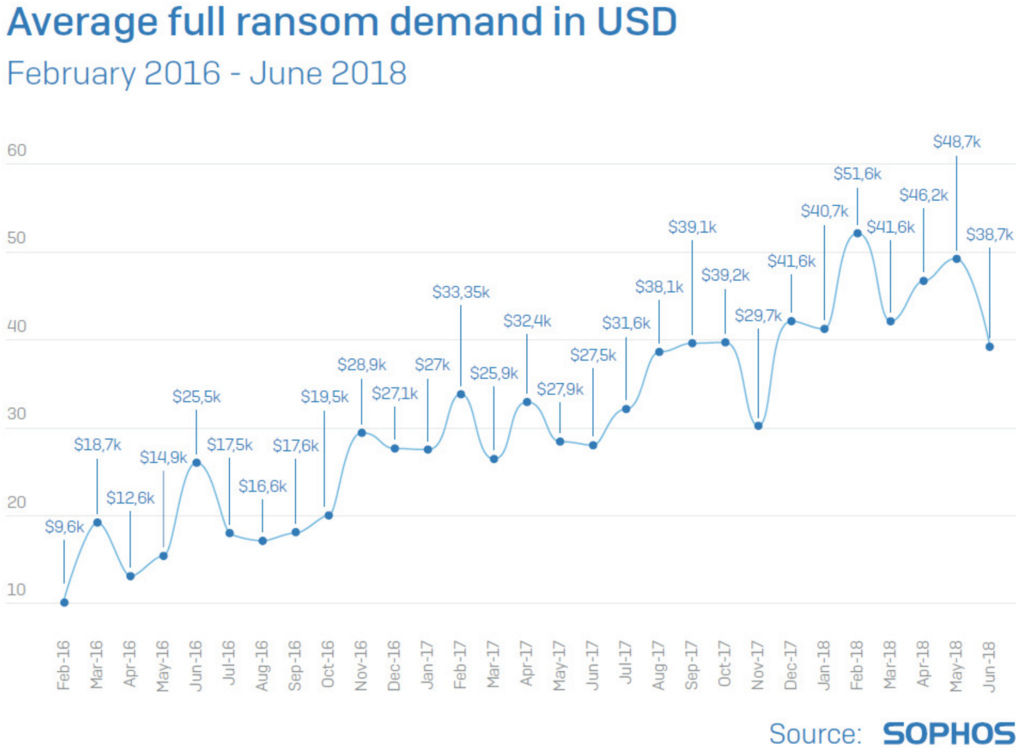

平均身代金請求額(米ドル) の推移

続いて以下に示している図は、SamSamランサムウェアが被害者に対して請求した身代金の推移を横軸に時間、縦軸に平均額を置いて表したグラフです。

(平均身代金請求額(米ドル) の推移。”SamSam: The (Almost) Six Million Dollar Ransomware”より)

以上に示した支払い額と支払い請求額から、SamSamランサムウェアの被害に遭い、実際に身代金を支払った被害者の数を推定する事が出来ます。

被害者の数は、233人だったと言われています。

毎日1人の新たなユーザーがSamSamランサムウェアによって攻撃されると推定されており、約4人に1人の犠牲者が身代金の少なくとも一部を支払っているとSophosは公表しています。

まとめ

この記事では、SamSamランサムウェアについてSophosが公開したレポートをベースに、以下のポイントについて解説しました。

- SamSamランサムウェアの感染から身代金回収までのプロセス

- ターゲットの業種と国

- 被害総額約6億円(執筆当時)の内訳と推移

データを見たとおりアジア圏での感染被害は未だ確認されていませんが、日本企業がいつ被害に遭ってもおかしくありません。引き続き警戒すべき事案といえるでしょう。

(執筆:Ichi (@0x31_nose))