Miraiの作成者JhaとWhiteに有罪判決。世界中に数々のDDoS攻撃を引き起こしたMiraiに一旦終止符。

(この記事は、Brian Krebs氏のブログ記事”Mirai IoT Botnet Co-Authors Plead Guilty”を基に作成しました。逐語翻訳ではなく、若干内容を補足しております。)

アメリカの司法省は今週火曜日、2名の男に対して有罪判決を言い渡した。

その2人の男が犯した罪は『Mirai』の作成である。

Miraiはインターネット上に存在する脆弱なIoT端末をスキャンし、ボットネットの一員に加える。

ターゲットとするIoT端末の例としては、監視カメラやデジタルビデオレコーダー等のインターネットに接続された端末。

脆弱なIoT端末を支配下に加える事で、これまで多くのターゲットに対してDDoS攻撃を仕掛ける。

Miraiの作成者は”21歳と20歳”の青年たち

今回アメリカの司法省に有罪判決を言い渡されたのは、

の二人。

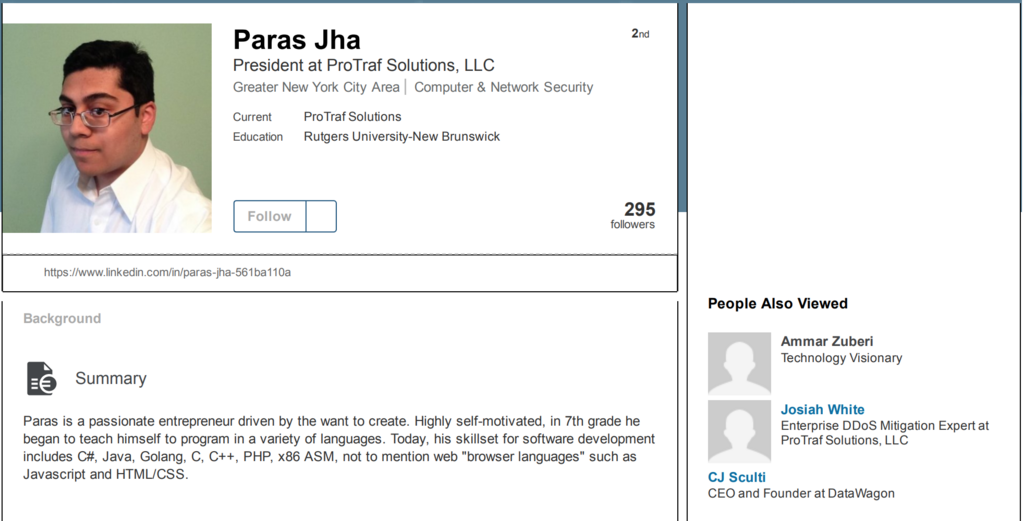

Krebs氏の記事にJhaのプロフィール画像が掲載されていたので転載する。

JhaとWhiteはProtraf Solutions LLCという会社の共同創始者。

Protraf Solutions LLCは、DDoS攻撃の被害に遭っている企業に対して、DDoS攻撃を鎮静するサービスを提供する企業である。

JhaとWhiteは、自分達が引き起こしたDDoS攻撃の被害に遭っている企業に対してDDoS攻撃を止めるサービスを提供していたのだ。

まるで、自分で起こした火事を消す消防士の様である。

クリック詐欺にも手を出す

JhaとWhiteは、クリック詐欺をしていた事も明らかになった。

クリック報酬型広告は、広告をみたユーザーがクリックした分だけ広告料が発生する広告である。

Miraiボットネットを使えば、任意の広告を大量にクリックさせる事が可能になる。

オンライン広告を専門に調査を進めるAdlooxの報告によれば、2017年だけでも全米で160億ドルの損害金が発生したとされている。

#訂正: 初稿ではワンクリック詐欺という表現になっておりましたが、正しくはクリック詐欺(PPC広告のクリック数水増し)でした。

共犯者とMiraiの拡大

実はクリック詐欺には、もう一人の共犯者がいた。

Dalton Norman(21歳、メテーリー、ルイジアナ州)である。

JhaとWhiteは、Normanと共に

を行い、報酬として金銭を受け取ったとされている。

彼らはボットネットを使って、アフィリエイトリンクを含むメールが大量に送りつけたのだ。

拡散されたメールには巧妙な細工がされており、被害者の端末上では公式のサイトにアクセスしているように見えたという。

検察官の調査では、以上の手口を使ってNorman個人で30BTCを稼いだ。

更にNormanは、自身が発見したIoT端末の脆弱性をJha達に告げ、Miraiを30万台のボットを擁する巨大なボットネットに成長する事に加担した。

Jha達がクリック詐欺の犯行で手に入れた金額は200BTCで、2017年の1月29日時点の金額ではおよそ$180,000となる。

KrebsOnSecurityへ”未曾有のDDoS攻撃”

一番初めに確認されたMiraiボットネットによるDDoS攻撃は、2016年9月に発生した。

セキュリティ研究者であるBrian Krebs氏のサイト”KrebsOnSecurity”がDDoS攻撃の被害に遭ったのだ。

この時は、175,000台ものIoT端末からの攻撃だったという。

通信容量は620Gbps超。

その規模は、Akamaiがこれまでに経験した最高容量の、およそ2倍の規模の攻撃であったとされている(Usenixのホワイトペーパー参照)。

この攻撃はAkamaiの他の顧客に対しても影響を及ぼし、Akamaiは一時的にKrebsOnSecurityをネットワークから除外したほどだった。

GoogleのProject Shieldによって復旧

Googleは、Project ShieldでKrebsOnSecurityに対して救済措置を行なった。

Project Shieldは、「ネット上の人権や言論の自由を守る」ために、ジャーナリスト、反政府組織・個人等のウェブサイトをDDoS攻撃から守るプロジェクトである。

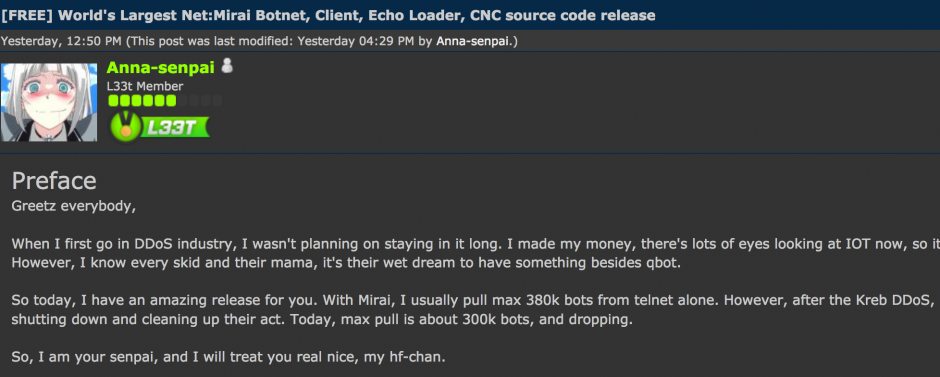

Miraiボットネットのソースコード公開

Anna Senpaiというハンドルネームを名乗る人物が、Miraiボットネットのソースコードを公開。

公開されたのは2016年の9月、KrebsOnSecurityに対する攻撃が終了したほんの数日後だったとされる。

Dyn社へのDDoS攻撃が発生

ソースコードの公開によってMiraiボットネットは拡大を続けた。

ソースコードを取得した他のハッカー達がMiraiの亜種を作成して各所へDDoS攻撃を仕掛けたのだ。

その中で代表的なDDoS攻撃として、Dyn社への攻撃が挙げられる。

2017年10月21日、何者かがISPのDyn社に対してDDoS攻撃を引き起こした。

Dyn社は、Twitter、Netflix、SoundCloud、Spotify、Reddit等の有名なIT企業に対してサービスを提供しているISPである。

DDoS攻撃が行われた事により、攻撃の最中は上記のサービスに対するアクセスが出来ない状況になっていた。

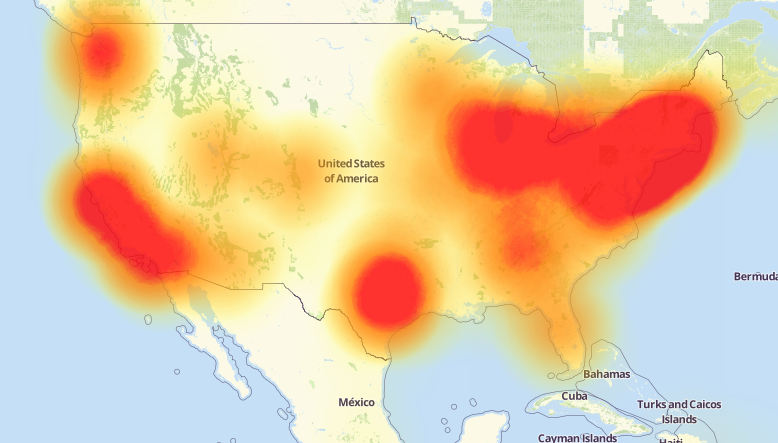

以下の画像は、MiraiがDynのネットワークに及ぼしたDDoS攻撃の被害を示す地図。

全米に広がっていた事が見て取れる。

ドイツやイギリスへも飛び火

Miraiによる被害は、イギリスやドイツのISP、金融機関に対しても広がっていった。

Krebs氏は2017年7月、イギリスのISP、金融機関に対してDDoS攻撃を行なったMiraiボットネットに関しても記事を書いている。

その記事では、Daniel Kayeという人物が犯人である証拠を報告していた。(Kayeは、Bestbuyというハンドルネームを使っていた。)

Kayeはドイツの通信会社であるドイツ・テレコム社に対しても攻撃を引き起こし、何百万を超える顧客がインターネットに接続出来なくなった。

現在Kayeは、犯行に対して有罪判決を言い渡され、イギリスで服役している。

MinecraftサーバーへDDoS攻撃を実施

Krebs氏の調査によれば、JhaとWhiteはMinecraftをホストしているサーバーに対して攻撃した。

Minecraftをホストするサーバーは、フランス系のサーバーホスティングサービスであるOVHが管理している。

この時のDDoS攻撃は、KrebsOnSecurityに対する攻撃よりも遥かに大きいDDoS攻撃だったようだ。

Rutgers大学へのDDoS攻撃

翌年の2017年1月にKrebs氏が行なった調査では、Rutgers大学に対するDDoS攻撃も、”同一人物による犯行”である証拠が示された。

実はJhaは、同年にRutgers大学の学士課程にコンピュータ・サイエンス専攻で入学していた。

Rutgers大学へのDDoS攻撃は執拗に行われ、大学のサーバーが継続的にダウンする事態に陥っていたという。

Rutgers大学に対してDDoS攻撃が発生している最中、大学のオンライン掲示板に、“og_richard_stallman”、“exfocus”、“ogexfocus”と名乗る人物から「DDoS攻撃を鎮静するサービスを導入すべきだ」というコメントが執拗にされていた。

このコメントは、JhaとWhiteが創設したProtraf Solutions LLCのサービスを使う事を暗に指示している事は言うまでもないだろう。

ニュージャージー州のメディアによれば、同州の裁判所はJhaRutgers大学に対して発生したDDoS攻撃の犯人もJhaであると断定。

Jhaに対して有罪判決を言い渡した。

償い

Jhaは、クリック詐欺に対する訴状に関して、罰金の13BTCを支払うことに同意している。

また、Jhaは今後Jhaの行なったサイバー攻撃に関するいかなる判決に対して控訴する権利を放棄し、「いかなる刑を甘んじて受け入れる」と語る。

Jha、White、Normanが行なったクリック詐欺には、それぞれ5年の懲役と$250,000の罰金が課されている。

Miraiボットネットを作成した罪に関しては、JhaとWhiteは刑法18 U.S.C. 1030(a)(5)(A)に違反したとされている。*1

更に、Miraiボットネットのソースコードを公開した件についてもJhaとWhiteに対して有罪とされ、最低5年以下の懲役、$250,000の罰金、最低3年の執行猶予が言い渡された。

現在も公判が行われているので、JhaとWhiteには更なる求刑がされるだろう。

更新情報

- 2017/12/14 初稿

- 2017/12/15 ワンクリック詐欺→クリック詐欺に訂正。Cheena (ちーな)さんご指摘ありがとうございました。(Cheenaさんのブログはこちら)

*1:18 U.S.C. 1030(a)(5)(A)は、”保護されたコンピュータから別のコンピュータへのプログラム、コード、コマンドの実行を妨げ、データ、プログラム、システム、又は情報の整合性と可用性を損ってはならない”事を定めている。