Mikrotikルータをエクスプロイトする”Slingshot”を操るAPTグループ。

Kasperskyのセキュリティ研究者は、2012年以来から現在に至るまで巧妙に開発されたマルウェアを駆使して隠密に活動を行っていたAPTハッキンググループを特定した。

そのハッキンググループは、中東とアフリカの数十万人の被害者をルータにハッキングして感染させるために、高度なマルウェア(Slingshot)を使用した。

同グループが使用するマルウェアの名前をとって、Slingshotというコードネームが付けられている。

この記事では、Kaspersky Labsが行なったが発行した25ページのレポート[PDF]に基づき、Slingshotに関して以下のポイントに分けてまとめていく。

Slingshotグループについて

Slingshot自体がどの国に属するグループかは判明していない。

現段階で、同グループに関して分かる情報は「巧妙に細工されたツールを高度に熟練したスキルで操り、英語を話す国または政府機関をバックにもつ”ハッキンググループ」のみである。

カスペルスキーのレポートによれば、

「Slingshotマルウェアの構造は非常に複雑で、マルウェアの開発者は、開発に多くの時間と費用を費やした事が分かる。感染の広がり方は注目に値する」

と記されている。

尚、Slingshotのターゲットは広範囲に渡り、ケニア、イエメン、リビア、アフガニスタン、イラク、タンザニア、ヨルダン、モーリシャス、ソマリア、コンゴ民主共和国、トルコ、スーダン、アラブ首長国連邦など、多くの国々の政府機関が含まれている。

Slingshotが最近行った攻撃について

このグループは、ラトビアのネットワークハードウェアプロバイダであるMikrotikのルーターの未知の脆弱性をエクスプロイトした。

スパイウェアを被害者のコンピュータに感染させるために、Mikrotikルーターを踏み台として利用したのだ。

またカスペルスキーは同レポートにおいてWikiLeaksが公表したCIAVault 7 CIA Leaks

GitHubで利用可能なChimayRedの脆弱性を明らかにし、Mikrotikのルータを侵害していることを明らかにした。

ルーターがエクスプロイトされると、攻撃者はDDL(ダイナミックリンクライブラリ)ファイルの1つを悪意のあるファイルに置き換え、ユーザーがWinbox Loaderソフトウェアを実行した際に、ターゲット端末のメモリに細工されたコードを直接ロードする。

ちなみにWinbox Loaderは、MikrotikがWindowsユーザー向けに設計した公式管理ツールである。

ルータからDLLファイルをダウンロードしてシステム上で実行するルータを簡単に設定出来る。

以上のようにして、悪意のあるDLLファイルがターゲットコンピュータ上で実行され、リモートサーバーに接続して最終的なペイロード、つまりSlingshotマルウェアをダウンロードする。

Slingshotマルウェアに関する概要

Slingshotの目的は、情報収集、潜伏、データの外部送信である。

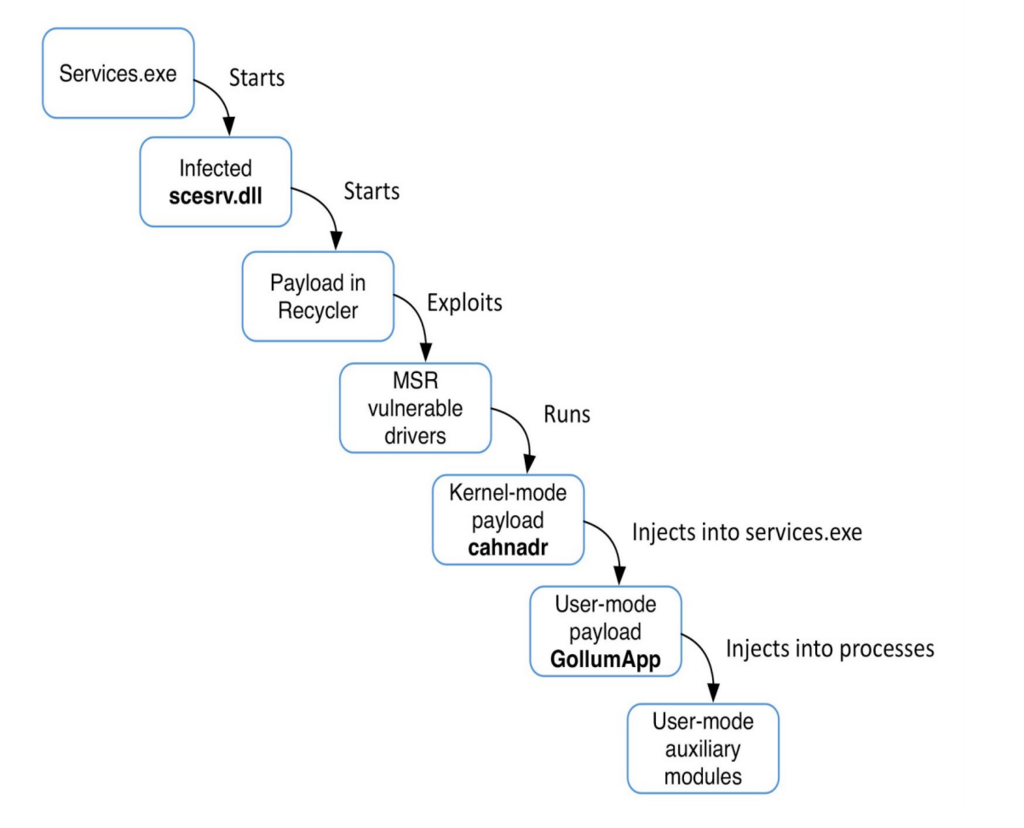

(Slingshotの挙動に関する図。KasperskyLabsのレポートより引用。)

また、Slingshotマルウェアには、2つのモジュールで構成されている。

以下のセクションでそれぞれについて説明していく。

Cahnadrについて

Cahnadrモジュール(別名NDriver)に備わる機能は以下になっている。

Cahnadrのカーネルモードプログラムは、ファイルシステム全体をクラッシュさせたり、ブルースクリーンを目立たせることなく、悪意のあるコードを実行する。

また、Canhadr / NDriverは、純粋なC言語で書かれている。

その事から、デバイスのセキュリティ制限にもかかわらず、HDDとオペレーティングメモリに完全にアクセスする事が出来、さまざまなシステムコンポーネントの整合性を制御する事が出来る。

つまり、システム管理者によるリバースエンジニアリングや、セキュリティ検出を妨げる機能を持っている。

GollumAppについて

GollumAppは、以下の様な機能を備えている。

- スクリーンショットのキャプチャ

- ネットワーク関連の情報の窃取

- Webブラウザに保存されたパスワード、キー・ロギング

- リモートのコマンドと制御サーバーとの通信を維持するスパイ機能

GollumAppはカーネルモードで動作し、SYSTEM権限で新しいプロセスを実行することもできるため、攻撃者は感染したシステムを完全に制御するとされる。

TechnicalAnalysisに関しては、KasperskyLabsのレポートが参考になる。