ScarabランサムウェアがNECURSボットネットで拡散。に関するまとめ。

Fセキュアのブログによれば、NECURSというボットネットの利用が最近になって増加していることが確認されている。

そこでこの記事では、NECURSに関する概要をまとめ、その後今年に入ってから報道されているニュースをまとめていきたい。

NECURSに関する概要

まず、このセクションでは、以下の小セクションを作り、NECURSに関する概要をまとめていく。

- NECURSが実行されるとどうなるか

- ユーザーへの影響

NECURSが実行されるとどうなるか

NECURSがPCにダウンロードされ実行されると、以下の動作をする事が確認されている。

さらに1.「PCのアンチウイルスやセキュリティ関連サービスの主要動作に関わるコンポーネントを無効化。」に関しては、感染端末内で以下の事象が発生する可能性がある。

ユーザーへの影響

NECURSに感染すると、感染端末内のセキュリティに関するサービス・コンポーネントが終了させられる事がある。

またNECURSには亜種が存在し、以下の亜種ではそれぞれ違う動作が確認されている。

- 「BKDR_NECURS.BGSH」の場合…感染端末のファイアウォール機能を停止させる。ユーザーは端末の再起動ができなくなる。

- 「RTKT_NECURS.BGSF」の場合…感染端末で動いているセキュリティ系サービス(アンチウイルスやファイアウォール等)やドライバを無効化する。

感染端末内でいずれの動作をした場合において、他のマルウェアに感染したり、攻撃者が感染端末に対して遠隔からコードを実行する事ができるようになる。

NECURSの特徴

NECURSは、攻撃者がメインのマルウェアとして使用するツールではなく、あくまで補助的なマルウェアであるとされている。

前セクションで述べた通り、NECURSを使ってセキュリティに関するサービスやコンポーネントを無効化する事で、攻撃者はメインとなるマルウェアを感染端末にインストールしやすくなるのだ。

つまり、NECURSは攻撃者がサイバー攻撃を仕掛ける際に、マルウェアとしては「盾」のような役割を持つ。

2017年のNECURSニュースまとめ

続いて、このセクションでは、今年に入ってからランサムウェアの拡散用にボットネットとして使われ始めたNECURSに関するニュースをまとめていく。

このセクションには、以下の2つの小セクションを設ける。

- 2017年初頭から中盤までのNECURSの使用が確認されたケース

- 今月(11月)になってから確認されたNECURS使用のケース

2017年に再び確認されたNECURS

攻撃者によるNECURSの利用は、2014年から確認されて以来フェードアウトしていたが、2017年に入ってから再び確認されるようになった。

NECURSは、毎月500万〜600万程のホストをマルウェアに感染させネットワークに参加させる世界最大規模のボットネットに成長した。

今年に入ってからは、以下のケースでNECURSの使用が確認されている。

これらのケースを詳しく知りたい場合は、以下に関連ニュースがあるので参照いただきたい。

新たに確認されたスパムメールキャンペーン

さて、このセクションでは、今回Fセキュアの研究者によって確認されたNECURSを使用した新たなスパムメールキャンペーンに関してまとめていく。

Fセキュア研究所のブログ記事によれば、本日(2017/11/24)の9時(ヘルシンキ時間)、”.vbs”ファイルが”7zip”で圧縮されたファイルが、スパム送信されている事を確認した。

スパムメールは、以下の要件で送信されている。

尚、添付ファイルはDropperとして機能しており、最終ペイロードはScarabランサムウェアのようだ。

Scarabランサムウェアとは、セキュリティ研究者(@demonslay335)氏によって、2017年の6月に初めて確認された新しいランサムウェアである。

#Ransomware Hunt: ext ".scarab", note "IF_YOU_WANT_TO_GET_ALL_YOUR_FILES_BACK_PLEASE_READ_THIS.TXT" - https://t.co/MiPOyL7Mda

— Michael Gillespie (@demonslay335) June 12, 2017

Scarabランサムウェアは、Hidden Tearという、オープンソースのランサムウェア作成キットを元にして作成された。

感染した端末のデータの拡張子を”.scarab”形式で暗号化することから、Scarabランサムウェアという名前が付けられたと言われている。

尚、Hidden TearはGitHubにソースコードが公開されているので、興味のある人は参照するといいだろう。

バージョンアップを重ねるScarabランサムウェア

また、Scarabランサムウェアが発見された翌月の7月には、Malwarebytesのセキュリティ研究者・Marcelo Rivera氏(@MarceloRivero)によって、Scarabランサムウェアのバージョン2と思われるマルウェアが確認された。

#Scorpio #Ransomware (aka #Scarab) new sample, same rescue note, new ext: [Help-Mails@Ya.Ru].Scorpiohttps://t.co/HQ28Prftse pic.twitter.com/rZ9lyYDfdd

— Marcelo Rivero (@MarceloRivero) July 10, 2017

Rivera氏(@MarceloRivero) が発見したバージョンは感染端末内に保存されたファイルを”.scorpio”という拡張子に変更して暗号化した。その後、”.scarab”拡張子に変更された。

しかし、再びマイナーバージョンアップが行われ、現在は感染端末内にあるファイルの拡張子を".[suupport@protonmail.com].scarab"に変更して暗号化する。

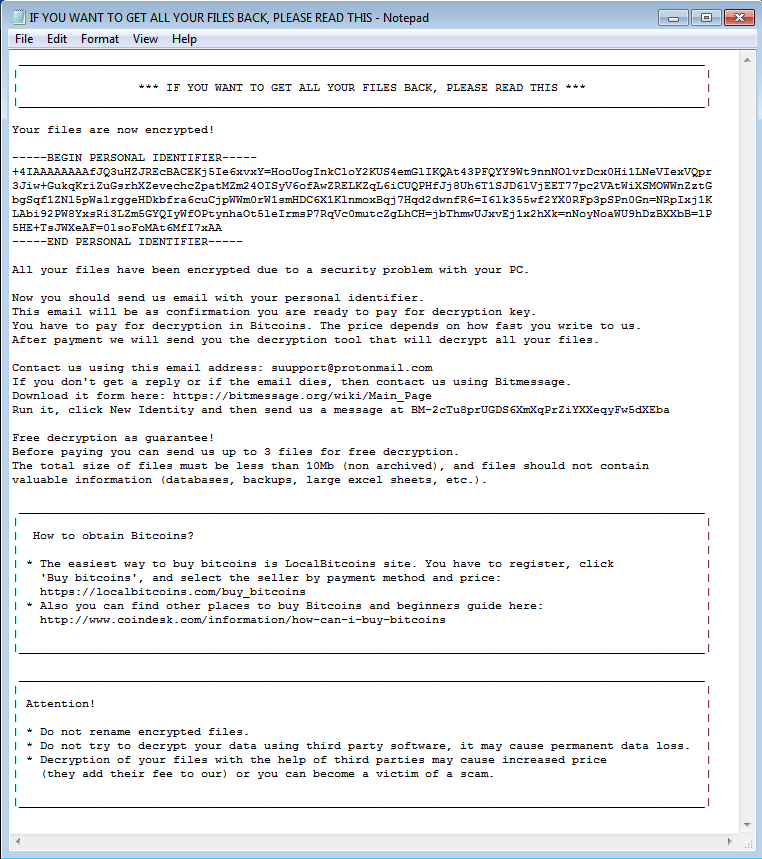

更にScarabランサムウェアは、感染端末(WindowsPC)のシャドウボリュームを削除し、ランサムノートを保存する。

ランサムノートの名称は”"IF YOU WANT TO GET ALL YOUR FILES BACK, PLEASE READ THIS.TXT"”で、Scarabに感染すると直ちに開かれる。

(自動で開かれるランサムノート。F-SecureLabsのブログから引用。)

身代金合計額を明示しないランサムノート

Scarabランサムウェアのランサムノートに関して変わっている事は、身代金請求額について触れられていない事だ。

そのため被害者は、まず攻撃者の連絡先として示されている

・suupport@protonmail.com

にメールを送らなくてはいけない。

早く連絡すればするほど身代金請求額が低くなるようだ。

この記事の執筆時点(2017/11/24)では、Scarabランサムウェアの暗号化・復号化メソッドは明らかになっていない。

また、Necurs作成者とScarabランサムウェアの拡散者が同一であるかどうかも不明のようだ。

今後Scarabに関して新たな情報が入り次第、当記事に追記していく。

- PCのセキュリティ機能を狙う「NECURS」とは

- A Case of Too Much Information: Ransomware Code Shared Publicly for “Educational Purposes”, Used Maliciously Anyway

- With a boost from Necurs, Trickbot expands its targeting to numerous U.S. financial institutions

- Necurs Botnet Distributing Locky Ransomware via Fake Invoices

- Necurs Botnet Fuels Jump in Spam Email