Facebookの個人情報取扱いに疑問の声。「創設以来最大の間違い。本当に申し訳ない」ザッカーバーグ氏。

過去2日間にFacebookの市場価値が600億ドル以上下落した。

この額はテスラ・モーターズの時価総額以上で、Snapchatの3倍近い。

ここまで甚大な時価総額の下落をもたらしたのは、英国のデータ分析会社「ケンブリッジ・アナリティカ(Cambridge Analytica)」がFacebookから取得したデータの使用方法に関わる。

同社は、ドナルド・トランプ氏が2016年に米国大統領に就任する手助けをしたデータ分析を専門とする企業だ。

事件の発端は、同社の社員であるクリス・ワイリー(Chris Wylie)が、Facebookが人々の個人情報をどのように扱っているかを新聞へ行なったリークである。

ワイリー氏は、ケンブリッジ大学の学者として働いていた28歳のデータ科学者だ。

Wylieはケンブリッジアナリティカが様々な情報源から収集した個人情報に基づいて市民の投票パターンを予測し、政党がカスタマイズした広告やメッセージで投票者をターゲットにするのを助ける「Steve Bannonの心理誘導ツール」を作成したと供述。(訳注:原文では”Steve Bannon's psychological warfare mindf**k tool”という名前で表記されている)

先週から多くのことが起こっているので、これまでに「FacebookとCambridge Analytica」の間で何が起こったのか、どう進展したか説明するために記事をまとめた。

ケンブリッジアナリストが50万人のFacebookユーザーのデータを収集する仕組み

4年前、ケンブリッジ大学の心理学者Aleksandr Kogan氏が、研究者Michal Kosinskiにアプローチした。

Kogan氏の狙いは、Facebookのユーザーデータを入手する為に、Kosinski氏と共同で簡単なオンラインパーソナリティクイズアプリを作成。

ユーザーはクイズに解答するためにはFacebookにログインして参加する必要がある。

Kosinski氏は自分のアプリが収集したデータを提供することを拒否したが、ケンブリッジ大学はKogan氏に80万ドル以上を支払って同様のクイズアプリを作成し、Facebookのユーザーのプロフィールデータを収集し続けたようだ。

この時Kogan氏が作成したクイズアプリ「thisisyourdigitallyife」は多くのユーザーに利用されたクイズアプリとなった。

27万人のFacebookユーザーが参加することになったにもかかわらず、FacebookのAPIは当時、アプリを利用したユーザーの友人に関する情報までも収集していたのだ。

Facebookユーザーは、友達リストに平均何百人もの友人がいるので、Kogan氏は27,000人のユーザーベースを活用して、約5,000万人のFacebookユーザーのデータを収集したのだった。

今すぐFacebookデータを使用してサードパーティのアプリケーションを停止しよう

Cambridge Analyticaのクイズアプリだけでなく、Facebookのタイムラインでは他にも何千ものアプリが存在する。

たとえば以下の様なものだ。

- 80歳になった時にどんな顔してるかチェック

- 似ている有名人は誰かチェック

- 今年のバレンタインの相手は誰かチェック

Facebookのすべてのアプリは、自分のFacebookアカウントを使ってアクセスし、自分の名前、場所、メールアドレス、友人リストなど、Facebookのプロフィールからさまざまな情報をアプリの開発者に与えるようユーザーの許可を求める。

この他にも、何十万ものウェブサイトで「Facebookでログイン」オプションがある。

そのオプションは、サイト管理者がワンクリックログイン/サインアップを提供してあなたの身元を簡単に確認できるようにする。

つまり、クイズアプリと同じように機能するのだ。

Facebookのデータにアクセスする許可を与えたサードパーティのアプリケーションを再訪し、データを使用したくない場合は完全に取り消すことなく、アプリのパーミッションを制限できる。

アプリのデータへのアクセスを無効にする手順

デスクトップコンピュータの右上隅にある下向き矢印をクリックし、メニューから[設定(Settings)]を選択。

次に、左メニューの中から、[アプリ]を選択する。

Facebookにログインしているすべてのアプリが表示される。

モバイルデバイスでは、メニューを開き(iOSは右下、Androidは右上)、[設定]→[アカウント設定]→[アプリ]→[Facebookでログイン]を選択する。

画像はiOS端末で操作している。

十字アイコンの横にある編集ボタン(鉛筆アイコン)をクリックして各アプリの設定を表示することで、アプリの権限を制限出来る。

ここから、各データポイントの横にあるチェックマークの選択を解除して、特定の権限を取り消せる。

Facebook創設者Mark Zuckerberg、ケンブリッジアナリストのスキャンダルについて謝罪

CNNのLaurie Segallとのインタビューで、Facebookの創設者Mark Zuckerbergは、ユーザーのプライバシーを守らなかったことについて謝罪。

Zuckerberg氏は、Laurieに対して以下のように語った。

「これは重大な信頼の侵害であり、このような自体が発生したのは残念な事である。」

Zuckerberg氏は、ケンブリッジ・アナリティカのスキャンダルに対処しながら、サードパーティの開発者がユーザーのデータにアクセスできるような仕様になっていたのは、大きな間違いであった事を認めた。

更にZuckerberg氏は、以下のようにコメントしている。

"今までで犯した間違いの中で、最大の間違い"

Zuckerberg氏は、「すべての問題を解決し、FacebookのAPIの乱用を防ぐために、同社が2014年以降どのようにポリシーを変更したのかを説明しつつ、今後はユーザーのプライバシーを保護する」ことを、世界中の顧客と株主を保証に対して約束した。

インタビューの最後に、Zuckerberg氏は、「(Facebook)プラットフォームの完全なフォレンジック監査を実施して、第三者のアプリが完全な同意なしにユーザーデータにアクセスし、データが不適切に使用されたと見られるすべてのユーザーに通知する」と述べた。

ザッカーバーグ氏「技術企業を規制する時」

一部の専門家は、ソーシャルメディア企業に対する消費者のプライバシーを保護するために、より厳しい政府規制が必要と考えている。

Zuckerberg氏もこの意見に同調し、ユーザーの個人情報を取り扱うテクノロジー企業に対して多くの規制を課すべきだと考える。

また、増加し続ける20億人ものユーザー・コミュニティを効果的に統制するためのツールとして、「人工知能」を推奨しているようだ。

Facebookは、本年末までに、セキュリティとプライバシーの運用を厳密に監視するために、新たに2万人以上の従業員を雇うとされている。

Facebookは個人情報の利用に関する国際調査に直面

ケンブリッジ・アナリティカに関するリークの後、世界各国の政府がFacebok社に対して厳しい目を向けている。

具体的に言えば、アメリカ、EU、英国、イスラエル、インド、カナダ等の国である。

以下に、各国政府のFacebook社に対する調査をまとめる。

アメリカ

米国連邦取引委員会(FTC)は、Cambridge Analyticaによって5,000万人以上のユーザーの個人情報の使用が、Facebookが2011年に代理店に署名した同意判決に違反しているかどうかを調査し始めている。

EU

欧州委員会は、データ保護当局にFacebookのデータ漏洩をCambridge Analyticaに調査するよう依頼。

同委員会がデータ保護法に違反すると判断すれば、同社に罰金を課す可能性がある。

イギリス

イギリス政府は、欧州委員会の調査とは別に、ケンブリッジアナリティカによってFacebookユーザーのデータが削除されたかどうかを調べるために、現地調査を令状をFacebook社に突きつけた。

イスラエル

イスラエル司法省はFacebookに対して「行政捜査」を行なった。

イスラエル人の個人情報の追加違反の可能性がある事をFacebookに勧告。

Cambridge Analytica CEOの極秘音声が公開

ケンブリッジ・アナリティカは、同企業の取締役を解任した。

ビデオが放映されたため、政界の選挙を動揺させる賄賂や売春婦の使用についても議論を進めているようだ。

取締役会の見解では、Nix氏の最近のコメントはチャンネル4で秘密裏に記録されているが、その他の主張は、彼の停止は、我々がこの違反行為を見る深刻さを反映している」と語った。

ちなみに、Nix氏は、ロンドンのチャンネル4ニュース(The Channel 4 News)が公開したビデオで、相手が賄賂を提供している捜査官のビデオを録画するなど、政治家のために汚い犯罪に取り組んでいることを明らかにしたのだ。

また、Nix氏は、潜在的なスリランカのクライアントと位置づけられたジャーナリストにも、彼の会社が候補者の居場所に「いくつかの女の子を周りに」送って候補者を妥協させる事もできるとビデオの中で語っている。

しかし、ケンブリッジ・アナリティカはビデオの中でNix氏が述べたような戦術に関与したことを否定。

ケンブリッジ・アナリティカを発端とした今回の事件は、Facebookだけでなく、生活のためのユーザーデータを販売する他のすべてのオンライン会社にとっても大きな意味を持つ事件である。

なお、Facebookの株式は、この執筆時点で、2.66%低下して164.89ドルになったようだ。

(This article is a Japanese translation of "Facebook and Cambridge Analytica – What's Happened So Far" at The Hacker News.)

超音波を使って画像を転送?MOSQUITOで身近なイヤホンやスピーカーが感染経路になる危険性も

セキュリティ研究チームは、同じ部屋に置かれた2つ(またはそれ以上)の「エアギャップPC」が秘密裏に超音波でデータを交換する’MOSQUITO’という手法を公開した。

このチームは、イスラエルのベン・グリオン大学の研究者で構成されるチームある。

彼らは先月、攻撃者がファラデーケージ内で保護されたエア・ギャップ・コンピュータからデータを盗む方法を示したばかりである。

今回の記事では、彼らが公開した手法に関して掘り下げていく。

エアギャップPCとは

同チームが公開した手法について理解するためには、まずエアギャップPCについて理解する必要がある。

エアギャップPCとは、システムがインターネットおよびローカルネットワークから隔離され、ファラデーケージというだいぶ野電場を遮る特別な筐体に覆われたPCの事である。

(ファラデーケージに入ったPC筐体。MOSQUITOの論文より引用。)

エアギャップPCには、USBフラッシュドライブまたは他のリムーバブルメディアを介してデータにアクセスするための物理的アクセスを必要とすることから、最も安全な設定であると考えられている。

MOSQUITOについて

イスラエルのBen Gurion大学の研究チームが発見した手法であるMOSQUITOは、特定のオーディオチップ機能を利用して、接続されたスピーカー(パッシブスピーカー、ヘッドフォン、またはイヤホン)をマイクに変えてしまう。

2年前、同じチームの研究者が、感染したコンピュータに接続されたヘッドフォンをバグリスニングデバイスのようなマルウェアを使用して逆転させるだけで、攻撃者があなたの部屋の秘密の会話を秘密裏に聞くことができる方法を示した。

同チームは更に研究を進め、最新の研究を発表。

もともとマイクとして機能するように設計されていないスピーカー/ヘッドホン/イヤホンですらも、リスニングデバイスに変えてしまう方法を発見したのだ。

この手法は、マイクがミュートされている、録音されていない、またはオフになっている際に役に立つ。

一部のスピーカー/ヘッドホン/イヤホンは、超音波に近い範囲(18kHz〜24kHz)にうまく反応するため、研究者らは、このようなハードウェアをマイクとして機能させることが出来る事を証明。

監視の目を盗んで2台のコンピュータのスピーカとヘッドホンを使ってデータを交換するためには、可聴音であってはならない。

その為、人間の耳が聞き取ることが出来ない超音波を使えば、とあるスピーカーと別のスピーカー間でデータのやり取りを行うことが出来るのだ。

MOSQUITO攻撃のビデオデモ

38歳のMordechai Guriが指揮するBen GurionのCybersecurity Research Centreは、高い分離度にもかかわらず、2つのエアギャップコンピューターを互いに話すために超音波トランスミッションを使用する。

コンセプト実証ビデオの研究者が実証した攻撃シナリオには、同じ部屋に2台のエアギャップコンピュータが含まれている。

これらのコンピュータは、リムーバブルメディアを使用してマルウェアに感染していますが、データを交換して攻撃者のミッションを達成することは出来ない。

以下のデモ・ビデオでは、パンダの画像を超音波を使って別のコンピュータに転送している様子が示されている。

攻撃シナリオとして、以下のケースが考えられる。

スピーカーからスピーカーへの通信

スピーカーからヘッドフォンへの通信

ヘッドフォンからヘッドフォンへの通信

最大15メートルの通信も可能

スピーカーからスピーカーへの通信は、最大9メートル離れた2つの空中ギャップコンピューター間で秘密裏にデータを送信するために使用できる。

さらに、2つの(マイクレスの)ヘッドフォンが3メートル離れた場所からデータを交換できることを示している。

しかし、ラウドスピーカーを使用することで、8〜15メートルの距離から10〜166ビット/秒の有効ビットレートでデータをエアギャップコンピュータで交換できるようだ。

興味深い研究結果を発表し続けるBen−Gruion大学の研究者

Ben-Gurionの研究者がエアギャップコンピューターを標的とする秘密の技術を思いついたのは初めてではないようだ。

エアギャップPC間でデータ転送を行う研究以外にも興味深い研究を行っている。

以下に、その研究と説明書きを箇条書きで示す。

- aIRジャンパー攻撃は、夜間視力のために使用される赤外線装備のCCTVカメラの助けを借りて、エアギャップPCからの機密データを盗み出す手法である。

- USBeeは、USBコネクタからの無線周波数送信を使用して空中にあるコンピュータからデータを盗むために使用できる。

- DiskFiltrationは、エアギャップのあるコンピュータのハードディスクドライブ(HDD)から放出されるサウンド信号を使用してデータを盗む。

- BitWhisperは、2台のコンピュータ間の熱交換を利用して、パスワードとセキュリティキーを隠密に窃取する手法。

- AirHopperは、コンピュータのビデオカードをFMトランスミッタに変えて、キーストロークをキャプチャする手法。

- Fansmitterは、CPUファンが発するノイズを使用してデータを送信する手法。

- GSMem攻撃は、セルラー周波数を使ってデータ送信する手法。

Mikrotikルータをエクスプロイトする”Slingshot”を操るAPTグループ。

Kasperskyのセキュリティ研究者は、2012年以来から現在に至るまで巧妙に開発されたマルウェアを駆使して隠密に活動を行っていたAPTハッキンググループを特定した。

そのハッキンググループは、中東とアフリカの数十万人の被害者をルータにハッキングして感染させるために、高度なマルウェア(Slingshot)を使用した。

同グループが使用するマルウェアの名前をとって、Slingshotというコードネームが付けられている。

この記事では、Kaspersky Labsが行なったが発行した25ページのレポート[PDF]に基づき、Slingshotに関して以下のポイントに分けてまとめていく。

Slingshotグループについて

Slingshot自体がどの国に属するグループかは判明していない。

現段階で、同グループに関して分かる情報は「巧妙に細工されたツールを高度に熟練したスキルで操り、英語を話す国または政府機関をバックにもつ”ハッキンググループ」のみである。

カスペルスキーのレポートによれば、

「Slingshotマルウェアの構造は非常に複雑で、マルウェアの開発者は、開発に多くの時間と費用を費やした事が分かる。感染の広がり方は注目に値する」

と記されている。

尚、Slingshotのターゲットは広範囲に渡り、ケニア、イエメン、リビア、アフガニスタン、イラク、タンザニア、ヨルダン、モーリシャス、ソマリア、コンゴ民主共和国、トルコ、スーダン、アラブ首長国連邦など、多くの国々の政府機関が含まれている。

Slingshotが最近行った攻撃について

このグループは、ラトビアのネットワークハードウェアプロバイダであるMikrotikのルーターの未知の脆弱性をエクスプロイトした。

スパイウェアを被害者のコンピュータに感染させるために、Mikrotikルーターを踏み台として利用したのだ。

またカスペルスキーは同レポートにおいてWikiLeaksが公表したCIAVault 7 CIA Leaks

GitHubで利用可能なChimayRedの脆弱性を明らかにし、Mikrotikのルータを侵害していることを明らかにした。

ルーターがエクスプロイトされると、攻撃者はDDL(ダイナミックリンクライブラリ)ファイルの1つを悪意のあるファイルに置き換え、ユーザーがWinbox Loaderソフトウェアを実行した際に、ターゲット端末のメモリに細工されたコードを直接ロードする。

ちなみにWinbox Loaderは、MikrotikがWindowsユーザー向けに設計した公式管理ツールである。

ルータからDLLファイルをダウンロードしてシステム上で実行するルータを簡単に設定出来る。

以上のようにして、悪意のあるDLLファイルがターゲットコンピュータ上で実行され、リモートサーバーに接続して最終的なペイロード、つまりSlingshotマルウェアをダウンロードする。

Slingshotマルウェアに関する概要

Slingshotの目的は、情報収集、潜伏、データの外部送信である。

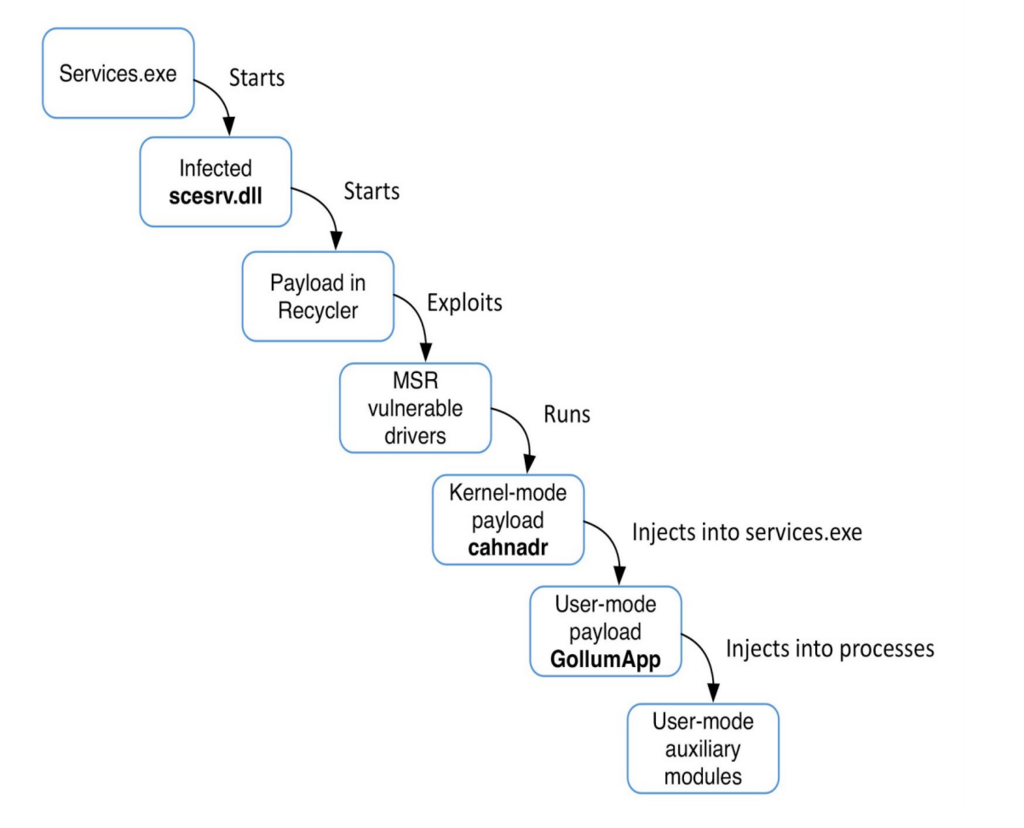

(Slingshotの挙動に関する図。KasperskyLabsのレポートより引用。)

また、Slingshotマルウェアには、2つのモジュールで構成されている。

以下のセクションでそれぞれについて説明していく。

Cahnadrについて

Cahnadrモジュール(別名NDriver)に備わる機能は以下になっている。

Cahnadrのカーネルモードプログラムは、ファイルシステム全体をクラッシュさせたり、ブルースクリーンを目立たせることなく、悪意のあるコードを実行する。

また、Canhadr / NDriverは、純粋なC言語で書かれている。

その事から、デバイスのセキュリティ制限にもかかわらず、HDDとオペレーティングメモリに完全にアクセスする事が出来、さまざまなシステムコンポーネントの整合性を制御する事が出来る。

つまり、システム管理者によるリバースエンジニアリングや、セキュリティ検出を妨げる機能を持っている。

GollumAppについて

GollumAppは、以下の様な機能を備えている。

- スクリーンショットのキャプチャ

- ネットワーク関連の情報の窃取

- Webブラウザに保存されたパスワード、キー・ロギング

- リモートのコマンドと制御サーバーとの通信を維持するスパイ機能

GollumAppはカーネルモードで動作し、SYSTEM権限で新しいプロセスを実行することもできるため、攻撃者は感染したシステムを完全に制御するとされる。

TechnicalAnalysisに関しては、KasperskyLabsのレポートが参考になる。

Memcached DoS攻撃を自動で緩和するツールがリリース。

セキュリティ研究者のAmir Khashayar Mohammadi氏は、Memcachedサーバー経由でDDoS攻撃を受ける犠牲者を支援する新しいツール「Memfixed」を発表した。

Pythonで書かれたこのツールは、開発者がMemcachedプロジェクトに提出した緩和手法をベースに開発された。

この緩和手法は、被害者のネットワークを攻撃しているMemcachedサーバに "flush_all"コマンドを送信することから成り立っている。

尚、DDoSの防御をサービスとするセキュリティ企業Coreroも検証済みである。

MemfixedはMemcached DDoS攻撃の防御を自動化

Mohammadi氏が開発したツールは、Memfixedを作成して緩和プロセスを自動化する。

被害者は、Memfixedを使用して、一部の各IP、または複数の攻撃IPのグループに「flush_all」コマンドを送信出来る。

flush_allコマンドは、DDoS攻撃を実行している悪意のあるペイロードを含むMemcachedサーバーのキャッシュメモリを消去する。

Memfixedは、攻撃側のサーバに「シャットダウン」コマンドを送信する機能もサポートするようだ。

しかし、実際には別のサーバをシャットダウンすると、誤って重要な操作に悪影響する可能性があるため、この方法の使用はお勧めできない。

Memfixedを使用するための簡単な手順

このツールを使用する最も一般的なシナリオは、複数の攻撃サーバーのリストにflush_allコマンドを送信することだ。

Memfixedを起動する前に、攻撃するIPのリストを作成し、ツールと同じフォルダにservers.txtという名前のファイルに保存する必要がある。

リストには、以下の形式のように、1行に1つのIPを保持しなければならない。

0.0.0.0

0.0.0.0

0.0.0.0

Memfixed起動すると、一連のプロンプトが表示される。

(Memfixedを起動すると表示される画面。Bleeping Computerより引用。)

1つのIPアドレスまたは複数のIPアドレスに対してツールを使用するかどうかを尋ねる最初の質問では、「すべて」を選択する。

Memfixedは、Shodan APIを使用して攻撃対象のIPアドレスのリストを収集し、ローカルに保存されたデータ(別名servers.txtファイル)を表示する。

次に、CLIに "2"を入力してflush_allメソッドを選択する必要がある。

Memfixedは、迷惑メールトラフィック(DDoS攻撃の一部)でインフラストラクチャに衝撃を与えているservers.txtファイルにあるすべてのIPにMemcached固有のflush_allコマンドを送信する。

開発者であるMohammadi氏は、Bleeping Computerに攻撃を緩和するMemfixedツールを示す以下のスクリーンショットを提供。

(Mohammadi氏が提供したスクリーンショット。Bleeping Computerより引用。)

ちなみにMohammadi氏は、MemcachedをベースにしたDDoS攻撃を自動化するツール”Memcrashed”というPoCツールを以前にリリースしたのと同じセキュリティ研究者である。

(This article is a Japanese translation of ”Technique Discovered That Can Mitigate Memcached DDoS Attacks” written by Catalin Cimpanu at BleepingComputer.)

仮想通貨取引所Binanceがハッキング被害?お金を失ったのは、なんと”ハッカー”

インターネット上で最大の暗号通貨取引所の1つであるBinanceは、巧妙に細工されたフィッシングキャンペーンが発生している事を公表した。

フィッシングを行なったハッカーは、何千人ものユーザーアカウントがBitcoinを売り出し、Viacoin(VIA)というAltcoinを購入したのだ。

その売買は3月7日、UTC(協定世界時)14時58分-14時59分に発生した。

一見するとBinanceがハッキング被害に遭ったように見えた為、ユーザーの多くはTwitterやRedditなどのソーシャルメディアに以下の様にコメント。

NOT GOOD! #binancehack pic.twitter.com/qHCcMwphcs

— rektkid (@rektkid_) March 7, 2018

偽のBinance URL

実は、これはハッキングでは無く、巧妙に緻密に用意されたフィッシングキャンペーンであった。

Binanceチームが公表した昨日の攻撃の準備のためのインシデントレポートによれば、ハッカーはBinanceのユーザーアカウントの認証情報を収集するために、過去2か月間にフィッシングキャンペーンを実施。

ハッカーは、”binance.com”とパッと見ただけでは区別の付かないドメイン”bịnạnce.com”を取得したのである。

目を凝らして見ると、「i」と「a」の文字の下に小さなドットがある。これは、Latin-lookalike Unicode文字で書かれている。

(ブラウザ上で表示されたbịnạnce.com。BleepingComputerより引用。)

1月上旬頃から始まったキャンペーン

1月上旬頃からフィッシングキャンペーンが開始されたが、Binanceチームは、キャンペーンがピークに達した2月22日頃に、操作が増えたという証拠を発見したという。

Binanceはこのフィッシング詐欺行為を追跡した。

フィッシング詐欺のページは、Binanceのトップページと全く同じように作成されており、ユーザーの認証情報を受け取った後は、Binanceログインページにすぐにリダイレクトする。

実は、このような操作だった為、Binance開発者が検出した参照ログにフォレンジックトレイルが残っていたのである。

同社のCEOは、昨日TwitterでこれらのログのスクリーンショットをTwitterで共有。

A user’s history. Can you see the two dots under the domain name? Phishing website that redirects to the real website after login. Additionally, after you log in once, it doesn't let you access the phishing site again - will auto-redirect you to Binance (even after logging out) pic.twitter.com/WOKhKrp7tx

— CZ (not giving crypto away) (@cz_binance) 2018年3月7日

ハッカーはアカウントにアクセスしAPIキーを生成

一般的な仮想通貨口座ハッキングだと、盗み出したアカウントにログインした後は、ウォレットの中身を全て送金してを空にする。

しかし、ハッカーはアカウントごとに「取引APIキー」を作成したのである。

APIキーの準備が終わったハッカーたちは、昨日遂にメインの攻撃を開始したのだ。

ハッカー達はまず、APIキーを使用してBitcoinを譲渡したBinanceアカウントで取引を自動化し、ハッカーが事前に作成した他のBinanceアカウント31個から、自動的にViacoinを購入した。

しかしハッカー達が行なった「2分以内に異常な量のBitcoin-Viacoinの売り注文」としてBinanceプラットフォーム上のリスクマネジメントシステムに検知されてしまった。

お金を失ったのは、ハッカーの方だった

自らが行なった攻撃が不成功に終わった事を悟ったハッカーは、31個のBinanceアカウントにあるVIAを現金化しようとしたが、Binanceはそれらのアカウントにおける引き出し操作を無効化した。

さらにその後の調査では、BinanceがハッカーがAPIキーを作成したとされる31の口座を全て特定し、取引を取り消し、ハッカーが口座に入金した元のViacoinの資金を没収した。

したがってハッカーは、今回のフィッシングキャンペーンからの売買によって、攻撃に先立ち予め用意していたVIAコインを全て失ってしまったのだ。

尚、彼らが失った金額は現在不明とされている。

Memcached DDoS攻撃を緩和するコマンド

Memcachedサーバー経由でDDoS攻撃を緩和する仕組みが用意されつつある。

flush_allコマンドで緩和

DoS攻撃の被害者が、攻撃側のサーバに「flush_all」コマンドを打つだけの単純な緩和方法である。

Memcachedのサーバー開発者の1人であるDormandoが、先週提案した。

For what it's worth, if you're getting attacked by memcached's, it's pretty easy to disable them since the source won't be spoofed. They may accept "shutdown\r\n", but also running "flush_all\r\n" in a loop will prevent amplification.

— dormando (@dormando) February 27, 2018

この手法は、今まで多くの人に注目される事はなかったが、Coreroのプレスリリースによって多くの人から注目を得たようだ。

Coreoは、この手法を同社が提供する”DDoS軽減ソリューション”に統合し、ライブ攻撃中に「100%正常に機能する」と公表している。

Coreroの専門家は、「flush_all」を打つ手法について「副次的な被害は認められていない」と述べた。

MemcachedサーバーからのDDoS攻撃を受けている企業の中には、DDoS軽減サービスを受けることができない企業があるかもしれない。

そうした企業は、Dormandoが推奨する2つの手法ーー「flush_all」か「shutdown」ーーを自社システムに実装すればいいだろう。

これらのコマンドを実行すると、攻撃サーバをシャットダウンするか、DDoS攻撃の増幅効果を引き起こす悪質なパケットをキャッシュから消去する。

開発チームはMemcachedをv1.5.6にアップデート

これらのDDoS攻撃は、Memcachedサーバーがオンラインでアクセス可能である事が原因で発生している。

デフォルト設定でポート11211を公開しており、攻撃者はこれを使用してDDoS攻撃を反映、増幅しているのだ。

この脆弱性を修正するために、Memcachedチームは、2月27日に、Memcached v1.5.6をリリースした。

このリリースでは、デフォルトでUDPプロトコルを無効にする。

ユーザーはMemcachedサーバーを展開するときには、ユーザー自身がUDPサポートを有効にする必要がある。

脆弱なMemcachedサーバーの数が減少する

Memcachedの開発チームが行なった設定変更だけでなく、ユーザー側もMemcachedの使用を控えるようになっているようだ。

Rapid7は、インターネット上で公開されているポート11211のMemcachedサーバーが、3月1日に18,000台から3月5日に12,000台に減少したことを発表。

セキュリティ研究者のVictor Gevers氏は以下のようにTwitter上でコメントしている。

Although there were 107,431 Memcached servers in Shodan this morning. The population Memcached is slowly but steadily shrinking. Servers which where vulnerable this morning are now closed 8 hours later. We still have a long way to go but progress is being made. 👍 pic.twitter.com/nqAFt4BAmG

— Victor Gevers (@0xDUDE) March 7, 2018

他の数字の減少の理由としては、クラウドサービスプロバイダーがMemcachedの停止を促しており、脆弱なサーバーに関しては強制的に停止する事例もある事が挙げられるだろう。

For what it's worth, if you're getting attacked by memcached's, it's pretty easy to disable them since the source won't be spoofed. They may accept "shutdown\r\n", but also running "flush_all\r\n" in a loop will prevent amplification.

— dormando (@dormando) February 27, 2018

Memcachedに見つかった”別の欠陥”

どうやら、Memcachedサーバーを使用するユーザーがすべき対処は、DoS攻撃の対処だけに留まらないようだ。

Coreroは、DDoSの脆弱性が「当初報告されていたのよりも広範囲であり、脆弱なMemcachedサーバからのデータを盗み出したり、データの改ざんが行われる可能性がある」とコメントしている。

Coreoは同社が持つ情報をNSAに提供したと公表している。NSAがセキュリティ・アラートを公開する日も近いだろう。

(This article is a Japanese translation of ”Technique Discovered That Can Mitigate Memcached DDoS Attacks” written by Catalin Cimpanu at BleepingComputer.)

ランサムウェア”GandCrab”のバージョン2がリリース。

セキュリティ企業のBitdefender、ルーマニア警察、EuropolがランサムウェアGandCrabの共同調査を行っている。

彼らは、先週GandCrab RansomwareのCommand&Controlサーバーに対して(合法的に)ハッキングしてアクセスを行い、GandCrabの被害に遭ったファイルの一部を取得。

その後Bitdefenderは、被害者のファイルを復号化するツールを開発・リリースした。

この事を受けて、MalwareHunterTeamは、ランサムウェアの作成者であるGandCrabの開発者がより安全なC&Cサーバーを含むGandCrabの第2版をリリースした事を発見。

GandCrab2 ("version=1.0.0r") sample: https://t.co/et7XM5DuzK

— MalwareHunterTeam (@malwrhunterteam) 2018年3月5日

If someone didn't understand the previous thread (https://t.co/8iuXk9Phwa), these are from this.@BleepinComputer @demonslay335

cc @MarceloRivero

バージョン2には、バージョン1との差別化を可能にする変更が含まれている。

この記事では、バージョン1と比べて何が変わったのか等、GandCrab Ransomwareに感染しているかどうかを確認する方法を簡単に紹介する。

GandCrab v2になって変わった事とは

バックエンドにおける目立った変更点は、ランサムウェアのCommand&Controlサーバーのホスト名である。

新たなC&Cサーバーのホスト名は以下。

- politiaromana.bit

- malwarehunterteam.bit

- gdcb.bit

①のpolitiaromana.bitはルーマニア警察、②のmalwarehunterteam.bitはMalwareHunterTeamを指す文字列である事がみてとれる。

GandCrabの開発者は、操作を進める同機関・団体に対する”皮肉”を込めてこのような名前にしたと考えられている。

GandCrabは、暗号化する前にC&Cサーバーにアクセスする。もしアクセス出来ない場合は暗号化を行わない。

どのようにホスト名の解決をする為に、http://ipv4bot.whatismyipaddress.com/にアクセスして被害者のグローバルIPアドレスを割り出す。

その他の変更

その他に施された変更は、暗号化ファイルに使用される拡張子、脅迫文、支払い用ページである。

以下にそれぞれ項目を分けて見ていこう。

拡張子への変更

バージョン2のGandCrabでは、暗号化されたファイルのファイル名に.CRAB拡張子が追加されるようになった。

たとえば、test.jpgが暗号化されると、test.jpg.CRABという名前に変更される。

(暗号化されたファイル。BleepingComputerより引用。)

脅迫文の変更

新しい脅迫文のファイル名はCRAB-Decrypt.txtである。

現在はToxインスタントメッセージングサービスを通じて開発者に連絡する方法が含まれている。

(GandCrabの脅迫文。BleepingComputerより引用。)

支払いページの変更

GandCrab v2のTOR支払いページが刷新された。

(身代金の支払い用ページ。BleepingComputerより引用。)

バージョン2の復号化ツールの有無

現段階ではバージョン2の被害に遭っても、復号化する手段が無い。

IOC

Hashes:

966a0852c8adbea0b7b7aada7c2c851ee642c7bca7da3b29ee143f47ddeb90a5

Associated Files:

CRAB-DECRYPT.txt

Ransom Note Contents:

---= GANDCRAB =---

Attention!

All your files documents, photos, databases and other important files are encrypted and have the extension: .GDCB

The only method of recovering files is to purchase a private key. It is on our server and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

1. Download Tor browser - https://www.torproject.org/

2. Install Tor browser

3. Open Tor Browser

4. Open link in tor browser: http://gdcbmuveqjsli57x.onion/[id]

5. Follow the instructions on this page

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

If you can't download TOR and use it, or in your country TOR blocked, read it:

1. Visit https://tox.chat/download.html

2. Download and install qTOX on your PC.

3. Open it, click "New Profile" and create profile.

4. Search our contact - 6C5AD4057E594E090E0C987B3089F74335DA75F04B7403E0575663C26134956917D193B195A5

5. In message please write your ID and wait our answer: 6361f798c4ba3647

DANGEROUS!

Do not try to modify files or use your own private key - this will result in the loss of your data forever!

Ethereumネットワークを襲う”Eclipse Attack”

Ethereumネットワークの開発者は、今週公開された研究論文に記述されている欠陥を修正するネットワークの基盤となるコードベースを更新する事を発表。

ボストン大学とピッツバーグ大学の研究者が発表した研究者の論文では、”Ecplise Attack”という、スマートコントラクト内に存在する脆弱性をエクスプロイトする攻撃手法が公開された。

Ecplise Attackは、脆弱なスマートコントラクトのピアツーピア接続スロットを塞いで独占し、ターゲットのノードをEthereumネットワークから隔離する攻撃手法である。

言い換えれば、最新のブロックチェーン情報がターゲットノードに到達することを防ぐことによって、ノードを全体のネットワークから分離するのだ。

実は、Bitcoinネットワークも、Eclipse Attackに対して脆弱だった事が、過去に公表されている。

Ecplise Attackの成功には”たった2つの”ノードで十分

Bitcoinネットワークのノードに対して日食攻撃を行うには、被害者のノードを1つだけ取り出すために数千の悪意のあるノードが必要である。

だが、攻撃者は別のノードを隔離して影響を及ぼすために2つの悪意のあるEthereumノードしか必要としない。

更に研究者は、他の多くのデジタル通貨やICOをサポートする多数のスマートコントラクトも、Ecplise Attackに対して脆弱であることを指摘した。

実は、Ethereumは暗号通貨の名前として一般的に知られているが、実は暗号通貨Etherの基盤となるノードのネットワークである自体の名前である。

今この瞬間も多くのプロジェクトが誕生しており、その殆どがEthereumネットワークを基盤とし、スマートコントラクト技術を応用したプロジェクトである。

つまり、ネットワークとしてのEthereumに存在する脆弱性は、それら数多くのプロジェクトで開発されているスマートコントラクトに影響がある事を意味するのだ。

Ecplise Attackで攻撃者が得るものとは

Ecplise Attackが成功すると、攻撃者は以下を達成する。

- ターゲットのマイニングパワーを奪い、ブロックチェーンの合意形成アルゴリズムを損なう攻撃を仕掛ける

- 二重支出、自分に有利なマイニングを行う

- ターゲットに偽のトランザクション情報を表示する事で、ターゲットに気付かれずにEtherを盗み出す

- Ecplise Attackを受けたノードでブロックチェーン・エクスプローラーを閲覧出来ないようにする(この時、スマートコントラクトには、Ethereumネットワークの情報を参照するパラメータもある為、想定しない情報が出力される事がある。)

Ethereumノードに対して修正を公開

この論文を公開した研究チームは、論文の公表で済ませず、Ethereum Foundationと協力して、Ecplise Attackの原因であるバグを静かに修正する。

研究者らは、開発チームに対してさまざまな対策を推奨し、既に2週間前にリリースされたEthereumノードで動作するソフトウェア1.8.0に修正を適用したと発表。

バグの修正は、Ecplise Attackを完全に防ぐわけではない。

なぜなら、攻撃を実行するために必要な悪意のあるノードの数を2から数千に増やしただけだからだ。

それでも攻撃を成功させる為の難易度が上がったことには間違いない。

もし興味があれば、公開された論文を読んでみるといいだろう。

34,200のEthereumのスマートコントラクトにバグが存在

Ethereumのスマートコントラクトを対象に実施したスキャンで、34,200ものスマートコントラクトに脆弱性が存在している事が明らかになった。

それらのスマートコントラクトには、Etherを盗み出す事が出来る。

スマートコントラクトとは

スマートコントラクトとは、第三者がコントラクトに対して何かしらのインプットを行なった際に、予め自動的にプログラムされた命令文を実行するコードである。

現在Ethereumは、ビットコインに次いで時価総額2位になっており、その人気を支えているのが「スマートコントラクト」である。

スマートコントラクトという機能を利用して、これまで膨大な数のプロジェクトが誕生しており、毎日の様にICOが行われている。

スマートコントラクトにもバグが存在する

スマートコントラクトは、他のプログラムされたコードと特に変わらない。

Solidityという独自の言語で書かれているプログラムと思えばいい。

つまり、他のプログラムに存在する様なバグが存在する事を意味する。

2016年夏に、何者かがDAOというプロジェクトから5千万ドル分のEtherを盗んだ事件が発生した。

DAOが盗まれた際にエクスプロイトされたバグは、シンガポール国立大学のセキュリティ研究者によって発見されたバグだったのだ。

2016年に、Ethereumのスマートコントラクトに存在するバグを発見するOyenteというツールを作成した。

当初、研究者チームはOyenteを使って19,366ものスマートコントラクトをスキャンしたが、その時は8,833ものコントラクトが脆弱である事がわかった。

その時の研究成果はメディアの注目を得ることがなかった為、研究者たちが鳴らした成果は多くの人の目に留まることはなかった。

Parityのインシデントから新しいスキャンツールが誕生

さらに2017年秋に、スマートコントラクトのバグを悪用してEtherを盗み出すインシデントが発生した。

ハッキングはDevops199というGitHubユーザーによって行われた。

ParityというWalletの中身に存在していたバグを発見し、2億850万ドル相当のEtherを盗み出したようだ。

このインシデントが、前述したシンガポール国立大学のセキュリティ研究者チームが、スマートコントラクトのバグをスキャンするツールを改良した。

その名もMaianという。

同チームがMaianを使って970,898ものスマートコントラクトを対象にスキャンを実施したところ、以下の画像のような結果になった。

彼らはスキャン結果から、スマートコントラクトを3つに分類した。

- Prodigal

- 攻撃を受けると97%の確率でEtherを任意のEthereumアドレスに送信するコントラクト。

- Suicidal

- Greedy

Maianのソースコードは非公開

Oyenteのソースコードが2016年に公開された結果DAOのハッキングインシデントが発生してしまった。

そうした背景から、セキュリティ研究者チームは更なるハッキング被害を防ぐためにMaianのソースコードは公開していない。

Mythrilというツールが既に公開されているので、スマートコントラクトの脆弱性に関してリサーチしたい読者は調べてるといいかもしれない。

Memcachedを悪用したDoS攻撃のペイロードにMoneroアドレスを挿入しランサム要求

https://blogs.akamai.com/2018/03/memcached-now-with-extortion.html

先日、Memcachedを悪用したDDoS攻撃に関する記事を書いたが、現在もMemcachedをリフレクターとして利用してDDoS攻撃が続いている。

Akamaiの調査によれば、Memcachedを悪用して発生させるDDoS攻撃の手法に変化が生じているようだ。

その名も「Ransom DoS攻撃」(以下、RDDoS攻撃)である。

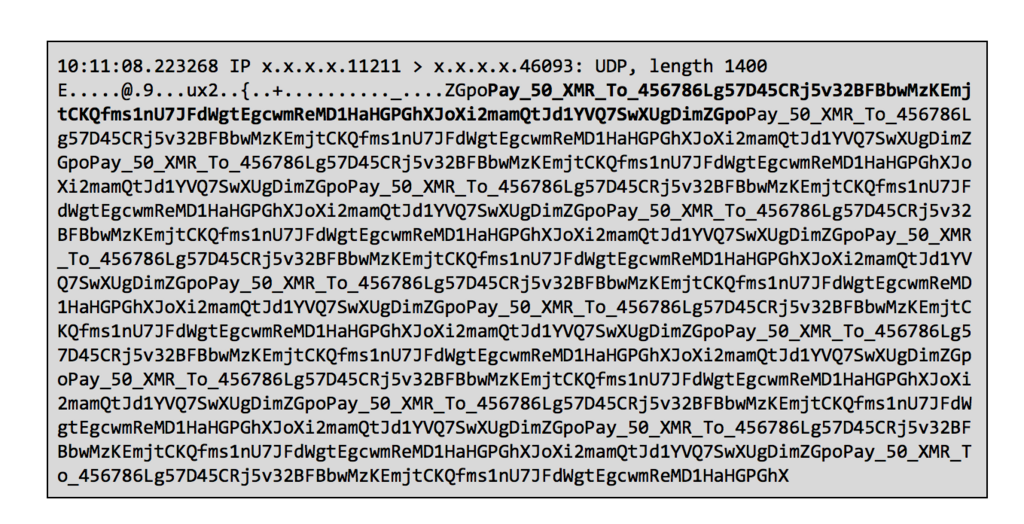

”Moneroを支払え”とだけ記載された脅迫文

これまでに確認されているMemcachedを悪用した攻撃は、リフレクターに対してランダムな文字列を含むパケットを送信する事で、リフレクターが増幅して応答を返す手法であった。

しかし、RDoS攻撃は、リフレクターに送信するランダムな文字列の代わりに短いメッセージを挿入して送信するようだ。

とあるクラッカー集団は、脅迫文に50XMR(Monero)とMoneroアドレスを支払う旨を書き、リフレクターに送信するUDPパケット内に挿入した。

以下に示したMemcachedから発せられたパケットのペイロードは、Akamai Prolexicを使用する顧客に対する攻撃の最中にキャプチャしたものである。

注意深く見てみると、2行目以降は以下の文字列が延々と書かれている事が分かる。

・Pay_50_XMR_To_{{Moneroアドレス}}

50 Moneroは、執筆時点(2018/03/03)ではおよそ$16,000(USD)程度の価値がある。日本円に換算すると、169万円だ。

身代金を支払う必要なし

Radwareのセキュリティ研究者は、RDoS攻撃で脅迫されている通りに身代金を支払ったとしても、何の意味もないとコメントしている。

なぜなら、Memcachedを悪用してRDoS攻撃を引き起こしている攻撃者は、複数のターゲットに対してRDoS攻撃を引き起こしているにも関わらず、共通のMoneroアドレスを用いているからだ。

related to this, Some Memcrashed server contains Ransom note which is server to the victim during the attack :O pic.twitter.com/ZST0JtZbdc

— Ug_0 Security (@Ug_0Security) March 2, 2018

つまり攻撃者は、ターゲットから身代金を受け取ったとしても、どの攻撃の被害に遭ったターゲットかを判別することが出来ないのだ。

第二次世界大戦中に知られる「東京大空襲」のように、攻撃者は手当たり次第RDoS攻撃を仕掛け、攻撃の脅威に怯えたターゲットの一人でも身代金を支払わせるようにRDoS攻撃を行っている様に見受けられる。

詳細説明がない脅迫文

またAkamaiの調査によれば、攻撃者は脅迫文の中に支払いに関する説明文を含んでいないようだ。

一般的にランサムウェアには、支払い方法の説明文を詳細に記し、攻撃者に対して質問出来るようにEメールアドレス等の連絡先が記されている。

そのような説明を記す事で、ターゲットの反応を知ることが出来、支払いが完了したと共に暗号化を解く。

だが、Memcachedを悪用してRDoS攻撃を引き起こしているクラッカー集団は、そうした説明文や連絡先すら用意していない。

したがって、たとえ被害者がDoS攻撃を止めるために身代金を攻撃者に送付したとしても、攻撃者は誰から送られて来た身代金かどうかは区別出来ないのだ。

最初のRDoS攻撃は2015年に確認

RDoS攻撃という手法が最初に確認されたのは2015年。

その時には「DDoS-for-Bitcoin」と呼ばれ、DD4BTCというクラッカー集団が使用していた攻撃手法とサれている。

DD4BTCは既に逮捕されたが、RDoSという手法だけは別のグループに受け継がれ、Armada Collectiveや、XMR Squad、LulzSecのようなクラッカー集団がRDoS攻撃を引き起こしてきた。

以下に、Bleeping ComputerでカバーされたRDoS攻撃に関するニュースがあるので興味のある人は読んでみるといいだろう。

Memcachedサーバーの脆弱性を突いたリフレクション攻撃が急増。JPCERTも注意喚起を実施。

https://www.jpcert.or.jp/at/2018/at180009.html

ここ数日間でMemcachedを悪用したDDoS攻撃が急増している。

個人的にMemcachedについては存在すら知らなかったので、ゼロから調べた際にメモを作成し、ニュースに絡めて紹介する事にした。

その為、この記事はMemcaechedを悪用したDDoS攻撃を理解する為の前提知識から説明していく形になっている。

この記事では以下のように大きく3つのポイントに分けて説明する。

前半部分は基本的知識の説明に終止する為、既に理解している読者は後半部分まで飛ばし読みして構わない。

Memcachedとは

Memcachedとは、Webアプリケーションの高速化・スケーラビリティを配慮して作成されたソフトウェアである。

Danga Interactive社のBrad Fitzpatrick氏が中心になって開発された。

一般的にWebアプリケーションは、RDBMS(リレーショナル・データベース管理システム)にデータを格納し、アプリケーション・サーバーがデータを引き出してブラウザに表示する。

この時、RDBから取り出すデータが大量になったり、RDBへのアクセスが集中すると、RDBMSの負荷が上がってしまう。

その結果、RDBからのレスポンススピードが下がり、Webサイトの表示が遅延する自体に陥る。

Memcachedは、WebアプリケーションのからRDBへ行われる問い合わせ結果を一時的にキャッシュする。

そうすることで、Webアプリケーションからデータベースへのアクセス回数を減らし、Webアプリケーションの高速化、スケーラビリティ向上を図れる。

リフレクション攻撃について

このセクションでは、以下のポイントに分けてリフレクション攻撃について説明していく。

- リフレクション攻撃とは

- リフレクション攻撃の手順(簡略版)

- リフレクション攻撃が発生する条件

リフレクション攻撃とは

(追記: リフレクション攻撃に関する記述に誤った表現があり、修正致しました。

_hiro(@papa_anniekey)さん、ご指摘&改善案のご提示ありがとうございます。edited by Ichi at 2018/03/02)

送信元から送られたリクエストに対して、反射的に応答をするものをリフレクターと呼ぶ。

リフレクターを利用して行われるリフレクション攻撃は、コネクションレス型プロトコルであるUDPの特性を悪用して行われる。

UDPを用いるプロトコルとしては、DNSをはじめ、Syslog、SNMP、NTP、そして今回話題となっているmemcachedが挙げられる。

UDPがリフレクタ攻撃の要となっている理由は『攻撃元の隠ぺいが容易』である事だ。

攻撃元の隠ぺい技術は、IP Spoofingと呼ばれる。

HTTPで用いられるTCPのようなコネクション型プロトコルは、3Way-Handshakeで知られるように、実際のデータ・ペイロードのやり取りを行う前に、必ず通信を行う為の〝前準備=3回の通信”が必要となる。

しかし、UDPの場合のようなコネクションレス型プロトコルの場合、この"前準備"は必要ではない。

一方的に通信を送り付けると受信した側はIPヘッダに書かれている送信元IPアドレスを送信元と判断してそこに対してリクエストの内容に応じたResponseを一方的に返す。

これを悪用すると、IPヘッダを偽装(IPヘッダにターゲットを記載)することで任意のターゲットに対し、応答パケットを「送り付ける」事が可能となるのである。

リフレクション攻撃の手順

リフレクション攻撃を行う為の、簡単な手順は以下のようになる。

- 攻撃者は、送信元IPアドレスを、DDoS攻撃の対象となるIPアドレスにSpoofしたリクエストパケットを作成する。

- そのリクエストをMemcachedサーバーの11211番ポートに向けて送信する。

- Memcachedサーバーは、攻撃者から送信されてきたリクエストに応じて応答を返す。応答は、攻撃者により設定された任意の送信元IPアドレス(=攻撃のターゲット)に”返送”される。

- このリクエストを送信する際、攻撃者はリフレクターから返送される応答の結果が、できるだけ大きくなるようなリクエスト(コマンド)も含めて送信する。

- その結果、応答のサイズが攻撃者のリクエストと比較して大きくなり(=増幅され)、攻撃としてインパクトが生まれる。

リフレクション攻撃の参考例

以下のshodanから取得した画像は、リフレクターにパケットを送信した後に、増幅されて返送されてきた応答の例である。

画像内の一行目の”stats”が、リフレクターに対して送信したリクエストで、二行目以降がリフレクターから返送されてきた応答である。

TCPを使用しているので今回の攻撃で使われている手法とは異なるが、リフレクターがこのような返答をするというイメージを掴むには良いだろう。

(画像は任意のIPアドレスを入力して出力した結果)

リフレクション攻撃が成立する条件とは

リフレクション攻撃が成立するための条件は、主に3つある。

- 送信元IPアドレスの詐称(IP Spoofing)によって攻撃可能なこと

- リフレクターが数多く存在する

- Webサーバーがリフレクターとなり得る。すなわち、攻撃対象となるリフレクターの数が多ければ多いほど、リフレクターを用いた攻撃がしやすくなる。

- リフレクターの増幅率が高い事

- 攻撃者が第一弾としてリフレクターに対して送信するパケットのサイズを、リフレクターがサイズを増幅してパケットを返す事になる。この時、”問い合わせ”に対する”応答”のサイズ比が大きければ大きいほど、リフレクター攻撃の効率が上がる。

Memcachedを悪用したDDoS攻撃の概要

さて、本題であるMemcachedを悪用したDDoS攻撃の概要と被害状況に関して説明していく。

DDoS攻撃について

DDoS攻撃は、MemcachedサーバーでデフォルトでONになっているUDPポート11211番を送信元として世界各地に存在するサーバーに対して行われている。

つまりMemcachedのリフレクター機能を踏み台としてDDoS攻撃を行っている状況である。

ArborNetworksの調査では、今回のMemcachedを踏み台として行われているDDoS攻撃は、最初にスキルの高い攻撃者によって手動で行われ、徐々にメソッドがDDoS-for-hireボットネットを通して非常に短期間で拡散していったと見られている。

Memcachedを起因とするDDoS攻撃の規模

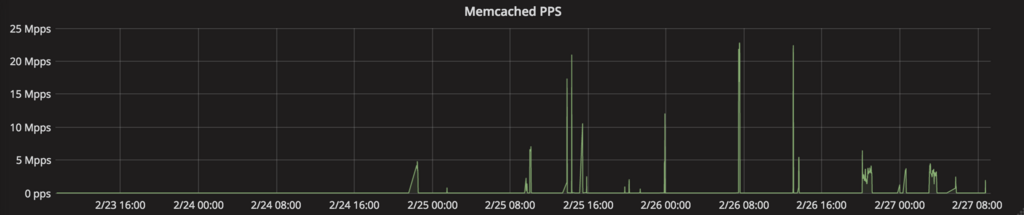

Qihoo 360が公開しているDDoS Monのデータを以下に示す。

2月下旬までは比較的フラットな推移をしていたのだが、ここ数日間でMemcachedを悪用したリフレクション攻撃が急増。

(Memcachedが悪用されて発生しているリフレクション攻撃の日別推移。DDoSMonより引用。)

Memcachedから送信されてくるパケット毎秒数(pps)は、最高値でおよそ23Mppsである。1秒毎のパケットサイズで言えば、そこまで大した大きさではないよう見える。

(パケットサイズ毎秒の日別推移。Cloudflareより引用。)

しかしmemcachedから送信されてくるインバウンド・トラフィックの帯域幅は、260gbpsに到達している。

(帯域幅の日別推移。Cloudflareより引用。)

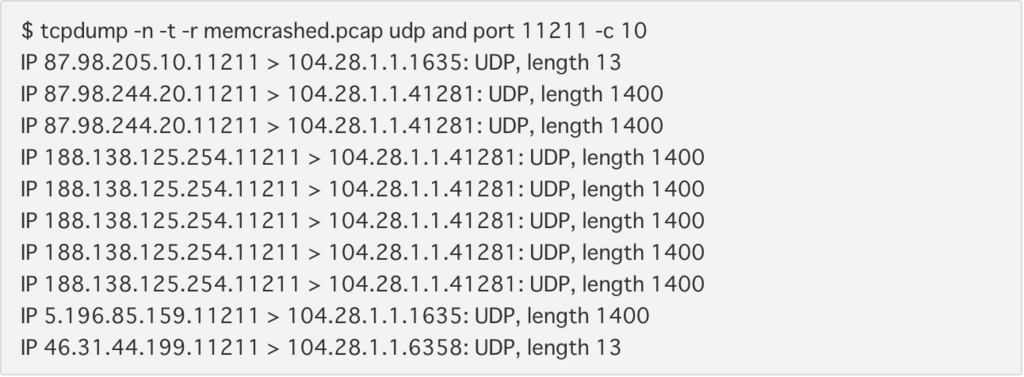

なお、Cloudflareが公開しているtcpdumpの結果は以下。検知されているパケットが使用する帯域幅は、およそ1400となっている。

単純計算で、23(Mpps) × 1400(bytes) ≒ 257(Gbps)となる。

(Cloudflareが行なった調査過程で実行されたtcpdump結果。Cloudflareより引用。)

ソースIP

脆弱なMemecachedサーバーは世界各国に点在している。

(ソースIPはアメリカ、ヨーロッパ、アジアと広範囲に渡る。Cloudflareより引用。)

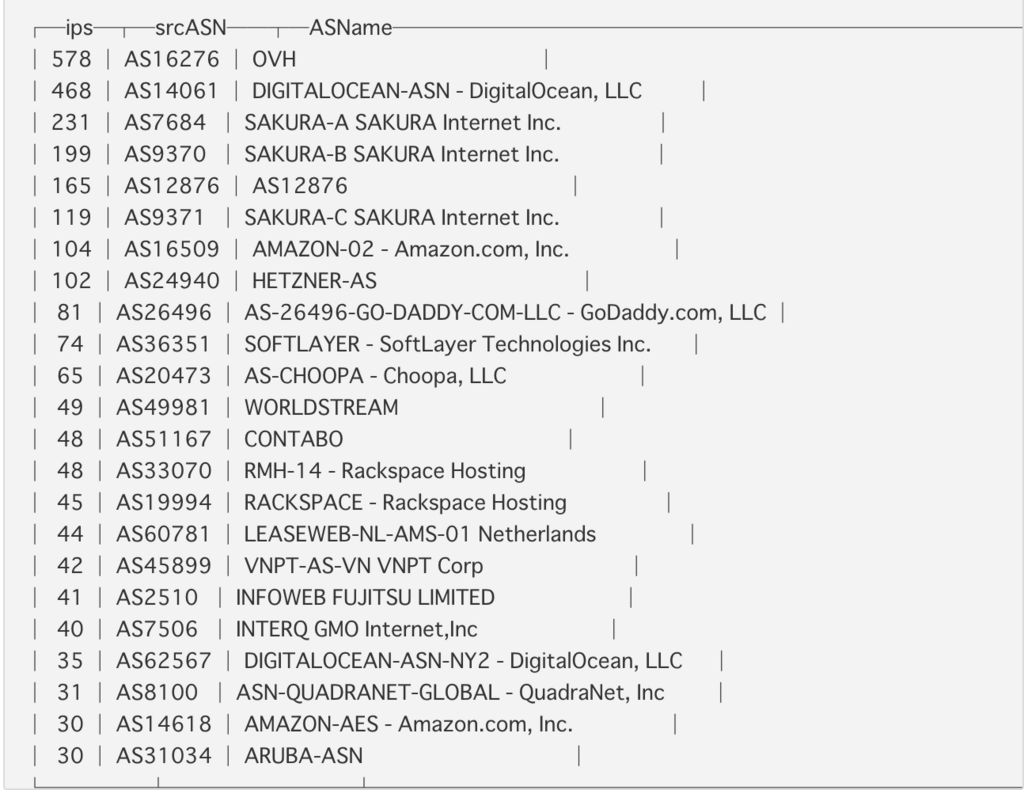

また、Cloudflareの公開しているAS(Autonomous System)別に分けられたIPアドレスでは、フランスのクラウドサービスであるOVH、アメリカのDigitalOceanに次いで、日本のさくらインターネットが上位に入っている。

(殆どのクラウドサーバーがリストに入っている。Cloudflareより引用。)

踏み台にされない為の対策

Memcachedを利用しているかに関わらず、サーバーを管理している人は、自身のサーバーがDDoS攻撃の踏み台にされない為にアクセス制御を行う必要がある。

さくらインターネットがMemcachedのアクセス制御を行うよう注意喚起を行ない、その中に3つの方法が示されていたので紹介する。

上記した方法①に関しては、さくらインターネットの注意喚起ではCentOS7における手順が公開されているので参照してもらいたい。

追記:DDoS攻撃の史上最大規模を記録。リクエストが5万倍に増幅

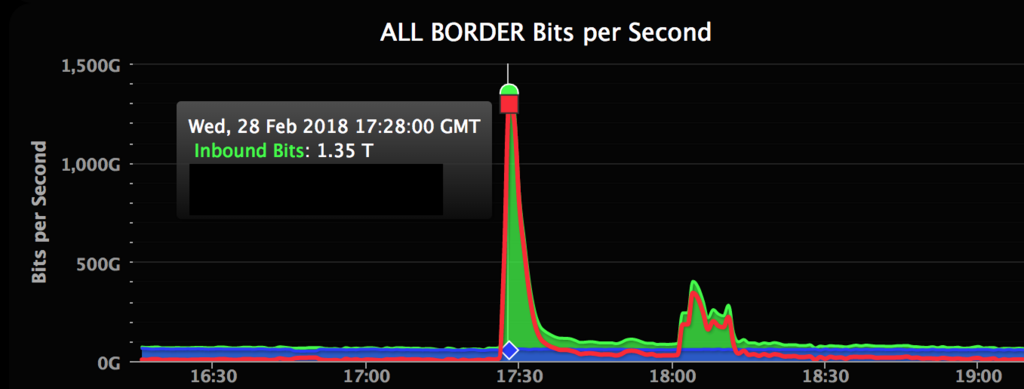

2018年2月28日の17時21分〜17時26分の間、GitHub.comがダウンした。

Githubは自社のブログにてダウンした原因がMemcachedからのDDoS攻撃である事を公表した。

同社のブログによると、毎秒1億2690万パケット送信され、帯域幅は1.35Tbpsにも達したという。

同日の17時半ごろに1.35Tbpsに達する攻撃が発生し、18時過ぎに400Gbps程度の攻撃が再度発生している。

追記:Memcachedに対して打つコマンド

Memcachedに対してリクエストを投げる際は、以下のようなコマンドを実行する。

Test for the Memcached amplification vulnerability on your servers:

— x0rz (@x0rz) March 2, 2018

$ echo -en "\x00\x00\x00\x00\x00\x01\x00\x00stats\r\n" | nc -q1 -u <target> 11211

追記:Memcachedを利用したDDoS攻撃はQihoo 360が2016年に指摘

ここ数日間で注目されているMemcachedを悪用したDDoS攻撃だが、実はこの手法は0Kee TeamのQihoo 360に所属する研究者によって指摘されていたようだ。

0KeeTeamが公開しているスライドはここから閲覧可能である。

恐らく今回DDoS攻撃を引き起こしている攻撃者はこのノウハウを知り、攻撃者間で共有したと思われる。

スライドの題名にもあるが、”2TB/s規模のDDoS攻撃の発生方法を示す手法”として指摘されているので、今後もDDoS攻撃の規模が拡大していくだろう。

追記:MemcachedのPoCが公開

本日(2018/03/07)、MemcachedをエクスプロイトしてDoS攻撃を行う為のPoCが公開された。

以下のリンクからGitHubにアクセス出来る。PoCはC言語で書かれている。

(追記日時: 2018/03/07PM)

追記:CVEデータベースに登録

(追記日時: 2018/03/08AM)

Memecached関連のリンク集

以下に、執筆時点(2018/03/01)でネット上で閲覧できるJPCERTの注意喚起、その他セキュリティ企業、ISPからの注意喚起へのリンクを掲載しておく。

- memcached のアクセス制御に関する注意喚起(JPCERT CC)

- Memcache Servers Can Be Abused for Insanely Massive DDoS Attacks

- MEMCACHED UDP REFLECTION ATTACKS(Akamai)

- memcached Reflection/Amplification Description and DDoS Attack Mitigation Recommendations(Arbor Networks)

- Insight into Global DDoS Threat Landscape(DDoS Mon)

- Memcrashed - Major amplification attacks from UDP port 11211(Cloudflare)

- ReleaseNotes156(MemcachedのGitHubページ)

- The memcached amplification attacks reaching 500 Gbps(Qrator Labs)

- 【重要】memcachedのアクセス制御に関する注意喚起(さくらインターネット)

- [预警]利用 Memcache 作为 DRDoS 反射放大器进行 DDoS 攻击 ([早期警告] MemoSacheをDDoS攻撃のためのDRDoS反射増幅器として使用する by 360CERT)

- How to generate 2TB/s reflection DDoS data flow via a family network

- New DDoS Record Set at 1.3 Tbps Thanks to Memcached Servers

- MEMCACHED-FUELED 1.3 TBPS ATTACKS (Akamai)

CoinDashのICO時に盗まれたEthereumの2/3が返送。理由は不明。

CoinDashが管理するEthereumアドレスに、去年の7月に行なったICOで盗まれたEthereumの一部が返送されてきたようだ。

今回の記事では以下のような順序で説明していく。

- CoinDashというプロジェクトについて

- CoinDashのICOハッキング被害の概要

- Ethereumが返送された理由について

CoinDashとは

CoinDashとは、仮想通貨のポートフォリオ管理をブロックチェーン上で行うことが出来るWebサービスの1つである。

自らが保有する仮想通貨ポートフォリオを管理でき、CoinDashの発行するトークン(CDT)を支払えば他者のポートフォリオを閲覧する事が出来る。

執筆時点(2018/02/27)で、ポートフォリオ管理サービスのプロダクトローンチを数時間以内に控えている。

CoinDashハックの概要

2017年7月、CoinDashはICOを実施した。

ICOとは、Initial Coin Offeringの略で、仮想通貨関連プロジェクトを行う企業が、独自の仮想通貨トークンを発行して資金調達を行う方法である。

いわば、仮想通貨によるクラウドファンディングと考えればいいだろう。

現在は、CoinDashのようなICOのタイミングを狙ったハッキング被害を教訓として、ICO投資を行う人に対してKYC(Know your customer)というプロセスを実施し、KYCプロセスをパスした人だけがICOに参加出来る形式である事が多い。

プロジェクトによって異なるが、一般的にはKYCを経たユーザーがアカウントを保有し、管理画面にログインすると仮想通貨の送信先として指定されているアドレスが表示される。

しかし当時は、ICOの方法は今ほど洗練されていなかった。

ウェブサイト上に一般公開されていた受取用アドレスに対して、自らの仮想通貨を送信する方法が採用されていた。

そこに狙いを付けたのがCoinDashを襲ったハッカーであった。

悪意を持った何者かが、CoinDashのウェブサイトを改ざんする権限を持ち、CoinDashのICO参加者からEthereumを受け取るアドレスを、ハッカーの所有するアドレスに変更したのだ。

仮想通貨のアドレスは、ランダムな文字列を組み合わせたものであるため、一見するだけでは、それが正しいものであるかどうかを判別する事が出来ない。

ウェブページ上に掲載されていた受信用アドレスが改ざんされたのは、ICO期間である。つまり、投資家たちから資金を受け取っている最中であった。

その為CoinDashは、改ざんが行われる前の正しいアドレスに対して送られてきた当時の価格で753万ドル分のEthereumを受取った。

しかし、ハッカーによって改竄された後に攻撃者のアドレスに送信された780万ドル分のEthereumは盗まれてしまった。

攻撃者がCoinDashへ返金

しかし最近になってその攻撃者が、CoinDashのアドレスに盗まれた分のお金が返送されてきた。

返金は2段階に分けて行われた。

1段階目は2017年の9月に行われ、10,000ETHがCoinDashに返送された。

2段階目は、先週の金曜日に20,000ETHがCoinDashに返送されてきた。

ICO時に盗まれた全てのEthereumが返金されたわけではなく、現段階も13,400ETHを保有している。

返金の理由には諸説あり

CoinDashに対して、何故、攻撃者が盗んだ仮想通貨の3/4もの額をCoinDashに返金したのかは明確に分かっていない。

CoinDashがICOを行なった時と比べて、Ethereumの値段は大きく上昇している為、CoinDashのICOを狙った攻撃者が保有するEthereumは、返金した分を除いても、盗んだ当時の価値よりも多い。

とあるセキュリティ専門家が指摘する所によれば、CoinDashを狙った攻撃者は盗んだ直後にEthereumの洗浄を行わなかった為、ほとんど全ての取引所にブラックリストに追加されてしまい、盗んだEthereumを換金する事が出来なかった。

攻撃者のアドレスは”FAKE_CoinDash”と名前が付けられており、そのアドレスから行われるあらゆる取引を第三者も監視できる。

(ハッカーが保有するEthereumアドレス。20,000ETHがCoinDashのアドレスに返送されている。)

他に考えられる理由としては、そもそもハッキング自体がCoinDashの内部犯行であり、CoinDashのプロダクトローンチが近づいていることから、メディアの関心を引きつける為に今になってEthereumの返金が行われたのではないかという説もある。

その説に関しては、根拠の無い憶測の域を出ないので、信憑性は無いに等しい。

(CoinDashのWebサイトで、プロダクトローンチを告げるカウントダウンタイマー)

尚、CoinDashのICO時に改ざんされたEthereumアドレスに誤って送ってしまった投資家に対しても、CoinDashのトークンが発行された。

その為、ユーザーの立場からすればハッキングの被害は殆どなかったと言ってもいい。

しかし、CoinDashのウェブサイトが改ざんの被害に遭った事が、投資家達の間で「セキュリティに懸念がある」というイメージを植え付けてしまったのは事実である。

CoinDashは、イスラエルの”Counter Terrorist Unit”に攻撃者の追跡を依頼しているという。

ランサムウェア”Data Keeper”による被害を確認。過去三番目のRaaS被害。

Data KeeperというRaaS(Ransomware as a Service)の部類に分類されるサービスが話題になっている。

RaaSのサービス形態を取るランサムウェアが確認されたのはこれで3件目である。

これまでにはSaturnやGandCrab等のRaaS型ランサムウェアが確認された。

Data Keeperは2,018年2月12日にローンチされ、同月20日に公開。その僅か二日後に最初の被害者が確認された。

Data Keeperの概要

Saturnのように、誰でもData Keeperの利用者ポータルサイトにサインアップする事が可能で、登録すればすぐに攻撃用のバイナリファイルをダウンロードすることが出来る。

世の中に存在する多くのWebサービスは一部の機能だけ無料公開して、全ての機能を利用するためにはアクティベーション・フィーを支払う必要があるが、Data Keeperは無料で全ての機能を使う事が出来る。

Data Keeperの管理者は、被害者が支払う身代金の数十%をRaaS登録ユーザーに支払う事をインセンティブとして、RaaS登録ユーザーに対してランサムウェアを拡散するよう促している。

同じRaaS型ランサムウェアのSaturnは、身代金の30%を登録ユーザーに報酬として支払う事を公開しているが、Data Keeperは報奨金の割合は公開していない。

Data Keeperのアプリの設定画面には、RaaS登録ユーザーが自身のBTCをアドレスを入力する事が出来る。

恐らくData Keeperの被害者が、指定のBTCアドレスに身代金を送付する際に、自動的に設定画面で入力されたBTCアドレスに”分け前”が送付されるのだろう。

Data Keeperを開発した人は高度な.NETスキルを有する

.NETで書かれたランサムウェアは、従来の見方だと「クオリティが低い傾向にある」と見なされて来たが、Data Keeperの開発者は高度な.NETコーティングスキルを有している事が伺える。

Data Keeperの調査を行なったData Keeperに関して調査を行なったMalwareHunterTeamのコメントを抜粋する。

Data Keeperは大まかに4つの層で構成されている。

- Dropperとして機能する.exeファイル・・・このDropperは、別の.exeファイルを.binファイルと一緒に、%LocalAppData%フォルダにランダムな文字列で、名前を付けて保存。

- Dropperによって保存された2つ目の.exeファイル・・・この.exeファイルは、以下のパラメータを使用して実行される(ProcessPriorityClass.BelowNormalとProcessWindowStyle.Hidden)。

- ②で実行された.exeファイルがdllファイルをロードする。

- ③でロードされたdllファイルが、別のdllファイルをロード。ここにランサムウェアが潜む。

Data Keeperは、上記したレイヤーのそれぞれに、リバースエンジニアリングを防ぐ目的で難読化ツールの”ConfuserEx”を使用している。

更に、別コンピュータをリモートで操作出来るWindows管理者ツール、”PsExec”も実装されているようだ。

PxExecが実装されているのは、同ネットワーク上の別コンピュータにランサムウェアを感染させる目的だとされる。

DataKeeperは”被害者泣かせ”

Data Keeperは、万が一被害に遭った時に復旧するまでの時間を長くするように出来ている。

以下に2つのポイントに分けて、いわば”被害者泣かせ”なData Keeperの設定に関して見ていく。

①暗号化したファイルの拡張子を変更せず

一般的にランサムウェアが感染端末のファイルを暗号化する際には、暗号化するファイルの拡張子を任意の文字列に変更する事が多い。

しかしData Keeperは暗号化するファイルの拡張子を変更しない。

その為、感染端末を使用するユーザーが実際に端末内のファイルを開かないと、どのファイルが暗号化されたかどうか判断できない。

Data Keeperの被害に遭った事実の確認方法に関しては、暗号化されたファイルを含むフォルダ全てに以下のようなHTMLファイルが作成される。

"!!! ##### === ReadMe === ##### !!!.htm"

そのファイルを開くと、以下の様に表示される。

②ネットワーク上のシェアフォルダ全てを暗号化する

Data Keeperの開発者が、暗号化したファイルの区別を不可能にしたのは、ユーザーが身代金を払う可能性を上げる目的だと思われる。

更にData Keeperが暗号化するのは、感染端末内のファイルに限らない。

感染端末のユーザーがアクセス権限を有する、全てのネットワークシェアフォルダに保存されているファイルも暗号化の対象となってしまう。

その為、企業内でも広範囲にアクセス権限を有するユーザーが感染すると、最悪の場合ネットワーク上の殆どのファイルが暗号化されてしまう事になるだろう。

IOC

Encrypter:

912bfac6b434d0fff6cfe691cd8145aec0471aa73beaa957898cfabd06067567

Decrypter:

8616263bdbbfe7cd1d702f3179041eb75721b0d950c19c2e50e823845955910d

ランサムノート:

All files in this directory have been encrypted.

For decrypt files:

Download Tor Browser

Run it

For create decryption keys, copy link at the bottom of this page and paste to the address bar and go it

If count of links greather than one, next link must be added ONLY AFTER PAYMENT FOR PREVIOUS KEY.

Links for create decryption keys:

(Do not change the "token" parameter otherwise your data will be lost)

[REDACTED_URL]

EMVチップ採用でカード詐欺の被害数70%減少(VISA調べ)。

オンラインショッピングを利用する機会が増えてきた事で、クレジットカード情報の盗み取りを狙うクラッカーも増えている。

ダークウェブでは盗み取られたクレジットカード番号が、持ち主の名前とPINコードと共に販売されている事態だ。

私の知人が中国に留学した際に現金のみを使うことを心がけていたのにも関わらず、空港で大きなお金を払わねばならず、仕方なくクレジットカードを使用した事があった。

その時は問題なく使えたのだが、後でクレジットカード支払い履歴を見たら、見覚えのない支払いが発生していた事が判明したようだ。

その人は直ちにカード会社に連絡して払い戻しを行なったようだが、クレジットカード会社からしてみれば、カード番号を盗み取った何者かに対してお金を渡したようなものである。

そうした被害を食い止めるために、クレジットカード会社としてもクレジットカードのセキュリティを向上する必要がある。

数多くあるセキュリティ向上のためのアプローチの1つとして、EMVチップ搭載のカードに関してVISAが面白いデータを公表していたので、掘り下げていきたい。

EMVカードとは

EMVとは、クレジットカードに付帯している金色のチップの事。

EMVという名前は、Europay、MasterCard、VISAの三社が統一基準として開発し、他のカード会社へも業界スタンダードとして普及している。

日本では、ICチップという呼び名のほうが一般的かもしれない。

POSに代わってiPadを使用したカード決済システムを小売店などに提供しているSquareのホームページに、EMVに関して説明する以下のような動画があったので、参考にするといいだろう。

EMVカードが開発された背景

元々はカード裏面上部に磁気ストライプがあり、専用の読取機でカードをスワイプする事で支払い手続きを行うことが出来た。

だが磁気ストライプはセキュリティ面で不安があった。

なぜなら磁気ストライプはカセットテープに用いられていた技術であり、カードのスキミングとして知られる手法で簡単にデータの読み取り、カードの複製を行うことが出来たからだ。

カードの持ち主にとって身の覚えのない不正利用が遭った場合、持ち主に対して金額の補填をするのがカード会社である。

つまりカード会社としても、スキミングされにくく、支払い処理が盗聴されても読み取られる事のないカードを開発する必要があった。

そうした背景から、カード会社同士で統一した方法でセキュリティ面で磁気ストライプよりも安全なEMVチップ搭載型のカードを開発したのだ。

EMVカードの成果

VISAは、2015年9月から2017年12月までのEMVカードに関するデータを公開した。

以下にそれぞれのポイントに分けて説明していく。

- EMVカードに対応した店舗

- VISAのICカード普及について

EMVカード情報を盗み取る事は可能か

上記のセクションでは、VISAの公表したデータに基いて、EMVカードの安全性について述べたが、EMVカードのエクスプロイト方法は報告されている。

2016年にアメリカ、ネヴァダ州のLas Vegasで開催されたBlack Hat Conferenceで、Tod Beardsley氏がエクスプロイト手法を公表した。

Beardsley氏の方法は、EMVカード読み取り機能を備えたATMに対してRaspberryPiを使用して中間者攻撃を行い、EMVカードのPIN情報を盗聴する。

エクスプロイト手法に関する技術的な詳細に関しては、彼がBlackHat USA2016で使用したスライドが参考になる。

このようなEMVカードの情報抜き取りは、既に南アメリカ等の観光客が集まる所で被害が確認されているようだ。

同時に、Beardsley氏はEMVチップに関して「磁気ストライプよりはセキュリティが向上している」と示唆。

そうしたBeardsley氏のコメントに沿って言えば、前セクションにおけるVISAが公表したEMVカードの普及に伴うカード詐欺被害件数の減少を、大きな成果として捉えていいだろう。

日本のクレジットカード普及に関する目標、所感

日本としては、2020年の東京オリンピック開催年に向けて「世界で最もクレジットカード利用が安心・安全な国 日本」を実現しようとしているようだ。

経済産業省が公開した「クレジットカード決済の健全な発展に向けた研究会 中間報告書」によれば、2020年のオリンピックまでに流通しているクレジットカードの100%をICカード化する目標がを掲げている。

支払いの度にクレジットカードで決済を行うことで自動で為替計算を行なってくれるクレジットカードは便利である。

両替手数料のかかる現金を一切持ち歩かずに、クレジットカードのみ使いたい外国人観光客は多い事は言うまでもない。

途上国などでクレジットカードを使用してスキミング被害に遭った知人がいたが、私も個人的に外国でクレジットカードを使う場合には慎重にならざるを得ない。

現状では、日本では未だにクレジットカード決済に対応していない店が大多数を占めるので、ICカードの普及に合わせて急ピッチで整備を進められるだろう。

クレジットカード決済に対応した店舗が次々に生まれて暮らしが便利になるのは1ユーザーとして非常にありがたい事である。

が、それと同時にセキュリティ面に不安があると観光客の足も遠のく自体は避けねばならないと思う。

2020年まで後2年を切っているのだから、EMVチップ読み取り機能を搭載した決済端末を急ピッチで進めて貰いたい。

コードサイニング証明書を「不正入手」するオンラインサービスの人気は続くのか。

セキュリティソフトが、あるソフトウェアを「問題なし」又は「脅威」として判断する方法の1つに、ソフトウェアの「コードサイニング証明書」がある。

コードサイニング証明書はダークウェブを始めとする裏マーケットで取引されており、証明書を発行元となる機関や企業によって、非常に高値を付ける証明書もあるようだ。

コードサイニング証明書は、認証局から盗み出されたものであると長年信じられてきた。

ところが、Recorded Futureが発表した調査によると、闇取引されているコードサイニング証明書はハッキングによって漏洩したのではなく、不正に発行された証明書である可能性が高いようだ。

コードサイニング証明書の価値とは何か

コードサイニング証明書とは、プログラマーが自身が作成したプログラム、モジュール、ActiveXコントロール等に、自分自身が作成した事を示すデジタル署名の事である。

ソフトウェアを入手したユーザーは、コードサイニング証明書を参照する事で、ソフトウェアの配布元を認証する事が出来る。なりすましや改ざんが行われていないか等のサプライチェーン攻撃の対策にもなるのだ。

また、セキュリティソフトを使って顧客環境のプロセス監視を行ったり、マルウェア検体の解析を行うアナリストは、コードサイニング証明書を確認する。

つまり、正当なコードサイニング証明書をマルウェアに付ける事で、そのマルウェアがユーザーやアナリストの目を盗んでターゲットのシステムに侵入出来る可能性を上げられるのだ。

したがってコードサイニング証明書は、マルウェア配布者にとって非常に価値のあるものである事が分かる。

闇市場で出回る証明書の殆どが「不正入手」されたもの

これまで長い間、闇マーケットで出回るコードサイニング証明書は、攻撃者が認証局に何らかの方法でハッキングを行い、盗み出されたものであると信じられてきた。

しかしRecorded FutureのAndrei Barysevich氏の調査によれば、それら証明書は然るべき手順を踏んで正当なソフトウェアベンダ・作成者に対してユニークに発行されたものである可能性が高い事を指摘。

更にBarysevich氏の調査では、コードサイニング証明書の発行申請は、予め盗み出されたMicrosoftやAppleを始めとする正式なベンダに所属する社員の認証情報を使用して行われた可能性が高いとしている。

したがってマルウェアのコードサイニング証明書は、第三者が正当な企業・機関に所属する認証情報を用いて「不正入手」されたものと言えるのだ。

闇マーケットからコードサイニング証明書を入手する方法とは

Barysevich氏は自身の報告の中で、ダークウェブにコードサイニング証明書を販売するオンラインショップがある事を指摘。

コードサイニング証明書を取得したい顧客は、そのオンラインショップで注文をする。

するとオンラインショップの運営者は、予め確保した企業やその社員の認証情報を使用して、任意の認証局にいって偽物のソフトウェアに対するコードサイニング証明書を入手。

証明書を受け取った顧客は、自身の作成したマルウェアに証明書を付け自分で使用するか、「証明書チェックをくぐり抜けるマルウェア」として自らの顧客に対して販売を行うのだ。

また、Barysevich氏は以下のように語る。

ほぼ間違いなく「なりすまし」に加担させられている企業や社員は、このように違法取引に自身の認証情報が悪用されているに気づいていないであろう。

高価な為マルウェア作成者の多くは”敬遠しがち”

ここまで証明書に関して説明してきたが、”値の張る”証明書はさほど人気ではい。

実際に値段を見てみよう。

証明書を販売するオンラインショップでは、以下の有名な認証局から発行される証明書もサービスの一部に含んでいる。

- Comodo

- Thawte

- Symantec

(この記事ではコードサイニング証明書に絞って説明しているが、実はEV SSL証明書も販売されている。Recorded Futureより引用。)

見て分かる通り、購入価格は発行機関や証明書のタイプによって異なり、$299〜$1799と、証明書でも価格差が$1500もある。

この「値の張る」価格が、マルウェア開発者を遠ざけている原因である。

セキュリティソフトによる証明書チェックを避けてターゲット端末を感染させる方法には、ここから”正当な”証明書を購入する以外にも、比較的廉価なCrypter等のコード難読化ツールを使う方法があるからだ。

今後もこの高い値段を1つの原因として、多くのマルウェア開発者の間で人気が出るサービスとはならないであろう。

だが、可能な限りセキュリティソフトによる検知を逃れ、特定のターゲットに侵入する特別な目的を持つ攻撃者からしたらどんな手を使ってでも検知を避けたいと思うものである。

したがって、資金力のある攻撃者などからは、今後も証明書の購入は支持され続けるだろう。