Memcachedを悪用したDoS攻撃のペイロードにMoneroアドレスを挿入しランサム要求

https://blogs.akamai.com/2018/03/memcached-now-with-extortion.html

先日、Memcachedを悪用したDDoS攻撃に関する記事を書いたが、現在もMemcachedをリフレクターとして利用してDDoS攻撃が続いている。

Akamaiの調査によれば、Memcachedを悪用して発生させるDDoS攻撃の手法に変化が生じているようだ。

その名も「Ransom DoS攻撃」(以下、RDDoS攻撃)である。

”Moneroを支払え”とだけ記載された脅迫文

これまでに確認されているMemcachedを悪用した攻撃は、リフレクターに対してランダムな文字列を含むパケットを送信する事で、リフレクターが増幅して応答を返す手法であった。

しかし、RDoS攻撃は、リフレクターに送信するランダムな文字列の代わりに短いメッセージを挿入して送信するようだ。

とあるクラッカー集団は、脅迫文に50XMR(Monero)とMoneroアドレスを支払う旨を書き、リフレクターに送信するUDPパケット内に挿入した。

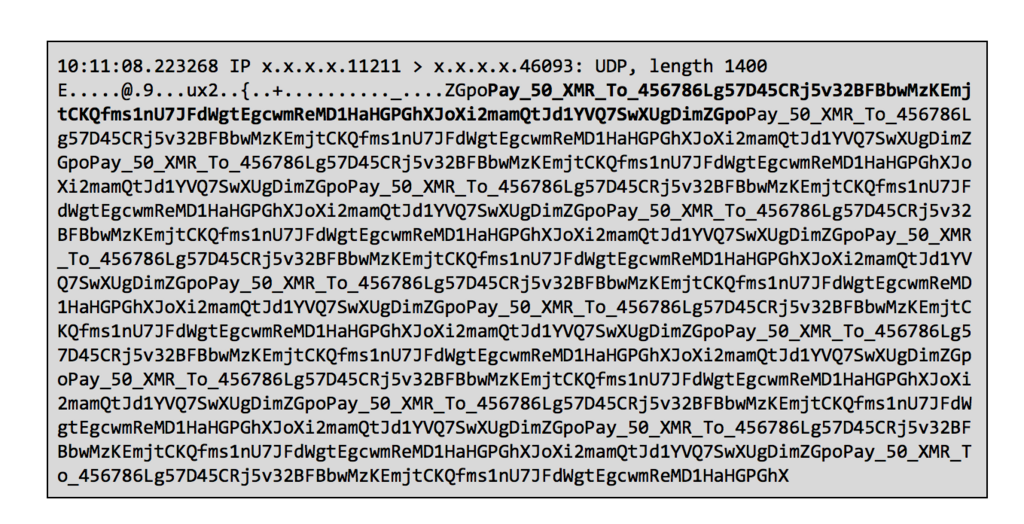

以下に示したMemcachedから発せられたパケットのペイロードは、Akamai Prolexicを使用する顧客に対する攻撃の最中にキャプチャしたものである。

注意深く見てみると、2行目以降は以下の文字列が延々と書かれている事が分かる。

・Pay_50_XMR_To_{{Moneroアドレス}}

50 Moneroは、執筆時点(2018/03/03)ではおよそ$16,000(USD)程度の価値がある。日本円に換算すると、169万円だ。

身代金を支払う必要なし

Radwareのセキュリティ研究者は、RDoS攻撃で脅迫されている通りに身代金を支払ったとしても、何の意味もないとコメントしている。

なぜなら、Memcachedを悪用してRDoS攻撃を引き起こしている攻撃者は、複数のターゲットに対してRDoS攻撃を引き起こしているにも関わらず、共通のMoneroアドレスを用いているからだ。

related to this, Some Memcrashed server contains Ransom note which is server to the victim during the attack :O pic.twitter.com/ZST0JtZbdc

— Ug_0 Security (@Ug_0Security) March 2, 2018

つまり攻撃者は、ターゲットから身代金を受け取ったとしても、どの攻撃の被害に遭ったターゲットかを判別することが出来ないのだ。

第二次世界大戦中に知られる「東京大空襲」のように、攻撃者は手当たり次第RDoS攻撃を仕掛け、攻撃の脅威に怯えたターゲットの一人でも身代金を支払わせるようにRDoS攻撃を行っている様に見受けられる。

詳細説明がない脅迫文

またAkamaiの調査によれば、攻撃者は脅迫文の中に支払いに関する説明文を含んでいないようだ。

一般的にランサムウェアには、支払い方法の説明文を詳細に記し、攻撃者に対して質問出来るようにEメールアドレス等の連絡先が記されている。

そのような説明を記す事で、ターゲットの反応を知ることが出来、支払いが完了したと共に暗号化を解く。

だが、Memcachedを悪用してRDoS攻撃を引き起こしているクラッカー集団は、そうした説明文や連絡先すら用意していない。

したがって、たとえ被害者がDoS攻撃を止めるために身代金を攻撃者に送付したとしても、攻撃者は誰から送られて来た身代金かどうかは区別出来ないのだ。

最初のRDoS攻撃は2015年に確認

RDoS攻撃という手法が最初に確認されたのは2015年。

その時には「DDoS-for-Bitcoin」と呼ばれ、DD4BTCというクラッカー集団が使用していた攻撃手法とサれている。

DD4BTCは既に逮捕されたが、RDoSという手法だけは別のグループに受け継がれ、Armada Collectiveや、XMR Squad、LulzSecのようなクラッカー集団がRDoS攻撃を引き起こしてきた。

以下に、Bleeping ComputerでカバーされたRDoS攻撃に関するニュースがあるので興味のある人は読んでみるといいだろう。