アメリカに忍び寄るATMジャックポッティング攻撃。

「大当たり」が出続けてお金を吐き出し続けるカジノのスロットマシンを「ジャックポット」と呼ぶ。

実はサイバーセキュリティの分野にもジャックポットは存在する。

ATMだ。

ATMをエクスプロイトして行うジャックポッティング攻撃は、これまで世界各地で行われてきた攻撃手法である。

しかし、2017年夏に行われたセキュリティカンファレンス「Black Hat」行われたデモンストレーションによって更に注目を集めた。

(BlackHatで行われたデモンストレーション。WIREDより引用。)

実は、何故かアメリカではジャックポッティング攻撃の被害件数は少なかった。

だが最近になってアメリカのATMメーカーによって注意喚起が出されるなど、アメリカでも警戒感が高まっている。

そこで今回の記事では、アメリカで問題視され始めたATMジャックポッティングに関して、以下の項目にまとめながら詳しく説明していく。

- ジャックポッティング攻撃とは何か

- ジャックポッティング攻撃に使われるマルウェアについて

- ジャックポッティング攻撃の対策方法

それでは始めましょう!

ジャックポッティング攻撃とは

ジャックポッティング攻撃を起こすためには、「物理的なATMへのアクセス」し、その後に「マルウェアのインストール」を実施する必要がある。

ATM攻撃用マルウェアは、ATM機器内のPCにインストールされると、ATMのPINコード入力用パッドか、攻撃者が持参した外付けキーボードからの入力を受け付ける。

攻撃者は端末の出金用モジュールに対してコマンドを実行し、ATM内にある現金を引き出すのだ。

このセクションでは攻撃手法の大まか流れについての説明に留める。マルウェアの技術的な説明は後半のセクションで詳細にする。

数年かけてアメリカに接近した「ATMジャックポッティング攻撃」

ATMジャックポッティング攻撃が最初に確認されたのはロシアと言われている。

そこからヨーロッパとアジアに広がり、南アメリカ、メキシコへと広がっていったようだ。

メキシコで発生したジャックポッティング攻撃の手順とは

2013年にメキシコで発生したジャックポッティング攻撃被害に使われた手法を簡単な手順で説明すると以下のようになる。

- 攻撃者はATM上部にある蓋をこじ開けてATM内部のPCに接続する

- PCのHDDを攻撃者が用意したHDDに入れ替える

- 医療用の内視鏡を使ってATM機械の奥深くにあるリセットボタンを押す

攻撃者が用意したHDDには、ATM内のPC内にインストールされたOSに加えてマルウェアが仕込まれているとされている。

ATMジャックポッティング攻撃で使用されるマルウェアについて

ATMジャックポッティング攻撃で使用されるマルウェアは多岐に渡る。

以下は過去に確認されたマルウェアのリストである。(リンクはBleepingComputerの関連ニュース記事)

これらのリストの内、アメリカの金融機関によって注意喚起が行われているマルウェアはPloutusである。

Ploutusについては、後半のセクションで詳しく説明する。

アメリカでジャックポッティング攻撃の注意喚起が行われ始める

2018年1月26日、アメリカに拠点を持つATM製造を専門とする大企業のNCRは、顧客に対してATMジャックポッティング攻撃に関する注意喚起を行なった。

ジャックポッティング攻撃はNCR製のATMに限定されておらず、どのメーカーが製造したATMに対しても発生しうる攻撃ではある。

しかしNCRはセキュリティ研究者のKrebs氏の行なったインタビューに対して、以下のように回答した。

(ジャックポッティング攻撃は)業界全体の問題と受け止めている。これを機に適切なステップを踏んで顧客のATMを攻撃から守れるように対策を打つべきだ。

NCRの注意喚起では、同社のATMをエクスプロイトするATMマルウェアがどういった種類なのかは明確になっていない。

しかしアメリカのシークレットサービス(明確な情報源は不明)によると、「ある犯罪組織はスタンドアローン型ATM機器を狙った攻撃にはPloutusを使用している」とKrebs氏に回答している。

また、Krebs氏がDiebold Nixdorfから入手したセキュリティレポートによれば、2013年にメキシコで発生したジャックポッティング攻撃と同じ手法を使って攻撃が行われているようだ。

ちなみにDiebold Nixdorfとは、NCR同様にATM等の金融業界向けのソリューション・サービスを提供する企業だ。

ジャックポッティング攻撃の対象となるATMモデル

ATMジャックポッティング攻撃の対象になるとされるモデルは以下。

- Opteva 500

- Opteva 700

これらのATMはスタンドアローン型で、主に薬局、ショッピングセンター、ドライブスルー型ATM等に設置されるような端末だ。

既に被害に遭ったケースもあるようだ。

その際は、ATM修理業者として変装した実行犯が、ATMの蓋を開け、ATMで使われているOSのミラーOSをインストールしたノートパソコンと携帯電話を接続した。

興味深いことに、実行犯は携帯電話に以下のように内視鏡を接続してATMの筐体内で接続口を見つけて操作を行なったとされている。

(スマホに接続された内視鏡。KrebsOnSecurityより引用。)

実行犯が接続を終えると、ATMの画面には”Out of Service”という画面が表示される。

そして遠隔地にいる主犯に連絡をし、遠隔から悪意のある命令文を含むコードを実行してATM筐体から出金する。

Krebsがシークレットサービスのスタッフから聞いた話では、「過去に発生したPloutusを使用したジャックポッティング攻撃では、毎23秒に40枚の貨幣を出金していた」とされる。

アメリカで既に逮捕者も確認

2018年2月6日にロイター通信社が報じたニュースによれば、既に2人の青年がATMジャックポッティング攻撃の犯行に及んで逮捕された。

彼らが逮捕されたのは1月27日で、逮捕時点で二人は総額$9,000を全て20ドル札で保有していたという。(※注釈:アメリカのATMでは20ドル札が最高単位です。)

また、警察は逮捕時の取り調べで、その二人からATMジャックポッティング攻撃に使ったとされる道具を押収した。

ATMジャックポッティングを引き起こすPloutusとは

Ploutusは2013年にメキシコで最初に確認された。

Ploutusに感染したATMを操作するためには2種類の方法があるようだ。

- 外付けキーボードを接続

- SMSメッセージ

外付けキーボードを接続してコマンドを実行する方法は他のATMマルウェアでも確認されていた操作方法だが、SMSを送信する手法はPloutusが初めてのようだ。

ちなみにPloutusには、メインのPloutousの他に、派生したPloutus.Dが存在する。

Ploutusを使うATMジャックポッティング攻撃には2つの手法がある。

- SMSメッセージを使う手法

- 外付けキーボードを接続する手法

それぞれについて説明していきたい。

外付けキーボードを接続してATMをエクスプロイトする手法

ATMから出金する為には、以下の様にPS/2又はUSBポートに外付けキーボードを接続する。

(ATM上部の蓋を外して内部のPCに外付けキーボードを接続している。FireEyeより引用。)

マルウェアのランチャーがATMにインストールされると、まずキーボードを認識する。

ランチャーの解析画像を見ると、攻撃者は「Fnキーのコンビネーション」で任意の操作を実行できるようだ。

(攻撃者のFnキーの入力コンビネーションによって任意のクラスを呼び出している。FireEyeより引用。)

尚、オリジナルのPloutusではFnキーのコンビネーションのみの入力を受け付けるが、Ploutus.DはATM筐体に付属するキーパッドから数字の入力も受け付ける。

ランチャーで実行できる主なタスク、及びそれに関わる.exeファイルは以下。

- ランチャーのリソースセクションから読み込んでプログラムをスタートする

- C:\Program Files\Diebold\Agilis Startup\AgilisShellStart.exe

- Main.exe

- XFSConsole.exe

- プロセスをKillする

- NHOSTSVC.exe

- AgilisConfigurationUtility.exe

- XFSConsole.exe

- ファイルを削除する

- NetOp.LOG – Secure Remote Management solution

- 端末をリブートする

- “wmic os where Primary='TRUE' reboot”

ランチャーの中身はReactorを使用して難読化されている。リバースエンジニアリング対策である。

(難読されたコード。FireEyeのブログ記事より引用。)

任意のFnキーのコンビネーションを使って起動すると、GUIが立ち上がる。

そこで予めプログラムされた8桁の数字を入力するとATM筐体内のお金を出金操作を開始する。

攻撃者はATMから出金する金額と、出金操作を何回リピートするか入力出来る。

リピート回数を入力するのは、出金できる回数に制限がある事が原因だろう。

(攻撃者からの入力を受け付けるコード。FireEyeより引用。)

SMSメッセージを使うATMジャックポッティング攻撃

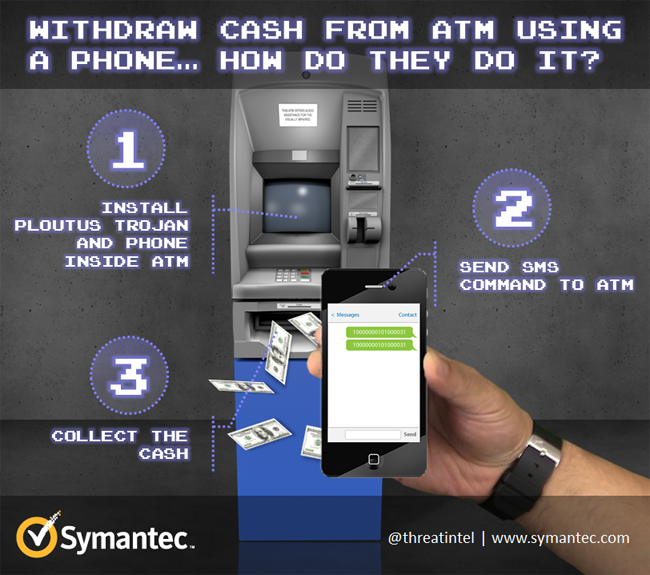

SMSメッセージを使ったATMへのコマンド入力の簡単な流れはこうだ。

- USBケーブルを使ってスマホをATMに接続する

- 別のスマホから、ATMに接続したスマホへ定められたフォーマットでSMSメッセージを送信する

- ATMに接続されたスマホは受信したSMSメッセージを読み取り、ネットワークパケットに変換してUSBケーブル経由でATM端末に送信する

もう少し具体的に見ていこう。

ATMにインストールされたマルウェアのモジュールにNetwork Packet Monitor(以下、NPM)が含まれる。

NPMの役割はATM内で発生する全てのネットワークトラフィックを監視することだ。

NPMの監視下にあるATMが、TCP/UDPパケットを攻撃者のスマホから受信するとNPMが受信したパケットをパース(解析→変換)する。

NPMがパケットをパースする時に探すのは”5449610000583686”という数列で、この数列を検知すると、それ以降にある16桁の数字を読み取る。

そして検知した数列と、以降の16桁の数字を組み合わせて以下のようなコマンドをPloutusに対して実行する。

cmd.exe /c PLOUTOS.EXE 5449610000583686=2836957412536985

※数字はあくまで例で、実際のものとは異なる。

(SMSを使ってATMから出金する手順。Symantecより引用。)

何故SMSメッセージでエクスプロイトするのか?

SMSメッセージによるエクスプロイト機能が実装されている理由を理解する為に、ATMジャックポッティング攻撃の犯人について考える必要がある。

ATMジャックポッティング攻撃を成功させる為には、組織として犯行を計画する。

多くの場合主犯と実行犯に分かれ、実行犯はネットで募集された「雇われ人」の傾向にある。

過去のバージョンのPloutusでは、実行犯がATMの前で全ての操作を行なってATM無いからお金を奪い取る必要があった。

その為実行犯が主犯を裏切り、ATMから引き出したお金を自分の懐にいれるケースが後を絶たなかった。

そのようなリスクを減らすために実装されたのがSMSによるエクスプロイトコードの実行だ。

実行犯と主犯は電話でやり取りを行い、リアルタイムで遠隔からSMSメッセージを送信するだけでATMジャックポッティング攻撃を行えるのだ。

おまけ:ATMをまるごと盗む手法もある

メキシコではATM端末をまるごと盗んでいくような被害も発生した事がある。

日本だとこのような大胆な手口を行う犯罪は見ないが、海外ではこのような大胆な手口で犯罪を行う人もいる。

考えられる日本への影響

日本には以下の「三大大手ATMメーカー」が存在する。

この三社が日本のATM市場の90%以上のシェアを誇っている。

本記事で紹介したPloutusは、Diebold社製のATMを対象に設計されたマルウェアである。

つまり国内のDiebold社製ATMの割合が低いことから、現段階では日本全体を騒ぎにするような問題へと発展する可能性は低い。

しかしPloutus自体も日々バージョンアップを重ねており、Diebold社以外のメーカーに対して適用するようになる可能性もある。

日本のATMメーカー三社には、是非Ploutusがバージョンアップを重ねる前に対策を講じてもらいたいところだ。

推奨できるジャックポッティング攻撃の対抗策

1. ATMへの物理的なアクセスに関して

- ATM内にあるPC端末を隠すカバーに適切かつ頑丈なロックを施す。

- ATMが設置されているエリアに適切な人員配置を行う

- ATMの金庫管理業者、及び修理業者に対して適切なアクセスコントロールを施す。

2. 現金モジュールを防護する為に

- 最新のファームウェアにアップデートする事

- 以下の安全な物理認証技術を搭載する

3. その他に考えられる対策

- ATMをコントロールする端末を格納する部位(上部)の開閉のチェック

- リアルタイムでハードウェア/ソフトウェアの挙動を監視

- 通常の操作パターンとは異なった不正操作が行われていないか調査の実施

- ATM端末にインストールされたOSの最新の状態にアップデートする

- ATMから現金を奪う「ジャックポッティング」攻撃、米国に拡大(CNET)

- First ‘Jackpotting’ Attacks Hit U.S. ATMs

- New Variant of Ploutus ATM Malware Observed in the Wild in Latin America

- 018-04/0005 –Potential Jackpotting US (Update on 017-34/0002)

- Hackers target ATMs across Europe as cyber threat grows(Reuters)

- ATM makers warn of 'jackpotting' hacks on U.S. machines (Reuters)

- Texting ATMs for Cash Shows Cybercriminals’ Increasing Sophistication

- ATM・キャッシュディスペンサー業界(一目でわかる業界別市場シェア)

phpBBのダウンロードリンクが正体不明のハッカーによって書き換え。開発チームは直ちに修正。

phpBBフォーラムに掲載されているソフトウェアダウンロードリンクが、正体不明のハッカーによって書き換えられたようだ。

phpBB開発チームが、書き換えられた事実を公表した。

正体不明のハッカーが改ざんを行なったのは以下のダウンロード用リンクのようだ。

書き換えられたのは3時間

ハッカーによってURLリンクが書き換えられたのは、1月26日の12:02pm〜15:03pmの181分間だったようだ。

phpBB開発チームは、「ハッカーがどのようにリンクを書き換えたのか」という詳細は明らかにされていない。

だが開発チームは以下のようなコメントを公表したようだ。

ハッカーが侵入した入り口はサードパーティのサイトだ。phphBB.comとphpBBのソフトウェアに対して書き換え等の被害はない。

phphBBの開発チームは、書き換えられたリンクの発見次第、直ちに修復したようだ。

書き換えられていたリンクを辿ると、外部のサイトへアクセスし、悪意のコードを含んだphpBBファイルをダウンロードさせられた。

ダウンロードした悪意のあるコードを含んだphpBBのファイルを実行すると、JavaScriptコードを実行して遠隔のサーバーにアクセスするようだ。

phpBB開発チームの公表によれば、細工されたコードを含んだソフトウェアがアクセスする遠隔サーバーのドメインを取得したとされている。

つまり、現段階では万が一書き換えられたリンクを使って細工されたコード含むソフトウェアをインストールしてしまったユーザーがいたとしても、被害を食い止める事が出来るようだ。

ダウンロードしたユーザーは500人以下

書き換えられたリンクからダウンロードしたユーザーは500人以下だったようだ。

これは、phpBBの開発チームがたった3時間でダウンロードリンクの書き換えに気づいて修正したおかげと言えるだろう。

現在のリンクは安全

phpBBの開発チームによって既にリンクの修正が行われた為、現在ダウンロードページに掲載されているリンクは正式なものである。

画像

phpBB開発チームは、「もし悪意のあるコードを含んだファイルをダウンロードしてしまった場合は、インシデントレポートを出して欲しい」と注意喚起を行っているようだ。

過去にもあったダウンロードリンクの書き換え

今回のような、公式ウェブサイトのダウンロードリンクの書き換える手口は、「サプライチェーン攻撃」と呼ばれる手法である。

過去にもサプライチェーン攻撃は発生しており、以下のソフトウェア・ウェブサイトが改ざんの被害に遭った。(リンクは参考記事)

- Elmedia Player・・・ProtonRATの拡散に使用

- HandBrake・・・ProtanRATの拡散に使用

- BitTorrent・・・①KeRangerランサムウェアと②Keydnapマルウェアの拡散に使用

Appleが中国国内におけるiCloudの運営を中国企業に譲渡

Appleは、中国ユーザー向けのiCloudサービスの運営を中国企業に譲渡する事を発表した。

今後iCloudを運営することになるのは、 Guizhou on Cloud Big Data Industrial Development Co., Ltd., (以下、GCBD)という企業だ。

GCBDがあるGuizhou(貴州省)といい、中国の西南地区に位置する地域の事だ。

AppleがGCBDにiCloudにおけるデータ管理をGCBDに譲渡した背景には、中国の法律がある。

実は、中国ユーザーのデータは国内に留めなければいけないという法律があるのだ。

Appleは、貴州省内に中国のユーザーデータを保管する新たなデータセンターを建設し、その運営をGCBDに譲渡する。

現段階ではまだAppleがiCloudの運営をしているが、2018年2月28日にGCBDに譲渡される事となっている。

尚、GCBDによってiCloudが運営される事になったとしても、AppleはiCloud上のデータへのアクセス権は継続されるようだ。

Appleの発表によれば、iCloudアカウントに登録しているユーザーの居住国が「中国」と設定されているユーザーが対象だという。

しかし、中国出身で海外に在住しているユーザーの中には、本件に関する通知を受け取った者もいるようだ。

STRANGE: my US Apple ID also got the China iCloud Transfer mail... 🤨 pic.twitter.com/MZvjsbPiYL

— 王博源 Wang Boyuan (@thisboyuan) January 11, 2018

相次ぐ中国政府によるIT企業への”プレッシャー”

中国政府はこれまでにも、数多くのIT企業に対してデータを受け渡す要求をし、実際に管理下に置いてきた。

例えばQQや、WeChatといったSNSを開発・運営するTenCentも中国政府に対して同社のユーザーデータへのアクセス権を譲渡した過去がある。

中国政府はWeChatのユーザーデータを利用して、国民に電子IDを付与するプロジェクトのテストを行なったようだ。

またAppleも、2017年の7月に中国のApple StoreからVPNアプリの殆どを削除した事がある。

中国政府が、国内で運営されるVPNサービスは中国政府の認可を得ていないVPNサービスは運営出来ない事を法律で定めているからだ。

Chrome Web Storeに偽MinerBlock拡張機能。ユーザーに隠れて動画再生か

昨年から、任意のウェブサイトを訪問しているユーザーのCPUを無断で使用してMonero等の暗号通貨をマイニングする手法が横行している。

動画サイト等の滞在時間が長くなる不正にマイニングスクリプトを注入して、暗号通貨を取得する手法も見られた。

そうした背景から、最近はChromeやFirefoxのExtensionストアにマイニングスクリプトの実行をブロックするExtensionが多く見られるようになった。

MinerBlockというExtensionもその1つだ。

Chrome Web Storeを見ると、MinerBlockをダウンロードしたユーザーは約7万人に登り、非常に多くのユーザーにダウンロードされている。

しかし、セキュリティ研究者のBryan Campbell氏の指摘によれば、偽のMinerBlockが蔓延しているという。

”本物”のMinerBlockについて

本物のMinerBlockの開発者はCryptoMineDev氏である。

(本物のMinerBlockの追加画面。BleepingComputerより引用。)

本物のMinerBlockは、使用している端末がMinerBlockのデータベースに登録されているマイニングサービスへの通信をブロックする機能を持つ。

”偽物”のMinerBlockについて

一方、偽物のMinerBlockの開発者はegopastor2016と名乗る者だ。

Chome Web Srore上では、egopastor2016氏が開発したMinerBlockは既に削除されているようだが、同名で”crypto.converter”というExtensionを発見した。

ロシア語圏と関係か

下記の画像を見れば分かるが、Extensionの説明がロシア語で書かれている。

したがってegopastor2016氏は、少なくともロシア語圏となんらかの関わりを持つ事が推測される。

実際に偽物のMinerBlockの説明にもロシア語が使用されていたようだ。

(偽物のMinerBlockの追加画面。BleepingComputerより引用。)

バックグラウンドで動画再生

偽MinerBlockの抱える問題は、ユーザーの許可なしにバックグラウンドで動画を再生する事だ。

ユーザーが偽MinerBlockをダウンロードして”Enable”設定にすると、”egopastor.biz”にアクセスする。

偽MinerBlockはegopastor.bizから”タスク”のセットを受取るようだ。

受け取るセットには、どのオプションを使用して、どの動画URLにアクセスするのかが記述されているという。

以下の画像は、Fiddlerを使用で偽MinerBlockの通信の中身を分析した画面である。

(FiddlerでHTTPトラフィックを分析。BleepingComputerより引用。)

この画像では、ロシアの動画サイトにアップロードされている動画を再生している。

動画が再生されるとすぐに端末のCPU使用率が100%に到達し、動画再生が終了すると同時にCPU使用率が元に戻る。

以下は、動画を再生している時のCPU使用率を示す画像だ。

(CPU使用率が100%に跳ね上がる。BleepingComputerより引用。)

明確な目的は不明

何故バックグラウンドで動画を再生するのか、明確な目的は判明していない。

恐らく「動画の再生回数をかさ増しする為ではないか」と推測されている。

対策

既に偽のMinerBlockはChrome Web Storeからは削除されている為、本物のMinerBlockと混同する事はないだろう。

しかし、万が一Chromeに追加してしまった場合には、Chromeの拡張機能設定から削除するといい。

また、Chromeの拡張機能をダウンロードする際には、開発者の情報を見て本物かどうか確かめるようにしよう。

ICO

URL

Extensionの接続先

egopastor.biz

Wifi-Alliance®がWPA3を発表。2018年後半に詳細公開予定。

https://www.wi-fi.org/news-events/newsroom/wi-fi-alliance-introduces-security-enhancements

Wifi-Alliance®は、新しいWifiプロトコルWPA3の導入を発表した。

現段階で、一般に採用されているWifiプロトコルはWPA2である事から、メジャーバージョンアップが行われる事を意味する。

昨年10月にWPA2脆弱性”KRACKs”が指摘され、世界中に波紋が広がった。

参考記事:【号外】WPA2に脆弱性”Krack”が発見された?世界中のWifi機器に迫る脅威

ほぼ全ての端末がKRACKsの対象だった為、多くの人はWPA2よりセキュアなWifi通信を行えるプロトコル導入を望んでいた。

そこで今回の記事では、WPA3に関してまとめていきたい。

WPA3の詳細公表時期について

WPA3の詳細に時期は未定だが、2018年後半に詳細が公開されるようだ。

そのため、この記事では現段階で明らかになっている事のみ紹介する。

Wifi-Alliance®が公表しているWPA3に関する機能については、以下の4つが明らかになっているようだ。

- 総当たり攻撃に対するプロテクション

- 任意の端末で別端末のNW参加する際の認証を可能に

- 端末⇔ルータ間の通信を暗号化

- 鍵長を192bitへ

各項目に関して簡単に見ていこう。

ポイント①:総当たり攻撃に対するプロテクション

WPA3では”総当たり攻撃に対するセキュリティ”が向上されると言われている。

仕組みを簡単に説明すると、任意の回数だけログイン試行を失敗すると、ブロックされてしまう。

既に多くのソフトウェアやWebサイトでも実装されている機能である事から、Wifiの認証に使用されるのも当然の事と言えるだろう。

ポイント②:スマホでIoT端末のネットワーク参加を認証可能に

WPA3ではPC、スマホ、タブレット等の画面付き端末を使って、IoT端末のような画面を持たない端末のWifiネットワーク認証を行えるようになる。

この機能が実装されれば、RasberryPi等の組み込み端末でWifiネットワークを使用する際にも、わざわざ外付けディスプレイに接続して認証を行う必要もなくなる。

今後IoT端末が身の回りに増えて行くことを考慮した上で、当然実装されて然るべき機能といえるだろう。

ポイント③:端末⇔ルータ間の全通信を暗号化

WPA3のネットワークに参加している端末とルーター間の通信が、全て暗号化される。

現存するWifiネットワークには、暗号化されていない通信も存在する。

そのようなネットワークで通信を行えば、第三者が通信の中身を盗み見る事が出来るのだ。※

※勿論、HTTPS通信やVPNを使用せずに平文で通信しているケースに限る。

ポイント④:鍵長を192bitに

WPA3では、192bitの鍵長が実装される。

WPA2を使用する際にAES暗号方式を使用していれば、128/192/256の3種類から鍵長を選択する事が出来た。

WPA3ではデフォルトで鍵長が192bitになるとされている。

Vanhoef氏のコメント

WPA2のハンドシェイク方式の脆弱性”KRACKs”を指摘したVanhoef氏は、今回の発表に関して以下の様なツイートを行った。

Finally, WPA3!! It will include a more secure handshake: "WPA3 will deliver robust protections even when users choose passwords that fall short of typical complexity recommendations" https://t.co/9Ty1SrI1VB

— Mathy Vanhoef (@vanhoefm) January 8, 2018

↓翻訳↓

ついにWPA3!![WPA3には]よりセキュアなハンドシェイクが実装される予定だ。”さらにWPA3は、ユーザーが推測されやすいパスワードを使用しているケースでも安全な接続を可能にする”(以上のVanhoef氏のツイート翻訳版)

That means dictionary attacks no longer work. The handshake they're referring to is likely Simultaneous Authentication of Equals (SAE). Which is also called Dragonfly. See https://t.co/WNZnGzZTO6

— Mathy Vanhoef (@vanhoefm) January 8, 2018

↓翻訳↓

つまり、(従来の方法では)辞書攻撃ができなくなったという事だ。なお、WPA3で使用されるハンドシェイク方式は通称”Dragonfly”と呼ばれる方式だ。正式名称は”Simultaneous Authentication of Equals (SAE)”。論文のリンクはこちら

インターネットが無しでは人の成長も止まると思った話。

日本には安全な公衆Wifiが少ない

最近は日本のカフェにも無料で使えるWifiが増えてきました。

ですが、Wifi接続するのにも制限時間があったり、そもそも接続が不安定だったりしますよね。

あと最近流行りのリモートワークですが、日本に限らず世界中を見渡して、会社の外からリモート接続するビジネスマンにありがちなインシデント(事故)は以下のようなものです。

- カフェやホテルで無料Wifiに接続したが、実は攻撃者が用意した偽物のWifiスポットだった

- 会社用PCで公衆Wifiに接続し、アダルトサイトを開いて謝ってマルウェアをインストールし、ランサムウェアに感染した

この記事ではそんな疑問に応えるべく、私のお薦めするモバイルWifiルーターについて紹介します。

モバイルWifiルーターの種類

モバイルルーターには、大きく分けて2つの種類があります。

UQコミュニケーションズはKDDIの子会社にあたる通信事業者です。

「モバイルルーター」の事を「ポケットWifi」と混同して呼ぶ人がいます。

ですが厳密に言えば、「ポケットWifi」とは「ソフトバンクが提供する固有サービス名」です。

ポケットWifiは、通信速度がWiMAXと比べて速いのですが、1ヶ月7GBまでのように通信の許容量が低く、すぐに通信制限に引っ掛かってしまいます。

したがって、通信制限を気にせずインターネットを使いたい人にはあまりお薦め出来ません。

一方、WiMAXのモバイルルーターは、1ヶ月間無制限で使用する事が出来ます。

3日3GBまでと決められていて、3GBを超えた後は低速に自動的に切り替えられますが、低速状態でもYoutubeやAmazonPrimeの動画はサクサク見ることが出来ます。

ちなみに、私が使用しているのも、これから紹介するBroad WiMAXというプロバイダで契約したWiMAXです。

おすすめの2社はGMOとBroad WiMAX

WiMAXのルーターを販売している通信プロバイダーは数十社存在しています。

今回の記事では、その数ある中でも、特に優れた以下の2社を紹介したいと思います。

尚、上記の2社ともWiMAXのルーターですので、場所による通信速度に違いはありません。

GMOとくとくBB

GMOが提供しているWiMAXの強みは、キャッシュバック価格が高い事だと言えます。

メリットは”高額キャッシュバック”

GMOとくとくBBで選べるプランは以下の2つです。

- GMOとくとくBBギガ放題プラン

- 通常プラン

「GMOとくとくBBギガ放題プラン」の方は月間のデータ量制限がありません。

毎月の通信費の内訳は、まず契約時に事務手数料3,240円(税込)が発生します。

端末の発送月は日割り(3,898円 × 使った日数)で通信費が計算され、その後1ヶ月目〜2ヶ月目は毎月3,898円(税込)、3ヶ月目〜24ヶ月目は毎月4,604円(税込)かかります。

12ヶ月目で貰えるキャッシュバックの36,000円を差し引いて、実質負担額を計算すると、毎月3030円支払う事になります。

3ヶ月目以降の毎月の請求額は4,604円ですが、実質負担額でみれば3,030円になるのです。

WiMAXのモバイルWifiルーターの中では契約期間に支払う通信費は最安値になるので、値段を重視するならGMOとくとくBBが一番お薦めです。

キャッシュバックの申請に一苦労

ひとつだけ「GMOとくとくBB」の”注意点”を挙げると、キャッシュバックを受け取るプロセスが”非常に面倒くさい”ところです。

キャッシュバックを受け取るためには、GMOとくとくBBから送られてくるお知らせメールに記載されているURLからアクセスし、キャッシュバック受取用の口座を入力する必要があります。

入力すると、翌月末日(営業日)に指定した口座に振り込まれます。

しかし、キャッシュバックの詳細が記載されているメールの送信者が、契約してから日常的にプロモーションメールを送信する送信者と同じなんです。

もし迷惑メール送信者として指定してしまえば、キャッシュバックの詳細を記載したメールも迷惑メールフォルダに行ってしまいます。

ですのでGMOとくとくBBで契約するのであれば、携帯のリマインダーをセットして、期間が近づいたらGMOから送られてくるメールを注意して見ておきましょう。

GMOとくとくBBのまとめ

- キャッシュバックを貰えば3ヶ月以降の実質負担額が3,030円

- キャッシュバックの受取りプロセスが面倒くさい

毎月の支払いを抑えるならBroad WiMAX

Broad WiMAXは、GMOとくとくBBのような高額キャッシュバックが無い代わりに、毎月の支払い額が他社と比べて安くなります。

ちなみに私が使用しているのもBroad WiMAXです。

1年半以上使ってみて思うBroad WiMAXの良さは以下の2つ。

- 毎月の支払い額を抑える事が出来る事

- 乗り換えの違約金を負担してくれる事

それぞれ見ていきましょう。

毎月の支払い額が安い

毎月の通信費の内訳は、まず契約時に事務手数料3,240円(税込)が発生。

端末の発送月は日割り(2944円 × 使った日数)で通信費が計算され、その後1ヶ月目〜2ヶ月目は毎月2,944円(税込)、3ヶ月目〜24ヶ月目は毎月3,683円(税込)かかります。

GMOとくとくBBでは毎月の支払いが4,604円(税込)なので、Broad WiMAXでは約1,000円ほど毎月の支払い額が抑えられるのです。

違約金を負担してくれる

もし他社のWiMAXを既に使っているのに、モバイルルーターに不具合があったり、契約しているサービスに納得がいかない等の悩みを抱えてる事はありませんか。

そういう時に気になるのが、2年/3年縛りの違約金だと思います。

ですが、Broad WiMAXに乗り換えれば他社のWiMAXから乗り換える時に発生する違約金(※上限19,000円)を負担するキャンペーンを期間無制限で行なっています。

したがって、契約更新月じゃなくても解約して最新の端末を使いたいなら、Broad WiMAXをお薦めします。

まとめ

- 毎月の支払い額を抑える事ができる

- 乗り換えの違約金を負担してくれる

マイクロソフトがWordのDDE機能をデフォルトでDisableに。月例パッチで自動適用。

マイクロソフトは12月の月例パッチを公開し、WordのDDE機能をデフォルトで”Disable”設定に変更。

DDE機能とは

DDEはDynamic Data Exchangeの略で、Officeの機能の1つ。

DDEを使用する事で、あるOfficeのファイルが別のOfficeファイルのデータを動的に取得する事が出来る。

例えばExcelで編集したテーブルををWordで参照したとしよう。

DDEは動的にデータを取得する事が出来るため、元ファイルであるExcelのテーブルデータに変更があった場合も、Wordファイルに変更が反映される。

既にマイクロソフトはDDEの上位互換としてObject Linkingという機能を実装したが、DDEは今もなおOffce製品に実装されている。

DDE機能を悪用してマルウェア拡散

2017年10月、SensePostのセキュリティ研究者は、DDEを悪用してマルウェア拡散する手順を公開した。

ハッカー集団のFIN7は、SensePostの手順公開から僅かな時間でその手法を起用。金融機関に対して早速攻撃を仕掛けた。

FIN7とは、金融機関に対してサイバー攻撃を仕掛けたり、マルウェアの拡散者として知られるハッカー集団である。

この時点ではマイクロソフトはDDEをOffice製品の脆弱性として見なしていなかった。

マイクロソフトがDDEを悪用したサイバー攻撃を「セキュリティを侵す機能」として扱わなかったのは、Office製品がファイルを開く際に「確認メッセージ」を表示する事が理由だった。

マイクロソフトにとって、DDEを悪用したエクスプロイトは、あくまで「(攻撃者が)公式の機能を悪用した”クリエイティブな手法”として捉えていたと言える。

12月の月例パッチDDEをデフォルトで”Disable”に

10月のFIN7によるエクスプロイトを皮切りに、DDEを悪用した手法が拡散され、DDEを悪用したエクスプロイトが行われるようになった。

10月半ばにはマイクロソフトは徐々に考え方を改め始め、SecurityAdvisory 4053440にはDDE機能を”Disable”にする方法を記載した。

そして1ヶ月強が経った今週の火曜日に、マイクロソフトはWordのDDE機能をデフォルトでDisableする決断を下した。

このアップデートを適用すると、Windowsシステムにレジストリキーを追記され、WordのDDEがデフォルトで”Disable”される。

ユーザーがDDE機能を必要とする場合は?

万が一、ユーザーがWordにDDE機能を必要としている場合は以下の選択肢がある。

GUIで設定変更したい場合は、Security Advisory 4053440を参照してもらいたい。

以下には、「1.レジストリキーを編集する」の手順を記載しておく。

- レジストリエディタを開く

- \HKEY_CURRENT_USER\Software\Microsoft\Office\version\Word\Security AllowDDE(DWORD)を表示

- DWORDの値を希望に沿って変更する。

| AllowDDE(DWORD) = 0 | DDE機能を”Disable”にする。※12月の月例パッチを行えばデフォルト設定されている |

| AllowDDE(DWORD) = 1 | 既に実行しているプログラムのみDDE機能を”Enable”する。それ以外の.exeプログラムの起動を伴うDDEリクエストは破棄される |

| AllowDDE(DWORD) = 2 | 完全にDDE機能を”Enable”にする |

既にサポートアウトしているWord 2003や2007に対してもパッチを提供している事から、マイクロソフトの本気度が伺えるだろう。

Fox−ITが中間者攻撃の被害に。迅速な対応で10時間以内に鎮火。

オランダに拠点を置くセキュリティ企業、Fox ITでインシデントが発生した事が明らかになった。

Fox−ITは世界中の大企業に対してManaged Security Services、Threat Intelligenceを行っているセキュリティ企業である。

この記事は以下のように構成され、それぞれ順番に説明していく。

- 中間者攻撃とは

- 攻撃者の狙い

- インシデントのタイムライン

中間者攻撃とは

FoX ITを攻撃したハッカーが使用した手法は、中間者攻撃 であるとされている。

中間者攻撃とは、通信を行う2人の間に割り込み、両者がやりとりする通信を気づかれないように自分の物とすり替える攻撃手法である。

中間者攻撃を行う事で、攻撃者はターゲットの通信を盗聴する事が出来る。

中間者攻撃は、英語のMan-In-The−Middle Attackを意訳したもので、英語のメディアでは良くMITM(又は、MTM)と略されている。

以降この記事では、MITMとして表記する。

攻撃者はFox−ITの顧客用ポータルサイトに攻撃

攻撃者は、Fox−ITの顧客が使用するポータルサイト”ClientPortal”に対してのみ攻撃を行なった。

Fox−ITによれば、攻撃者の狙いは以下の情報だったという。

- ユーザーがClientPortalへログインする際に入力する認証情報(ID&Passwords)

- 顧客がClientPortalへ送信するファイル

攻撃者は合計で9のユーザーの認証情報を盗み出し、12個のファイルを盗聴した。

Fox−ITはMITMの被害に遭っている事実を、最初の攻撃から僅か5時間で突き止め、直ちに二段階認証サービスを”Disable”に変更した。

その結果、MITMの被害規模をかなり抑えることが出来た。

更に、Fox−ITが認証情報を漏洩された顧客に対して迅速に認証情報のリセットを行った事や、幸い盗聴されたファイルが機密文書ファイルでなかった事も、被害を抑えた事の理由と言える。

文書ファイルの他にも、ユーザーの携帯電話番号が盗聴されたとされているが、重要ではないとされている。

Fox−ITによるIRのタイムライン

以下はFox−ITがインシデントを検知してから対処するまでのタイムラインである。

非常に短期間で迅速な然るべき対応をした事が見て取れる。

| 2017年9月16日 | 攻撃者と思われるReconnaissanceが確認された一番最初の日。攻撃者はFox-ITのネットワークに対してポートスキャンや脆弱性スキャン等、Reconnaissanceフェーズで一般的なスキャンを行なった。 |

| 2017年9月19日, 00:38 | 攻撃者は、fox-it.comのDNSレコードを変更。サードパーティのプロバイダーを通して行われた。 |

| 2017年9月19日, 02:02 | clientportal.fox-it.comが本物のFox-ITのClientPortalサーバーを指していたと確認できる最後の時間。この時点まではClientPortalへのトラフィックは盗聴されていなかった事がわかる。 |

| 2017年9月19日, 02:05-02:15 | 最大10分間、攻撃者が一時的にFox-ITのEメールをリルートしていた。この10分間のリルートはMITMではなく、攻撃者がFox−ITのトラフィックの間に入り、SSL証明書を偽装できている事を確かめる為のテストだったと思われる。 |

| 2017年9月19日, 02:21 | 実際のMITM攻撃が発生。この時点で、偽装SSL証明書がClientPortal上に用意され、clientportal.fox-it.comのDNSレコードは海外のVPNプロバイダが所有するサーバーを指していた。 |

| 2017年9月19日, 07:25 | Fox−ITは、ドメイン”fox-it.com”が認証なしにリダイレクトされていた事を突き止めた。Fox−ITは、DNSの設定を元のネームサーバーに戻し、ドメインレジスターのパスワードを変更。DNSがキャッシュされていた事から変更が反映されるまでに少々時間を要した。 |

| 2017年9月19日, 12:45 | Fox-ITは、ClientPortalへログインする際に必要な二段階認証(SMS)を”Disable”した。こうする事で、ClientPortalのユーザーに対するMITMを防ぐ事が出来た。この時Fox-ITが一連の作業中、ClientPortalの運営を通常通り継続したが、それは攻撃者にFox-ITが攻撃を受けている事実に気づいている事を悟られないためである。この時点で、ClientPortalに対するMITMは継続されていた。しかし、ユーザーが二段階認証へアクセス出来なかった為、リダイレクト先のサーバーへトラフィックが流れる事はなかった。 |

| 2017年9月19日−20日 | Fox−ITは、インシデントに関する徹底的な調査を開始。MITMの被害を受けている最中に通信の盗聴をされた全顧客に対して通知を出した。更に、オランダのデータ保護機関に対しても通報を行なった。同日、警察による調査が開始され現在も継続している。Fox−ITのこれまでの調査で、MITMを引き起こした攻撃者の狙いを突き止めた。また、Fox-ITのインシデントレスポンスは充分に行われ、二段階認証も再度機能し始めた。 |

| 2017年9月20日, 15:38 | ClientPortalは適切に機能している。Fox−ITはインシデントの調査を継続している。 |

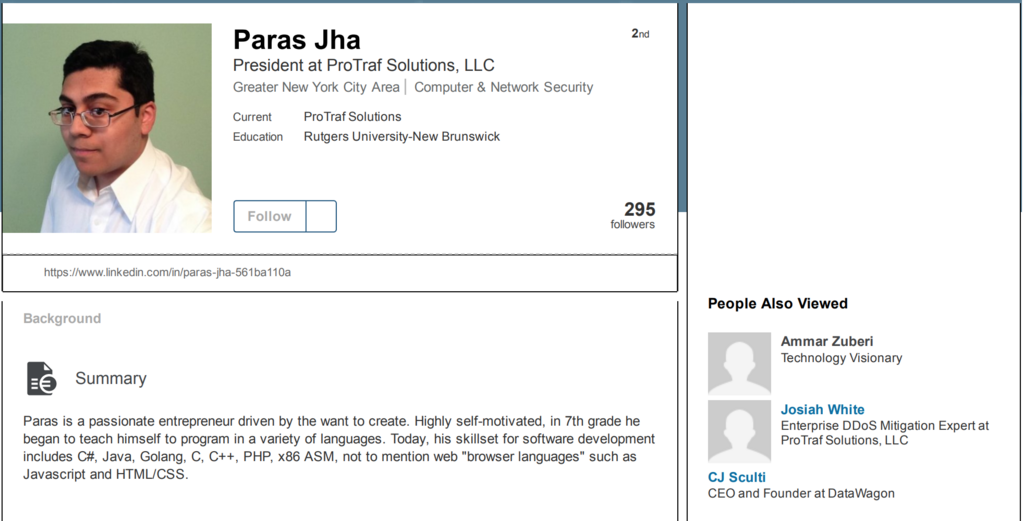

Miraiの作成者JhaとWhiteに有罪判決。世界中に数々のDDoS攻撃を引き起こしたMiraiに一旦終止符。

(この記事は、Brian Krebs氏のブログ記事”Mirai IoT Botnet Co-Authors Plead Guilty”を基に作成しました。逐語翻訳ではなく、若干内容を補足しております。)

アメリカの司法省は今週火曜日、2名の男に対して有罪判決を言い渡した。

その2人の男が犯した罪は『Mirai』の作成である。

Miraiはインターネット上に存在する脆弱なIoT端末をスキャンし、ボットネットの一員に加える。

ターゲットとするIoT端末の例としては、監視カメラやデジタルビデオレコーダー等のインターネットに接続された端末。

脆弱なIoT端末を支配下に加える事で、これまで多くのターゲットに対してDDoS攻撃を仕掛ける。

Miraiの作成者は”21歳と20歳”の青年たち

今回アメリカの司法省に有罪判決を言い渡されたのは、

の二人。

Krebs氏の記事にJhaのプロフィール画像が掲載されていたので転載する。

JhaとWhiteはProtraf Solutions LLCという会社の共同創始者。

Protraf Solutions LLCは、DDoS攻撃の被害に遭っている企業に対して、DDoS攻撃を鎮静するサービスを提供する企業である。

JhaとWhiteは、自分達が引き起こしたDDoS攻撃の被害に遭っている企業に対してDDoS攻撃を止めるサービスを提供していたのだ。

まるで、自分で起こした火事を消す消防士の様である。

クリック詐欺にも手を出す

JhaとWhiteは、クリック詐欺をしていた事も明らかになった。

クリック報酬型広告は、広告をみたユーザーがクリックした分だけ広告料が発生する広告である。

Miraiボットネットを使えば、任意の広告を大量にクリックさせる事が可能になる。

オンライン広告を専門に調査を進めるAdlooxの報告によれば、2017年だけでも全米で160億ドルの損害金が発生したとされている。

#訂正: 初稿ではワンクリック詐欺という表現になっておりましたが、正しくはクリック詐欺(PPC広告のクリック数水増し)でした。

共犯者とMiraiの拡大

実はクリック詐欺には、もう一人の共犯者がいた。

Dalton Norman(21歳、メテーリー、ルイジアナ州)である。

JhaとWhiteは、Normanと共に

を行い、報酬として金銭を受け取ったとされている。

彼らはボットネットを使って、アフィリエイトリンクを含むメールが大量に送りつけたのだ。

拡散されたメールには巧妙な細工がされており、被害者の端末上では公式のサイトにアクセスしているように見えたという。

検察官の調査では、以上の手口を使ってNorman個人で30BTCを稼いだ。

更にNormanは、自身が発見したIoT端末の脆弱性をJha達に告げ、Miraiを30万台のボットを擁する巨大なボットネットに成長する事に加担した。

Jha達がクリック詐欺の犯行で手に入れた金額は200BTCで、2017年の1月29日時点の金額ではおよそ$180,000となる。

KrebsOnSecurityへ”未曾有のDDoS攻撃”

一番初めに確認されたMiraiボットネットによるDDoS攻撃は、2016年9月に発生した。

セキュリティ研究者であるBrian Krebs氏のサイト”KrebsOnSecurity”がDDoS攻撃の被害に遭ったのだ。

この時は、175,000台ものIoT端末からの攻撃だったという。

通信容量は620Gbps超。

その規模は、Akamaiがこれまでに経験した最高容量の、およそ2倍の規模の攻撃であったとされている(Usenixのホワイトペーパー参照)。

この攻撃はAkamaiの他の顧客に対しても影響を及ぼし、Akamaiは一時的にKrebsOnSecurityをネットワークから除外したほどだった。

GoogleのProject Shieldによって復旧

Googleは、Project ShieldでKrebsOnSecurityに対して救済措置を行なった。

Project Shieldは、「ネット上の人権や言論の自由を守る」ために、ジャーナリスト、反政府組織・個人等のウェブサイトをDDoS攻撃から守るプロジェクトである。

Miraiボットネットのソースコード公開

Anna Senpaiというハンドルネームを名乗る人物が、Miraiボットネットのソースコードを公開。

公開されたのは2016年の9月、KrebsOnSecurityに対する攻撃が終了したほんの数日後だったとされる。

Dyn社へのDDoS攻撃が発生

ソースコードの公開によってMiraiボットネットは拡大を続けた。

ソースコードを取得した他のハッカー達がMiraiの亜種を作成して各所へDDoS攻撃を仕掛けたのだ。

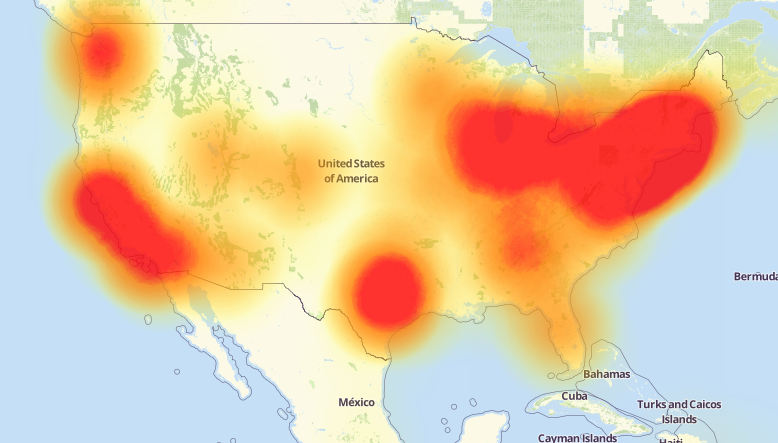

その中で代表的なDDoS攻撃として、Dyn社への攻撃が挙げられる。

2017年10月21日、何者かがISPのDyn社に対してDDoS攻撃を引き起こした。

Dyn社は、Twitter、Netflix、SoundCloud、Spotify、Reddit等の有名なIT企業に対してサービスを提供しているISPである。

DDoS攻撃が行われた事により、攻撃の最中は上記のサービスに対するアクセスが出来ない状況になっていた。

以下の画像は、MiraiがDynのネットワークに及ぼしたDDoS攻撃の被害を示す地図。

全米に広がっていた事が見て取れる。

ドイツやイギリスへも飛び火

Miraiによる被害は、イギリスやドイツのISP、金融機関に対しても広がっていった。

Krebs氏は2017年7月、イギリスのISP、金融機関に対してDDoS攻撃を行なったMiraiボットネットに関しても記事を書いている。

その記事では、Daniel Kayeという人物が犯人である証拠を報告していた。(Kayeは、Bestbuyというハンドルネームを使っていた。)

Kayeはドイツの通信会社であるドイツ・テレコム社に対しても攻撃を引き起こし、何百万を超える顧客がインターネットに接続出来なくなった。

現在Kayeは、犯行に対して有罪判決を言い渡され、イギリスで服役している。

MinecraftサーバーへDDoS攻撃を実施

Krebs氏の調査によれば、JhaとWhiteはMinecraftをホストしているサーバーに対して攻撃した。

Minecraftをホストするサーバーは、フランス系のサーバーホスティングサービスであるOVHが管理している。

この時のDDoS攻撃は、KrebsOnSecurityに対する攻撃よりも遥かに大きいDDoS攻撃だったようだ。

Rutgers大学へのDDoS攻撃

翌年の2017年1月にKrebs氏が行なった調査では、Rutgers大学に対するDDoS攻撃も、”同一人物による犯行”である証拠が示された。

実はJhaは、同年にRutgers大学の学士課程にコンピュータ・サイエンス専攻で入学していた。

Rutgers大学へのDDoS攻撃は執拗に行われ、大学のサーバーが継続的にダウンする事態に陥っていたという。

Rutgers大学に対してDDoS攻撃が発生している最中、大学のオンライン掲示板に、“og_richard_stallman”、“exfocus”、“ogexfocus”と名乗る人物から「DDoS攻撃を鎮静するサービスを導入すべきだ」というコメントが執拗にされていた。

このコメントは、JhaとWhiteが創設したProtraf Solutions LLCのサービスを使う事を暗に指示している事は言うまでもないだろう。

ニュージャージー州のメディアによれば、同州の裁判所はJhaRutgers大学に対して発生したDDoS攻撃の犯人もJhaであると断定。

Jhaに対して有罪判決を言い渡した。

償い

Jhaは、クリック詐欺に対する訴状に関して、罰金の13BTCを支払うことに同意している。

また、Jhaは今後Jhaの行なったサイバー攻撃に関するいかなる判決に対して控訴する権利を放棄し、「いかなる刑を甘んじて受け入れる」と語る。

Jha、White、Normanが行なったクリック詐欺には、それぞれ5年の懲役と$250,000の罰金が課されている。

Miraiボットネットを作成した罪に関しては、JhaとWhiteは刑法18 U.S.C. 1030(a)(5)(A)に違反したとされている。*1

更に、Miraiボットネットのソースコードを公開した件についてもJhaとWhiteに対して有罪とされ、最低5年以下の懲役、$250,000の罰金、最低3年の執行猶予が言い渡された。

現在も公判が行われているので、JhaとWhiteには更なる求刑がされるだろう。

更新情報

- 2017/12/14 初稿

- 2017/12/15 ワンクリック詐欺→クリック詐欺に訂正。Cheena (ちーな)さんご指摘ありがとうございました。(Cheenaさんのブログはこちら)

*1:18 U.S.C. 1030(a)(5)(A)は、”保護されたコンピュータから別のコンピュータへのプログラム、コード、コマンドの実行を妨げ、データ、プログラム、システム、又は情報の整合性と可用性を損ってはならない”事を定めている。

トランプ大統領が2018年度防衛予算案に署名。カスペルスキー製品使用禁止。

アメリカのメディアによれば、来年度(2018年)の予算案には、サイバーセキュリティ分野に関する法案が盛り込まれたという。

そこで、どのような法案に署名されたのかをこの記事では紹介していきたい。

法案が含まれるのは防衛予算案

今回トランプ大統領が署名した法案は、来年度のアメリカ政府の防衛予算案の一部である。

そもそも防衛予算案は、主にアメリカ政府がアメリカ軍に対してどのように予算を割り当てるのか決定するものだ。

防衛予算案については、アメリカ合衆国議会のホームページに掲載されている。

以下の画像は、今回トランプ大統領が署名した防衛予算案の1ページ目である。

この防衛予算案を下に辿ると、

”Subtitle C—Cyberspace-Related Matters”

という項目があり、更に以下の様に法案が記載されている。

サイバーセキュリティ関連の法案は、

- PART I—GENERAL CYBER MATTERS

- PART II—CYBERSECURITY EDUCATION

の2つのパートに分かれており、

PART Iには、”全般的なサイバーセキュリティ関連の法案”、

PART IIには、”サイバーセキュリティ教育に関する法案”が記載されている。

それでは、今回トランプ大統領によって署名された防衛予算案に含まれる、サイバーセキュリティに関する法案に関して以下にまとめる。

SEC.1634:カスペルスキー製品の使用禁止

(Sec. 1634. Prohibition on use of products and services developed or provided by Kaspersky Lab)

ロシアのセキュリティ企業カスペルスキー研究所の製品を、政府機関で使用する事を禁止する法案。

実は2017年9月時点で、トランプ政権はカスペルスキー研究所の製品を90日以内に使用停止するように要請していた。

その段階では”要請”だったのだが、今回法案に署名がされた事で、”公式”にカスペルスキー製品を米国政府関連組織のネットワークから排除する運びとなった。

この法案が意味するのは、ロシアに対する警戒だけではない。

アメリカ国内のセキュリティ企業の製品を積極的に使用していく事で、アメリカのセキュリティ業界に政府のお金が流れていくだろう。

そうすればセキュリティ企業は更に研究開発に投資する事ができる。

SEC.1634:サイバー空間に関するアメリカの政策制定

(Sec. 1633. Policy of the United States on cyberspace, cybersecurity, and cyber warfare.)

アメリカ政府として、サイバー空間、サイバーセキュリティ、サイバー戦争に関する国全体としての政策を定める事を取り決める法案。

この法案に署名された事で国の予算が割かれ、政策を作成していく事になる。

この法案がカバーするのはサイバー空間における”抑止力”・”防衛”・”攻撃”の3分野である事から、アメリカ政府が本腰を入れてサイバーセキュリティ分野に取り組んでいく事が伺える。

尚、政策が作成される期日は定まっていない。

SEC. 1603:アメリカ国外の衛星技術の導入禁止

(Sec. 1603. Foreign commercial satellite services: cybersecurity threats and launches.)

アメリカ合衆国は衛星技術を完全に内製化していくようだ。

国防において、衛星技術は重要な通信インフラである事から、政府としては他国の技術や製品を導入してバックドアが仕込まれる可能性は一切排除したい。

カスペルスキー製品の使用禁止からも見られるが、トランプ政権の諸外国に対する姿勢は一貫している。

セキュリティに関する技術の内製化は、トランプ大統領が選挙中から訴えている”MAKE AMERICA GREAT AGAIN”というスローガンに伺えるナショナリズムにも起因しているだろう。

SEC. 1649:サイバーセキュリティ教育の強化

Sec. 1649. Cyber Scholarship Program.

アメリカ国立科学財団(National Science Foundation、以下、NSF)はアメリカ合衆国人事管理局(Office of Personnel Management、以下、OPM)と協働でサイバーセキュリティ教育を強化していく法案である。

アメリカにある5〜10のコミュニティカレッジと連携して、アメリカ全土に散財する才能を持った人材を育成・リクルーティングする教育プログラムが展開されていく。

また、全体の予算の内5%をサイバーセキュリティ教育に割くことを定めている。

この法案によって、アメリカ国内に埋もれている優秀なセキュリティ人材が発掘される可能性が高まったので喜ばしいことだ。

謎のハッカー集団”Money Taker”によるサイバー攻撃のレポートが公開。

https://www.group-ib.com/blog/moneytaker

ロシア系のハッカー集団が、過去2年の内に金融機関や弁護士事務所に20ものサイバー攻撃を成功させていた事が、Group IBの調査によって明らかになった。

Group IBはハッカー集団をMoney Takerと呼んでいる。

Money Takerによる攻撃の被害に遭ったのはアメリカ、イギリス、ロシアに拠点を持つ金融機関や弁護士事務所のようだ。

Group IBの調査によれば、今後Money Takerは、南アメリカの勘定系システム(STAR®)をターゲットにサイバー攻撃を仕掛ける可能性があるという。

そこで、この記事では”Money Taker”に関してまとめていきたい。

Money Takerが仕掛けた攻撃の数

Money Takerが過去2年の内に攻撃を仕掛けた企業の合計は20と言われている。

その内訳は、アメリカの企業が16社、ロシアの銀行が3行、そしてイギリスのIT企業が1社のようだ。

その名の通りMoneyをTakeする

Group IBの調査によれば、Money Takerが引き起こしたサイバー攻撃によって発生した損害額は、各サイバー攻撃につき平均$500,000。

単純に計算すると、およそ$10,000,000(1千万ドル=11億3千万 ※執筆時点)となる。

Money Takerという名前の通り、莫大な損害金額を金融機関に及ぼした事がわかるだろう。

巧妙で洗練されたサイバー攻撃を行う

Money Takerは、法執行機関やセキュリティ企業に検知されない為に、これまで継続的に使用ツールを変更し、サイバー攻撃の後は彼らの残した”足跡”を注意深く消去している。

Group IBの共同創始者のDmitry Volkov氏は、Money Takerのサイバー攻撃に関してこう語る。

Money Takerによるサイバー攻撃は世界各地で発生している。とあるアメリカの銀行からは、2回も機密文書が漏洩した。今後は更にMoney Takerによる攻撃が発生する事が予想される。

アメリカの10州に対して攻撃

最初のMoney Takerのアメリカ企業に対する攻撃は2016年に発生した。

Money TakerはFirst DataのSTAR®(勘定系システム)の管理者用ポータルサイトにアクセス。

それ以降、Money Takerはカリフォルニア州、ユタ州、オクラホマ州、コロラド州、イリノイ州、ミズーリ州、サウスカロライナ州、ノースカロライナ州、ヴァージニア州、フロリダ州の企業に対してサイバー攻撃を行なった。

(地図はGroup IBより引用。)

巧妙なスキーム

Group IBの調査では、Money Takerは”独自の金銭引き出しスキーム”を使用しているようだ。

具体的に言えば、サイバー攻撃をする際、1つの金銭取引に対して、1つの口座を使用しているというのだ。

更に、Money Takerはサイバー攻撃を仕掛けた後もターゲットとなった銀行を監視している。

Money Takerは、継続的に銀行から機密文書(管理者用の指示書、内部ルール、取引履歴など)を不正入手している事から、内部事情に関して常に最新の情報を握り続ける。

そうする事で、その後も繰り返し銀行へのサイバー攻撃を仕掛ける事が出来るのだろう。

悪名高いツールに加え、内製ツールも

Money Takerが多くのケースで使用しているとされるツールには、以下のものが挙げられる。

CitadelとKronosは、バンキングトロイとして知られており、ScanPOSは、その名の通りPOSシステムをターゲットにしたマルウェアである。

また、Money Takerは攻撃対象によって異なるツールを使い分けているようだ。

例えば、ロシアの銀行に対してサイバー攻撃を行なった際には、MoneyTaker v5.0という組織内製ツールを使用した。

MoneyTaker v5.0は非常に出来ており、主に2つのモジュールがターゲットに対して悪質な挙動をする。

一つ目は、「取引改ざんモジュール」である。

このモジュールは、ターゲットとなるネットワーク内で支払いオーダーの検索、支払金額の編集、支払い先の変更、変更履歴の抹消をする事ができる。

二つ目は、「取引隠ぺい」モジュール。

1つ目の「取引改ざん」モジュールが行なった支払いオーダーで発行される”引き落とし通知”を、改ざん前のオーダーで発生すべきものに差し替えてしまうのだ。

この2つのモジュールが機能することで、勘定系システムの台帳上では、あたかも問題なく金銭取引が行われているように見えてしまう。

Group-IBは、Money Takerに関する情報をEuropolとInterpolに引き渡しており、今後も調査が続いていくと思われる。

2017年のトレンドは”ファイルレス”。潜伏期間の減少も確認。CloudStrikeによる調査結果

こんにちは。Ichi(@0x31_nose)です。

本日もセキュリティニュース記事をまとめていきます。

早速参りましょう。

“Malware-free” attacks mount in big breaches, CrowdStrike finds | Ars Technica

CrowdStrikeが100のケースを分析

セキュリティ企業のCrowdStrikeは、2017年に発生したセキュリティインシデントやサイバー攻撃の内、100件を分析して"Intrusion Services Casebook"を公開した。

そこで本記事では、そのレポートで報告されていた内容に関してまとめていく。

半数以上が”ファイルレス”のサイバー攻撃

そのレポートによれば、半数以上のサイバー攻撃が”ファイルレス”のサイバー攻撃だったようだ。

攻撃者は、ターゲットの端末に予めインストールされているプログラムと、メモリ上で動作するマルウェア、過去に盗まれた認証情報を組み合わせてターゲット端末に攻撃を仕掛ける。

CrowdStrikeが調査したサイバー攻撃、100ケースの平均持続期間は86日間だったという。

このレポートに関して、CrowdStrikeのセキュリティ研究者Bryan York氏は、Ars Technicaのインタビューに以下のように回答したようだ。

CrowdStrikeが調査したケースのうち、66%はファイルレス、又はマルウェアフリーの攻撃だった。攻撃者の殆どは過去に漏洩して不正入手された認証情報を悪用したか、メモリ上で動くマルウェアを利用している。

今年はWannaCry、Petya、NotPetyaといったランサムウェアによる攻撃や被害が相次いだ一年だったと言えるが、全体の発生件数で言えば”ファイルレス”のサイバー攻撃が相次いだ一年だったといえるだろう。

メモリ上で実行されるマルウェア

攻撃者は、ターゲットのシステムに存在する脆弱性をエクスプロイトするか、Webサーバーの設定ミスを突く。

あるケースでは、攻撃者はWindowsにデフォルト搭載されているPowerShellやWindows Management Instrumentation(WMI)等を利用して、ターゲット端末が接続しているネットワークへ潜伏した。

メモリ上で細工されたコードが実行されるので、マルウェアが実行されたログが残らない。

ArsTechnicaとのインタビューの中でYork氏は、

メモリ・オンリーのマルウェアからユーザーを守るのは非常に難しい。

と語っている。

”国・政府機関”レベルのサイバー攻撃も発生

WannaCryやPetyaが代表例となるが、国・政府機関がインテリジェンス目的で作成したマルウェアが個人ハッカー集団よって使用されたケースが相次いだ。

これはサイバー攻撃集団であるShadowBrokersがNSAが使用していたツールをリークさせた事に起因する。

ファイルはDropperとして機能

CrowdStrike社の調査では、とあるファイルレス・マルウェアのケースではマルウェアがDropperとしてのみ機能したサイバー攻撃があったようだ。

そのケースでは、攻撃者がターゲットに標的型メールを送信し、ターゲットがメール内のURLに書かれているリンクをクリックすると悪意のあるコードが含まれたAdobe Flash Playerをダウンロードする。

ターゲットがインストーラを起動すると、裏でバックドアとして攻撃者と通信するPwerShellコマンドが実行される。

CrowdStrike社のレポートによれば、とある企業のPOSシステムをターゲットにPowerShellコードを使ったキャンペーンが展開され、ターゲットが参加するネットワークにつながれた14,000のPOSシステムと160のコントローラにバックドアコードが仕込まれたケースもあったようだ。

漏洩した認証情報の悪用も確認

また、過去に何らかのウェブサービスから漏洩したMicrosoftのOffice 365やOutlook Web Accessの認証情報が悪用されて発生したインシデントも確認されたようだ。

ちょうど先週(2017年12月初め)、CrowdStrikeのクライアントが標的型メールの被害に遭い、たった3回の攻撃者とのやり取りだけで300万ドルを失ってしまったという。

マルウェア検知までの期間に短縮が見られた

CrowdStrikeの分析では、攻撃者がターゲット端末に侵入してから、発見されるまでの期間が従来よりも短くなったようだ。

去年までは、平均100日以上も経ってから発見されていたのに対して、今年は平均86日間で発見されたと報告している。

期間短縮に加えて、企業自身がサイバー攻撃を検知したケース数も増えており、68%の企業が企業自身がサイバー攻撃の検知をしたと報告されている。(昨年と比べて+11%)

以上の、

- マルウェア検知及び攻撃の発見までの期間が短縮された事

- 企業自身が検知出来るようになった事

の2つから読み取れるのは、企業の情報セキュリティに対する投資が報われてきた事を判断するファクターといってよい。

HP製のPCにキーロガー。ほぼ全ての端末に影響で原因は開発者の不注意?

こんにちは。Ichi(@0x31_nose)です。

12月8日(金)のニュース「HPのドライバーにキーロガーコードが含まれていた事からドライバーアップデートを提供」についての翻訳&まとめです。

レジストリ内にバグコードが存在

HPは、自社ハードウェアのドライバーにキーロガーを含むバグが存在していた為、ドライバーアップデートをリリース。

キーロガーのコードは、HPラップトップの操作には欠かせない”Synaptics Touchpad”のドライバーの一部である、”SynTP.sys”というファイルに含まれていたようだ。

キーロガーはデフォルトでOFFに設定されていたが、レジストリ値を変更する事でONにする事が出来るようだ。

レジストリキーは以下のもの。

- HKLM\Software\Synaptics\%ProductName% HKLM\Software\Synaptics\%ProductName%\Default

UACをバイパスできれば悪用可能

攻撃者がこのレジストリキーを悪用すれば、キーロガー機能を”Enable”にして任意のターゲットのキーストロークを全てログする事が出来るようになる。

上記のレジストリキーの値を変更するためには、User Access Control(以下、UAC)をバイパスしなければならない。

尚、UACをバイパスする方法はこれまでに数多く報告されている。

Microsoftは、UACをセキュリティの一部として認識していない旨を公式で発表している事から、これまでに報告されたバイパス方法がパッチされる可能性は低い。

以上の事から、今後UACをバイパスして、このバグの悪用を試みる攻撃者は少なからず存在するだろう。

以下の参考リンクには、Windows10のDiskCleanupを使ってUACをバイパスする方法を説明するページのURLを貼り付けておく。

- Definition of a Security Vulnerability

- Windows 10のディスククリーンアップ自動実行機能を利用してUACをバイパスする方法

- BYPASSING UAC ON WINDOWS 10 USING DISK CLEANUP

バグ原因はHPの”取り除き忘れ”

キーロガーは、ログした入力値をWPP Software Tracingに保存する。

WPP Software Tracingとは、開発者に使われるもので、主にコードのデバッグ目的で使用される。

このバグを発見したMyng氏は、製造元のHPにバグを報告した所、HPは素直に認めたようだ。

HPは「開発の段階におけるデバックの際に取り除き忘れたコードで、直ちにアップデートを公開した」と回答した。

HPの公式サイトでは、以下の情報を参照する事ができる。

- 影響のある475種類もの製品モデル

- ファームウェアアップデート

影響のあるモデルには、OMEN, ENVY, Pavilion, Stream, ZBook, EliteBook, ProBook, Compaqといった、HP製のPCの代表的なモデルも含まれているので、該当機種を持っているのならすぐにアップデートを行なった方がいい。

コードの取り除き忘れは過去にも発生

実は過去にも、HPの開発者がキーロガーコードを製品に残したままにしていた事があったと言われている。

しかも、今年(2017年)の5月である。

その時は、Conexant HD Audio Driver Packageというドライバーにコードが残されていたようだ。

※このバグを発見したMyng氏によるTechnical Analysisはこちらから

GPSがオフでも位置を割り出す”PinMe”。プリンストン大学の研究者らがPoCを公開

スマホが普及したことで、膨大な数のユーザーデータを収集する事が可能になった。

その中でも、GPSを使ってユーザーの位置情報を収集出来るようになった事で、Uber等の企業が台頭したことは言うまでもないだろう。

だが最近になって、アメリカのプリンストン大学の研究者が、衝撃的な調査を公開した。

スマホユーザーの地理情報をGPSでトラッキング出来る”PoCアプリ”である。

今回は、その調査結果に関する簡単なまとめをこの記事に綴っていきたい。

概要

一般的にスマホのGPS機能は、アプリをインストールした際にユーザーが任意でアクセス権限をそのアプリに付与した場合にアクセス可能になる。

だがこのPoCアプリを使えば、以下の”いずれの状況”でもスマホの位置情報をトラッキング出来る。

研究者が作成したPoCアプリについて

プリンストン大学の研究者が開発したスマホアプリの名前は、PinMeという。

PinMeはAndroid・iOS両方のOSを対象に作成されており、プリンストン大学の研究者らは、

- GalaxyS4 i9500

- iPhone 6

- iPhone 6s

の3機種でテストを実施。

テストでは、3機種全てで、

のいずれの場合においても、ターゲット端末の地理情報を取得することが出来たようだ。

PinMeの動作について

まずはじめに、ターゲット端末のIPアドレスと、過去に接続したWifiネットワークに関する情報を収集する。

次にPinMeは公共Wifiネットワークを登録したデータベースを参照し、ターゲット端末の大まかな地理情報を取得する。

その後、

- ジャイロスコープ

- 加速度センサー

- 経緯度センサー

のデータを取得する。

さらに以上のデータに合わせて、ターゲットの移動速度や経緯度、移動方向を取得し、予め設計された独自のアルゴリズムで計算を行う。

すると、ターゲットの移動手段、例えば歩行、車、電車や飛行機による移動手段を突き止めることが出来てしまう。

端末のセンサーデータ、公共データを駆使

PinMeがターゲットの位置と移動手段の割り出しに成功すると、OPenStreetMapのナビゲーションマップ、GoogleMap、US地理調査局の地図データを使用して、ターゲットが移動する軌跡を地図に示す。

更に、PinMeはターゲット端末の気温・湿度・気圧センサーからデータを取得し、The Weather Channelで公開されている天気情報と照合して、上記したターゲットの位置情報の精度を上げる。

実際にターゲットがフィラデルフィアからコロラド州・ダラスに飛行機で移動するテスト項目があったようだ。

PinMeは、ターゲット端末の高度、加速度センサー、タイムゾーン設定、出発/到着する空港の天気データ、公表されている飛行機の到着時間の全てのデータ元に正確なターゲットの位置情報を割り出したようだ。

PinMeの欠点とは

ここまで読むとPinMeに完璧なスパイウェアに思えてしまうが、どうやら欠点も存在するようだ。

例えば、ターゲットが端末にTorをインストールすると、PinMeは正確な位置情報を割り出すことができなくなる。

また、PinMeは、ニューヨークのマンハッタン(日本で言うと京都)のような、高低差がなくマス目状になっている街並みだと、正確な位置データを取得できなくなる。

言うまでもないことだが、正確な位置情報を割り出す際に使用するパブリックなデータが第三者に拠って改ざんされている場合も当てはまる。

GPSネットワークのバックアップとして使用可

プリンストン大学の研究者らによって公開されたPinMeの目的は、世界中のスマホユーザーのプライバシーが簡単に割り出せてしまう危険性を示す事である。

将来的には、GoogleとAppleが今回のリサーチを踏まえて、PinMeによってアクセス出来る様々なセンサーを1つのボタンでOFFにする事が出来るスイッチを導入すべきだろう。

また、プリンストン大学の研究者らは彼らのリサーチが現在のGPSネットワークに障害があった時のバックアップとして機能する事も出来るだろうと考えている。

拡がるSATORIボットネットの脅威。Miraiボットネットとの関連も

セキュリティ研究者たちが、SATORIボットネットが280,000以上のIPアドレスをボットネット配下に置いた事で警鐘を鳴らしている。

”SATORI”とは、日本語の「悟り」という言葉から名付けられている。

Qihoo 360 Netlabのセキュリティ研究者であるLi Fengpeiは、12月5日にSatoriボットネットがポート37215と52869を確認した。

SATORIは過去のMiraiボットネットとは異なる

Li氏がNetLabのブログに掲載した記事によれば、SATORIはMiraiの亜種であるものの、過去に作成されたMiraiの亜種とは異なるようだ。

過去のMiraiボットネットの亜種は、Telnetポートのスキャニングを行なってIoT端末に対して感染し、次々と感染端末を増やして拡大していく。

一方、SATORIボットネットはスキャナーを使用せず、ポート番号37215と52869に対して接続を試みるようだ。

Huawei端末の脆弱性が原因でSATORI拡大か

NetLabの調査によれば、 12月5日時点で、263,250にのぼるIPアドレスが37215番ポートをスキャンしており、19,403ものIPアドレスが52869番ポートのスキャンを起こっていたようだ。

Li氏は「SATORIがここまで拡大しているのは、恐らく37215番ポートに接続してゼロデイ脆弱性をエクスプロイトしている可能性があるのではないか」と指摘する。

インターネットプロバイダのCenturyLinkのセキュリティ・ストラテジスト、Dale Drew氏は、「Huawei製のルーターに存在するゼロデイ脆弱性をエクスプロイトしている可能性がある」と指摘する。

Dale氏の指摘する脆弱性とは、CheckPointによって11月末に公表された、攻撃者が遠隔からコードを実行できるバグである。

CheckPointの公表によれば、「Huaweiのルーター・HG532にバグが存在しており、攻撃者はこのバグをエクスプロイトすることで遠隔から任意のコードを実行する事が出来る」という。

更なる詳細に関しては”未だ調査中”であり、今後新たな発表があるのを待つしか無い。

ポート52869番に関しては”既知”脆弱性をエクスプロイト

ポート52869番へのスキャンは、既知の脆弱性(CVE-2014-8361)をエクスプロイトする試みであるという事が明らかになっている。

CVE-2014-8361は、2015年に発見されたRealtekの脆弱性であり、パッチ当ても広く行われている可能性が高いことから、エクスプロイトの成功率は低いと言われている。

SATORIはMiraiとの関連性も

冒頭でも伝えたが、SATORIボットネットは、Miraiをベースに作成されたと言われている。

SATORIを操る攻撃者は、Miraiボットネットを使用する攻撃者と同一人物であるかどうかは明らかになっていない。

だが、Miraiボットネットで使用されるファイル名、静的機能、C&Cサーバー通信用のプロトコルが、SATORIの中で使用されているものと一致している事も多い為、関連性は強いと予想される。

- Warning: Satori, a Mirai Branch Is Spreading in Worm Style on Port 37215 and 52869

- Satori Botnet Has Sudden Awakening With Over 280,000 Active Bots

- 100,000-strong botnet built on router 0-day could strike at any time

- Realtek SDK - Miniigd UPnP SOAP Command Execution (Metasploit)

- Huawei HG532 Router Remote Code Execution (Check Point Advisories )

- Mirai Activity Picks up Once More After Publication of PoC Exploit Code