”Dirty COW”(CVE-2016-5195)。お金を盗み取るAndroid脆弱性

今回の記事では、Androidの脆弱性”Dirty Cow”に関して説明していく。

Dirty Cowの概要

LinuxのCopy on Write機能(COW)を使って、Read-Onlyのメモリマッピング情報を書き換えてしまう脆弱性(CVE-2016-5195)。

マルウェアのコードネームは、ZNIU。

Googleは2016年11月にパッチをリリースし、Androidの定期アップデートによってパッチされた脆弱性ではあったが、2017年9月になっても、Dirty Cowの被害に遭うユーザーが急増していた。

被害状況

先月(2017年8月)の段階で、ZNIUの被害は40カ国で確認されており、主に中国とインドのユーザーが被害にあっているという。

更に、アメリカ、日本等の国でもマルウェアの感染が確認されている。

対象のデバイス

エクスプロイトが機能するのは、ARM/X86 64-bitアーキテクチャのAndroid携帯のみとされている。

感染後のマルウェアの挙動

このマルウェアは、主にアダルトビデオ視聴用のアプリに偽装する。

インストールされた後、攻撃者の用意したC&Cサーバと暗号化された通信を始め、新しいバージョンがリリースされたら自動でアップデートを行う。

さらに、ルートキットをダウンロードし、Android携帯にバックドアを仕込む。

どんな被害にあうか

ZNIUは感染した携帯のキャリア情報を収集し、SMSでお金の支払いを行えるサービスを使ってお金をだまし取る。

その為、SMSで支払いを行えるサービスを提供している中国でしかお金を騙し取られる被害に遭う。

中国外でマルウェアをインストールした場合は、バックドアをインストールするのみに留まる。

PoC

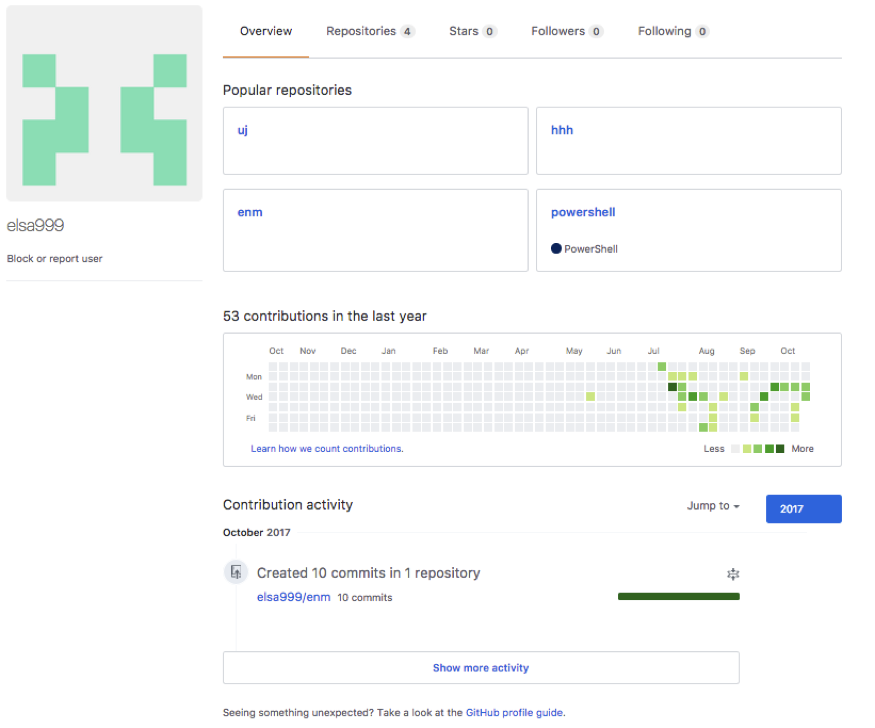

PoCは以下のGitHubアカウントで管理されている。

脆弱性は未パッチ?

実は、あるセキュリティ研究者から、

「Dirty Cowの脆弱性を完全にパッチ出来ていないのでは無いか?」

という疑問の声が上がっている。

興味のある人は、以下のページを参照していただきたい。

バンキングトロイUrsnifのバージョン3を確認。オーストラリアの金融セクターをターゲットに拡散

バージョンを変えながら、10年以上進化してきたバンキングトロイの”Ursnif”が、最近になって感染が確認されている。

Ursnifについて

このセクションではUrsnifについて簡単に説明する。

Ursnifのバンキングトロイとしての歴史は長く、最初に発見されたのは2007年。

当時は特定のサイバー攻撃集団によって使用されていたマルウェアだったが、2010年にコードが流出した事で数種類の亜種が生み出された。

それらUrsnifのコードをベースにした亜種の例を挙げると、

- Gozi

- Vawtrak

- Neverquest

- GozNym

である。

これらUrsnifの亜種のなかで、最も頻繁に攻撃への利用が確認されたのはUrsnif v2(又の名をGozi v2)である。

特に過去2年間の内、Ursnif v2は活発に見受けられ、北米、ヨーロッパ、日本を拠点におく金融セクターの感染が見受けられている。

以下は、IBM X-Forceによって調査された、2016年〜2017年の間に金融セクターをターゲットにしたバンキングトロイの割合を示すデータである。

表を見てわかる通り、2番目にUrsnifをベースとするGozi系統のバンキングトロイの感染が多いことがわかるだろう。

(金融セクターをターゲットにしたマルウェアの統計データ。※IBM X-Forceのデータを元に作成)

Ursnif v2、そしてUrsnif v3へ

Ursnif v3が確認されたのは2017年の8月である。

マルウェアの開発者は、Ursnifの存在を出来るだけ世間に知られないようにしていた事が伺える。

例えば、テストフェーズの際に、リソースをすぐオフラインにするといった事をしていたようだ。

大まかに言うと、Ursnifのコードは変更されておらず、Ursnif v3になった段階でも大元は変更されていない事が伺える。

しかし変更点がある事も確認されていて、例えばv3では過去のバージョンで呼び出していたAPIを使用していないといった修正も見られる。

また、過去のバージョンでのターゲットが米、ヨーロッパ、日本を拠点におく金融セクターだったのに対して、Ursnif v3ではオーストラリアの金融機関がターゲットになっている。

以上の事から、Ursnifが新たな開発フェーズに達しており、今後も更なる攻撃が確認される事が予測される。

新たに実装されたリダイレクション攻撃

今回感染が確認されたのはUrsnif v3.0であるが、既存バージョンと違った機能が実装されている。

それは「リダイレクション攻撃」である。

リダイレクション攻撃は、被害者を「攻撃者が用意した偽サイト」に呼び寄せる。

マルウェアは銀行の本物のウェブページとのライブコネクションを維持している。

その目的は、URLとデジタル証明書がターゲットのブラウザのアドレスバーに表示するためだ。

この時、攻撃者はターゲットのログイン認証情報、認証コードや他の個人特定に繋がる情報を、Webインジェクションで盗み取る。

2017年11月に公開されたリストによれば、主にオーストラリアの小規模金融機関、又はクレジット情報管理会社をターゲットに感染が拡大しているとされており、それら機関の顧客が被害を受けているという。

Technical Analysis

拡散について

FireEyeのリサーチャーは、2017年の初頭からMicrosoft Sharepointのアカウントが、マルウェアのペイロードをホストしている事を確認した。

(Ursnifを拡散するスパムメール。FireEyeより引用。)

メール内の”REVIEW DOCUMENT”ボタンをクリックすると、以下のマルウェアダウンロードされる。

- ファイル名・・・YourMYOBSupply_Order.zip

- URL・・・hxxps://eacg1-my.sharepoint.com/personal/steve_robson_eaconsultinggroup_com/_layouts/15/download.aspx?docid=

&authkey=

このZIP形式のアーカイブファイルには、JavaScriptで書かれたファイルが含まれており、実行されるとUrsnifのペイロードを端末にダウンロードする。

UrsnifとC&Cサーバーの通信と、Sharepointとの通信のどちらもHTTPSで行われる為、Ursnifの拡散を検知することは難しいとされている。

UrsnifはTLSでコールバック関数を使用

FireEyeのセキュリティ研究チームによれば、Ursnif v3がTLS(Thread Local Storage)コールバックを使用しているようだ。

TLSコールバックとは、Windows端末特有の機能で、TLS(Thread Local Storage) と呼ばれるスレッド毎に固有な記憶領域を利用した場合に、スレッド起動時とスレッド終了時に呼び出されるコールバック関数のを意味する。

詳細なTLSコールバックの説明については以下を参照してもらいたい。

※また、Ursnifがプロセスをインジェクトする際に行うTLSコールバックについては、FireEyeが作成した原文記事を参照いただきたい。

Newly Observed Ursnif Variant Employs Malicious TLS Callback Technique to Achieve Process Injection

IOC

Filename: YourMYOBSupply_Order.zip

MD5: f6ee68d03f3958785fce45a1b4f590b4

SHA256: 772bc1ae314dcea525789bc7dc5b41f2d4358b755ec221d783ca79b5555f22ce

Filename: YourMYOBSupply_Order.js

MD5: c9f18579a269b8c28684b827079be52b

SHA256: 9f7413a57595ffe33ca320df26231d30a521596ef47fb3e3ed54af1a95609132

Filename: download[1].aspx

MD5: 13794d1d8e87c69119237256ef068043

SHA256: e498b56833da8c0170ffba4b8bcd04f85b99f9c892e20712d6c8e3ff711fa66c

UboatRATが東アジア(韓国)をターゲットに拡散

(引用元: Palo Alto Networksの、セキュリティ研究チームUnit 42によるブログ記事。)

エグゼクティブ・サマリ

Palo Alto NetworksのUnit42は、新しく細工されたRAT(Remot Access Trojan)である、UBoatRATを確認した。

UBoatRATは、最初は2017年5月に確認されていたが、その時は単なるバックドアであった。

最初に確認された際は、香港のパブリック・ブログサービスと、日本にある、攻撃者によって侵入されたWebサーバーにバックドアとして寄生していたようだ。

その後、開発者はUBoatRATに機能を追加し6月に再び公開。

以降はUBoatRATの亜種による感染が確認されている。

Palo Alto Networksが、UBoatRATの感染を9月に確認した際には、以下のような特徴を発見した。

- 韓国に関係する企業・団体の人員、又はゲーム業界をターゲットにする

- Google Driveを通してマルウェアを拡散する

- C&SサーバーのアドレスをGitHubから取得する

- パーシステンスを維持する為に、Microsoft Windows Background Intelligent Transfer Service(BITS)を使用する。

ターゲット

現時点で正確なターゲットが分かっていない。

だが、Palo Alto Networksは、ターゲットについて「韓国に関係する企業・団体の人員、又はゲーム業界」と仮説を持っている。

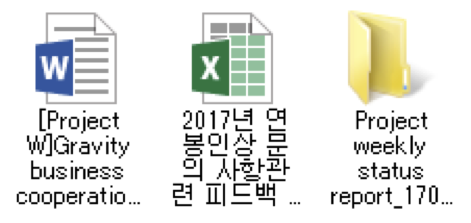

その根拠は、UBoatRAT内で使用されているファイル名である事。

韓国語で書かれたゲームのタイトルや、ゲーム会社の名前、その他ゲームに関連する語句がマルウェア内で使用されている。

以下が、そのファイル名の例である。

- 2017년 연봉인상 문의 사항관련 피드백 조사.exe(2017年 年度別昇給に関わるアンケート)

- 2017년 연봉인상 문의 사항관련 피드백 전달.exe(2017年 年度別昇給に関するフィードバック)

- [사업]roykim’s_resumeexe

- [Project W]Gravity business cooperation.exe

マルウェアのデリバリーとインストール

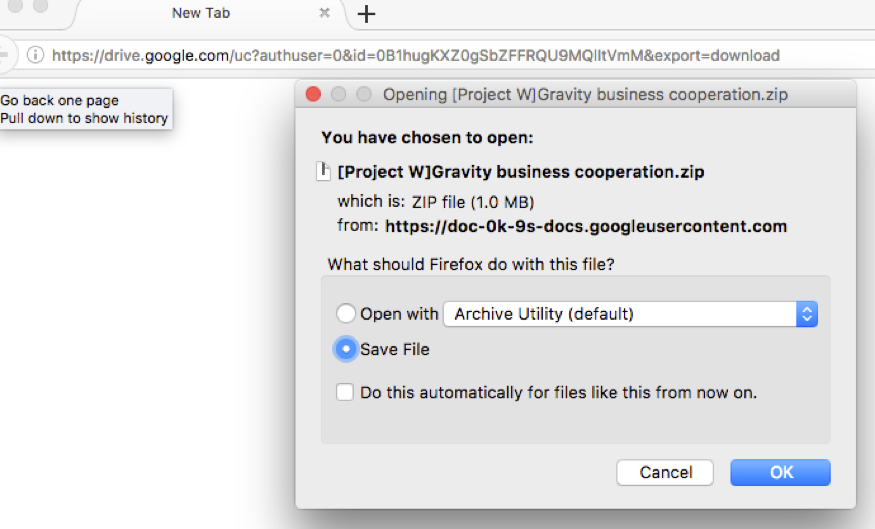

UBoatRATには数種類存在しているが、Google Driveからダウンロードされる事を確認している。(中にはリンク切れになってしまっているものも存在する。)

(Google Driveからのダウンロードメッセージ。Palo Alto Networksより引用。)

Google Driveに保存された.zipファイルには、Microsoft Office Excelのスプレッドシートファイルを装った、.exeファイルが含まれている。

ちなみに7月以降に発見された最新のUBoatRATの亜種は、Microsoft Office Wordのワードファイルを装っているようだ。

(MSオフィスのファイルを装うUBoatRAT。Palo Alto Networksより引用。)

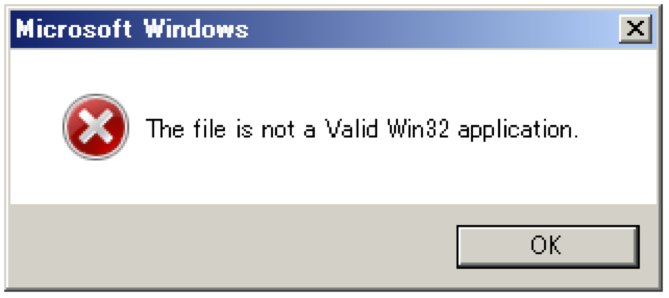

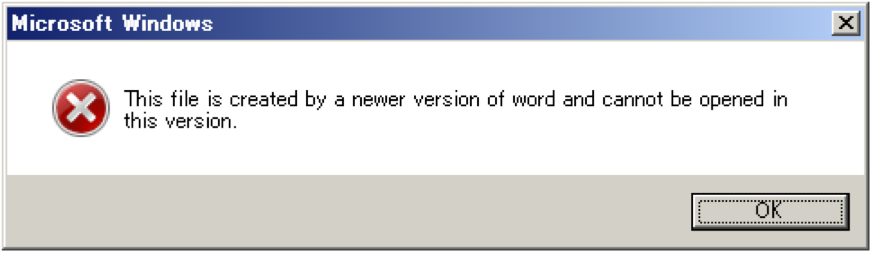

上記のファイルを実行すると、UBoatRATは感染端末上で2点チェックする

- VMWare、VirtualBox、QEmu等の仮想環境であるかどうか

- ネットワーク設定からDomain Nameを取得

この2点についてチェックした際の結果によって表示されるメッセージが変わる。

感染端末=仮想環境 OR Domain Name取得失敗のケース

もしUBoatRATが仮想環境を検知したり、ドメインネームの取得に失敗した場合、以下のエラーメッセージを表示する。

(エラーメッセージ。Palo Alto Networksより引用。)

感染端末≠仮想環境 AND Domain Name取得成功のケース

UBoatRATは、自身をC:\programdata\svchost.exeとしてコピーし、C:\programdata\init.batを作成し、実行する。そして以下のメッセージを表示する。

(インストール完了後に表示されるメッセージ。Palo Alto Networksより引用。)

BTISによるパーシステンス

UBoatRATは、Microsoft Windows Background Intelligent Transfer Service(BITS)を使って端末内に寄生する。

BITSとは、異なる端末間でファイル転送を可能にするサービスである。BITSを使用しているプログラムで一番有名なのはWindows Updateであろう。

BITSのジョブを作成したり、監視する為にはコマンドラインツールのBitsadmin.exeを使用する。

Bitsadmin.exeには”/SetNotifyCmdLine”というオプションがある。このオプションは、作成されたジョブがデータの転送を完了(又は、エラーを返)した場合に、プログラムを実行する。

UBoatRATは、”/SetNotifyCmdLine”を利用することで、感染端末の再起動後も端末内に寄生する事ができる。

以下はinit.batの内容である。

bitsadmin /create d1f2g34

bitsadmin /addfile d1f2g34 c:\windows\system32\net.exe %temp%\sys.log

bitsadmin /SetNotifyCmdLine d1f2g34 “c:\programdata\svchost.exe” “”

bitsadmin /Resume d1f2g34

Del %0

二行目で、ローカルの”net.exe”を%temp%.logにコピーするコードが入力される。コピーの完了後は3行目でBITSが/SetNotifyCmdLineUBoatRATを実行する。

BITSのジョブは、マルウェアを端末の再起動後にも関わらず定期的に実行し続ける。

ジョブをキューから取り除く為には、ジョブの”コンプリート”又は”キャンセル”を明示的に命令しなければならない。

Microsoftによれば、ジョブはデフォルトで90日間残るようだ。

C&Cサーバーとの通信とバックドアとしてのコマンド

UBoatRATを操る攻撃者は、C&Cサーバーのアドレスと宛先ポートを、GitHubにポストされたファイルに、以下のURLを使って隠している。

https://raw[.]githubusercontent[.]com/r1ng/news/master/README.md

マルウェアは、上記のURLにアクセスし、BASE64を使って変数“[Rudeltaktik]”と文字”!”をデコードする。

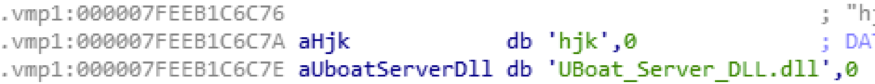

“Rudeltaktik”とは、第二次世界大戦中にドイツ軍が潜水艦を用いた軍略のコード名である。

例えば、以下の変数“Rudeltaktik”は、115.68.49[.]179:80にデコードされる。

[Rudeltaktik]MTE1LjY4LjQ5LjE3OTo4MA==!

UBoatRATは、攻撃者によってカスタマイズされたプロトコルを使ってC&Cサーバーと通信を行う。

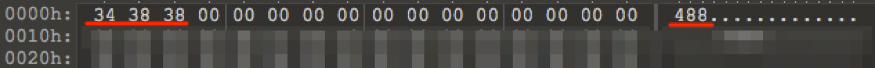

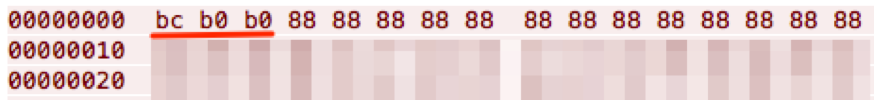

マルウェアは、ペイロードの頭に”488”‘488’ (16進数で0x34, 0x38, 0x38)、又はバッファの全体を静的鍵0x88を使ってXORで暗号化する。

(488マーカー。Palo Alto Networksより引用。)

(暗号化された"488"マーカーPalo Alto Networksより引用。)

攻撃者は、488という名前もドイツの潜水艦からとっている可能性があると予測される。

(マルウェアの中に記述されたUBoat_Server。Palo Alto Networksより引用。)

C&Cサーバーとの通信経路を確立した後、マルウェアは攻撃者から以下の実行コードが入力されるのを待機する。

| コマンド | 説明 |

| alive | RATがaliveか確認する |

| online | 定期的にC&Cサーバーにパケットを送信する事でRATをaliveに保つ |

| upfile | 感染端末にファイルをアップロードする |

| downfile | 感染端末からファイルをダウンロードする |

| exec | プロセスをUAC Bypass using Eventvwr.exe and Registry Hijackingを使って実行する |

| start | CMDをスタートする |

| curl | 特定されたURLからファイルをダウンロードする |

| pslist | 実行中のプロセスを一覧表示する |

| pskill | 指定されたプロセスを終了する |

UBoatRATのディベロップメント

Palo Alto Networksによってこの記事が執筆された時点において、14個のUBoatRATのサンプルファイルと、1つのダウンローダーが確認されている。

殆どのUBoatRATは、S&SサーバーのアドレスをGitHub上のファイルから参照する。

ただ、5月に確認された1つサンプルは、香港のブログサービスと感染した日本のWebサーバーをC&Cサーバーとして接続していた。

そのサンプルは、C&Cサーバーとの通信には単純にHTTPプロトコルを使っている。

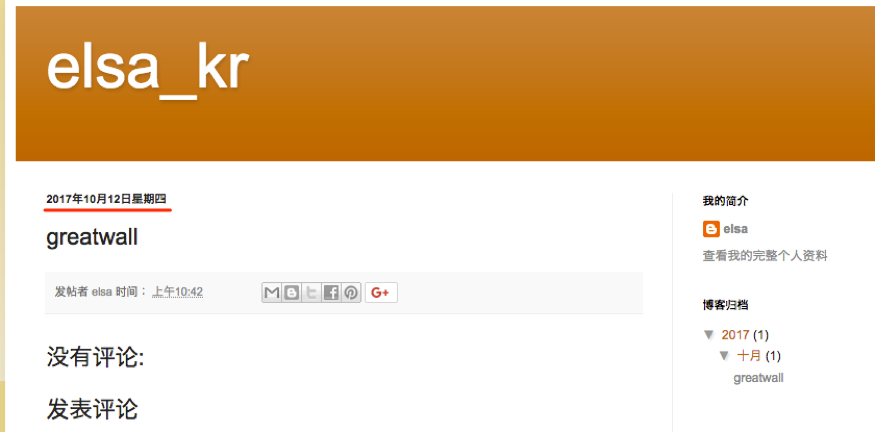

C&Cサーバーとして使用された香港のブログサービスには、‘elsa_kr’というアカウントが2016年4月から存在しているが、何かしらヒントになるようなコンテンツは存在していない。

(C&Cサーバーとして使用されたブログサービス。Palo Alto Networksより引用。)

UBoatRATの開発者は、2017年6月に新しいバージョンをリリース。

そのバージョンではC&Cサーバーのアドレスを、'elsa999'が所有する'uuu'というレポジトリから取得する。

Palo Alto Networksによってこの記事が執筆された時点において、'uuu'レポジトリは削除されている。

その後は、他のレポジトリ(‘uj’, ‘hhh’, ‘enm’)に変更されており、この3つ全てのレポジトリが、エンコードされたIPアドレスとポート番号のコンビネーションを所持している。

GitHubのファイルの更新履歴を見ると、UBoatRATの開発者は7月以降、頻繁にマルウェアを更新している事がわかる。

Palo Alto Networksの調査によれば、先述した3つのレポジトリはテスト用である事が推測されるようだ。

テスト用と推測した理由は以下の3つ。

- 3つのレポジトリは‘[Rudeltaktik]’ではなく、’###NEWS###’を使っている

- エンコードされたグローバルIPアドレスが、UBoatRATのサンプルと異なる

- UBoatRATの開発者はがエンコードしたアドレスをlocakhost(127.0.0.1)に短期的に変更する時がある

(GitHub上のアカウント。Palo Alto Networksより引用。)

'elsa999'を名乗るユーザーは、以下の3つのPowerShellスクリプトをレポジトリに保管している。

- gpp_autologon.ps1

- gpp_pwd.ps1

- wmi_scan.ps1

これらのスクリプトは、ペネトレーション・テスト目的で他の開発者によって書かれたものである。

結論

最新バージョンのUBoatRATは9月にリリースされたものの、GitHubアカウント”elsa999”では、10月に複数回更新された事が確認されている。

その事から、マルウェアの開発者は、UBoatRATの開発を継続しており、テストを行っている事が予想される。

IOC

UBoatRAT SHA256

bf7c6e911f14a1f8679c9b0c2b183d74d5accd559e17297adcd173d76755e271 6bea49e4260f083ed6b73e100550ecd22300806071f4a6326e0544272a84526c cf832f32b8d27cf9911031910621c21bd3c20e71cc062716923304dacf4dadb7 7b32f401e2ad577e8398b2975ecb5c5ce68c5b07717b1e0d762f90a6fbd8add1 04873dbd63279228a0a4bb1184933b64adb880e874bd3d14078161d06e232c9b 42d8a84cd49ff3afacf3d549fbab1fa80d5eda0c8625938b6d32e18004b0edac 7be6eaa3f9eb288de5606d02bc79e6c8e7fc63935894cd793bc1fab08c7f86c7 460328fe57110fc01837d80c0519fb99ea4a35ea5b890785d1e88c91bea9ade5 55dd22448e9340d13b439272a177565ace9f5cf69586f8be0443b6f9c81aa6e7 9db387138a1fdfa04127a4841cf024192e41e47491388e133c00325122b3ea82 e52d866e5b77e885e36398249f242f8ff1a224ecce065892dc200c57595bb494 eb92456bf3ab86bd71d74942bb955062550fa10248d67faeeeedd9ff4785f41e 452b1675437ef943988c48932787e2e4decfe8e4c3bed728f490d55b3d496875 66c2baa370125448ddf3053d59085b3d6ab78659efee9f152b310e61d2e7edb5

ダウンローダー SHA256

f4c659238ffab95e87894d2c556f887774dce2431e8cb87f881df4e4d26253a3

Web Access

- https://raw.githubusercontent[.]com/r1ng/news/master/README.md

- https://raw.githubusercontent[.]com/elsa999/uuu/master/README.md

- http://www.ak(masked)[.]jp/images/ http://elsakrblog.blogspot[.]hk/2017/03/test.html

C&C

- 115.68.49[.]179:80

- 115.68.49[.]179:443

- 60.248.190[.]36:443

- 115.68.52[.]66:443

- 115.68.49[.]180:443

- 122.147.187[.]173:443

- 124.150.140[.]131:443

File

- C:\programdata\init.bat

- C:\programdata\svchost.exe

アメリカの司法省が中国人ハッカー3人を刑事告訴へ

アメリカの司法省が、中国人ハッカー3人を刑事告訴する告訴状を公開した。

告訴された中国人ハッカーの3人は、

- Wu Yingzhuo

- Dong Hao

- Xia Lei

という名前で、3人はそれぞれ以下の企業に対してハッキングを行なった。

- Wu Yingzhuo…Trimble

- Dong Hao…Siemens

- Xia Lei…Moody's Analytics

3人の被告人の共通点とは

今回アメリカの司法省に告訴された3人には、「Boyusec」という中国系のセキュリティ企業に勤めている共通点がある。

Boyusecの正式名称は、Guangzhou Bo Yu Information Technology Company Limitedである。

3人の内、WuとDongは同企業の創始者かつ株主であり、Xiaは一社員だという。

Boyusecの正体とは

2017年の5月に公表されたレポートによると、Boyusecはサイバースパイ集団のAPT3である事が指摘されている。

APT3とは、中国政府直轄のプロのサイバー攻撃集団で、2011年から活動が確認されている。

APT3の主な活動は以下の2つ。

- 企業から知的財産を盗み取り

- 他国の外交機関の機密情報の盗取

またAPT3には他の呼び名もあり、UPS、Gothic Panda、TG-011と呼ばれる事もある。

- https://www.symantec.com/connect/blogs/buckeye-cyberespionage-group-shifts-gaze-us-hong-kong

- Mainland Chinese hackers attack Hong Kong government departments: Security firm

- Operation Clandestine Wolf – Adobe Flash Zero-Day in APT3 Phishing Campaign

- New Zero-Day Exploit targeting Internet Explorer Versions 9 through 11 Identified in Targeted Attacks

BoyusecがAPT3と発覚したのは2017年5月

Intrusion Truthが公表した以下の4つのレポートによれば、WuとDongの名前が、APT3によるサイバー攻撃発生元であるサーバーと紐付けられていた。

更なる調査によれば、Boyusecは中国政府の情報セキュリティ省(MSS)によって運営されている、中国情報セキュリティ評価センター(China Information Technology Evaluation Center、以下CNITSEC)のブランチである、(Guangdong Information Technology Security Evaluation Center、以下Guangdong ITSEC)のコントラクターである事が報告されている。

少し複雑なのでまとめると、中国政府とBuyosecの関係は以下。

(中国政府とBuysecは間接的に関係を持っている。BleepingComputerより引用。)

告訴された3人によるハッキングの概要

アメリカの司法省によって刑事告訴された3人の被告の告訴内容を以下にまとめる。

Wuへの告訴状まとめ

被告人: Wu

被害者: Trimble

告訴内容:

2015年から2016年の間、TribmleはGlobal Navigation Satellite Systems(グローバル衛星ナビゲーションシステム)を開発していた。モバイル端末上の位置情報の精度を挙げる目的だ。

このプロジェクトがまだ開発段階だった時に、WuはTribmleのネットワークに侵入し、以下のデータを盗み取ったと言われている。

WuがTrimbleのネットワークに侵入したのは、2015年12月から2016年3月までの間で、その期間256MB程度のデータを盗み取った。

盗み取ったデータの概要は、以下。

- 商業用のデータ

- 商品の技術に関する機密情報

- その他、Trimbleの社外秘情報

これらの情報は、Trimbleのライバル企業の手に渡った場合に、Trimbleのビジネスに深刻な影響を与え、同企業に何百、何千万もの損害をもたらす可能性がある。

Dongへの告訴状まとめ

被告人: Dong

被害者: Trimble

告訴内容:

2014年、DongはSiemensの従業員のIDとパスワードを入手する目的で、Siemensのネットワークに侵入。

2015年、DongのSiemens内通者の協力で、407GB相当のSiemensの社外秘データ(エネルギー、テクノロジー、交通系ビジネス等)を盗み出した。

Xiaへの告訴状まとめ

被告人: Xia

被害者: Moody's Analytics

告訴内容:

2011年頃、Xiaの協力者でありMoody's Analyticsの内通者の助けで、XiaはMoody's Analyticsの内部メールサーバーにアクセスし、同社の重要なポストに就く従業員の受け取るメールを、Xiaの所有するWebメールアカウントに転送するように設定した。

転送されたメールには、同企業が顧客向けに行なったマーケティング資料等、重要な社外秘データが含まれていた。

以前もアメリカ司法省が中国人ハッカーを告訴したことも

アメリカの司法省が、中国人ハッカーを告訴したのは今回が初めてではない。

2014年には、5人の中国軍に所属する兵士らを告訴したこともある。

その際彼らは、以下のアメリカ企業に対してハッキングを行なったとされる。

- Westinghouse

- SolarWorld

- Allegheny Technologies Inc. (ATI)

- USW

- US Steel

- Alcoa

中でも特筆すべきは、US Steelへのハッキングであろう。なぜなら、鉄鋼業はアメリカ経済の下支えする重要な工業であるからだ。

US Steelにハッキングを行なった中国軍兵士は、貿易に関する重要な資料を、中国政府の下請け企業に横領した疑いが持たれている。

このハッキングの後、US Steelは政府に中国から安価で鉄鋼を輸入する事を禁止するように求めたが、しばらくしてUS Steelはその訴えを棄却した。

この一連のハッキングが起きた後、アメリカと中国は、両国間で「知的財産データの盗取、及びサイバー空間での情報窃取を行わない」とする条約を結んだ。

- https://www.symantec.com/connect/blogs/buckeye-cyberespionage-group-shifts-gaze-us-hong-kong

- Mainland Chinese hackers attack Hong Kong government departments: Security firm

- Operation Clandestine Wolf – Adobe Flash Zero-Day in APT3 Phishing Campaign

- New Zero-Day Exploit targeting Internet Explorer Versions 9 through 11 Identified in Targeted Attacks

- Who is behind this Chinese espionage group stealing our intellectual property?

- Who is Mr Wu?

- Who is Mr Dong?

- APT3 is Boyusec, a Chinese Intelligence Contractor

Imgurのユーザー170万件分のユーザーメールアドレスとパスワードが漏洩。

Notice of Data Breach | The Imgur Blog

Imgurがハッキング被害に

イメージ共有サイトで知られるImgurが、ハッキング被害に遭った。

オーストラリアのセキュリティ研究者、Troy Hunt氏の報告によって、Imgurは自社のサーバーがハッキング被害に遭ったことを知った。

Imgurは、世界最大規模のウェブサイトで、月間1億5千万アクティブユーザーを抱える巨大なWebサービスである。

2014年にも情報漏えいが発生したが、その時も1億3千万程の月間ユーザーのメールアドレスとパスワードが漏洩した事が明らかになっている。

迅速な対応と情報公開

Imgurは直ちにしかるべき行動を取り、プレスリリースにまで踏み切った。

今回のインシデントをImgurに報告したTroy Hunt氏は、Imgurの行動の早さについて、以下のようにコメントしている。

I want to recognise @imgur's exemplary handling of this: that's 25 hours and 10 mins from my initial email to a press address to them mobilising people over Thanksgiving, assessing the data, beginning password resets and making a public disclosure. Kudos! https://t.co/jV8MDscXLT

— Troy Hunt (@troyhunt) November 25, 2017

以下に、上記ツイートの翻訳を掲載する。

Imgurのインシデントに対する模範的な対応について賞賛したい。Thanksgiving休暇の真っ只中だったのにも関わらず、私のメールによる一報から、たった25時間10分でデータ分析、パスワードリセット、プレスリリースまで終えてしまったのだ。ーーTroy Hunt氏のTwitterの翻訳

先週記事にも書いたUberのインシデント対応の酷さが露呈した事もあってか、今回のImgurのインシデント対応の手際の良さは特に際立った。

漏洩はメールアドレスとパスワードのみ

Imgurのインシデントでは、ImgurというサービスがEメールアドレスとパスワードしかユーザーに求めていない為、漏洩した情報もEメールアドレスとパスワードに留まると言う。

ハッキングが行われた際、Imgurのユーザーアカウント用のパスワードはSHA-256でハッシュ化されてサーバーに保存されていたようだ。

例えば、MD5DDecryptのようなサービスを使えば、同サービスのデーターベースに登録されている値をマッチングした場合において、SHA-256のハッシュ値を平文パスワードに複合することが出来る。

今回インシデントが明らかになった後は、ImgurはSHA-256よりもより安全な暗号化アルゴリズムを使用し始めたと公表している。

Imgurは、同サービスのユーザーに対して情報漏えいについてアナウンスするメールを送信しており、ユーザーに対してパスワード変更を求めている。また、同社のインシデントに関する調査も継続中だ。

(※追記 ed3159さんからご指摘を頂き、被害に遭ったユーザー件数の修正をさせて頂きました。間違った情報を掲載してしまい、大変失礼致しました。)

PlayStoreで増加するAndroid用のスパイアプリ。中にはずさんなデータ管理をするベンダも

AndroidのPlay Storeを見ていると、Spy用途で使用できるアプリで溢れている。

例えば、親が子供をスマホアプリで見張るために、ペアレンタルコントロール機能を搭載したアプリも、実質的にはスパイ用途に分類していいだろう。

それらのアプリをダウンロードするためには、Torブラウザを起動してダークネットにアクセスする必要もなく、単純にGoogleで”アンドロイド スパイ アプリ”とでも検索すればいい。

(Googleの検索結果。)

CNET JAPANが2017年8月に行なった独自の調査によれば、Play Storeには1000件を超えるスパイウェアアプリが存在しているとされている。

また、Kasperskyのセキュリティ研究所が公表した調査によれば、2016年から2017年にかけて、スパイウェアの通信は1.5倍も増えているようだ。

※このデータは、Kaspersky社のアンチウイルスにおける、スパイウェア用の通信を検知するシグネチャに引っかかった通信の数を見ている。シグネチャはMonitor.AndroidOS.*。

そこで、Kaspersky社はスパイウェアに関して詳細に記事にまとめた。(リンクは原文記事のもの)

機能

スパイ用途のマルウェアとして有名なDroidJackやAdwindと違うところがある。

それは、現在Play Storeで出回っているほぼ全てのスパイウェアは、手動でAndroidスマホにインストールされなくてはならない所だろう。

アプリの使用者自身がAndroidスマホにスパイウェアをインストールし、認証情報を入力する。そうしてやっと、スマホ上からはアプリの姿が見えなくなる。

これらスパイアプリの機能は、アプリによって異なるが殆ど全てのアプリには、以下の様な機能が入っている。

以下は、代表的なスパイアプリのリストである。参考として、マルウェアに分類されるスパイウェアのPegasusAPTと、DroidJackもリスト上部に加えられている。

PegasusとDroidJackについて

Pegasusは、Advanced Persistent Threat(以下、APT)である。

またDroidJackは、RATに分類され、一昔前に$210で買い切り出来るサービスとして提供されていたものだ。

DroidJackに関しては、ヨーロッパで既に逮捕者が出た事があるのだが、法を遵守して使用するユーザーにしてみれば、DroidJackは非常に便利と言われている。

開発者であるSanjeevi氏は、「(DroidJack)はペアレンタルコントロール目的のアプリであり、他の目的をした場合はライセンスを剥奪する」とコメントしている。

メッセージアプリからデータ取得も可能

項目「SNSデータ、メッセージの取得」に至っては、リストに示されたスパイアプリの全てに搭載されている。

メッセージアプリの例としては、Facebook, Viber, Skype, WhatsAppといった代表的なメッセージアプリが該当しており、被害者はSNSメッセージアプリ上でやりとりした内容も第三者に知られてしまうのだ。

以下の画像は、OneSpyというスパイアプリのコードである。

各コードの最後にSNSの名前が書いてあるが、有名所はすべて押さえられている。

(OneSpyのコードの一部。SECURELISTより引用。)

ほとんどが”合法”として認知

驚くべきことに、スパイアプリの殆どが”合法”として認定されているようだ。

スパイアプリといえば聞こえが悪くなるが、実質のところは”ペアレンタルコントロールアプリ”として登録されており、”家族、子供、恋人等といった大切な人達の動向を確認する目的で使われる事を想定している”とされている。

中には収集データを誰でもアクセス可能な状態にしたアプリも

Kasperskyのセキュリティ研究者、Alexey Firsh氏は、あるスパイアプリ(名称非公開)のベンダサイトと、C&Cサーバーを調査した。

Firsh氏は、そのスパイアプリが収集したデータが保護もされておらず、誰でもアクセス可能になっていたという事を発見した。

親の立場にたてば、子供の事が心配でペアレンタルコントロールアプリをインストールしたくなるのかもしれない。しかし、これらスパイアプリを使用すると、予想していなかった望まない結果をもたらす可能性がある事を注意すべきだろう。

Miraiボットネットが再び拡大。ZyXEL社のPK50001ZルーターのPoC公開が原因か。

世界中に拡散して各所にDDoS攻撃の被害をもたらしたMiraiボットネットだが、最近になってPoCが公開され、再び拡大が確認されているようだ。

PoCが公開されたのは2017年10月31日で、PoCのエクスプロイトコードを使用したMiraiによるスキャンは、11月22日(水)に確認された。

Miraiのスキャンは、セキュリティ研究者であるLi Fengpei氏によって確認され、Li氏のブログに掲載されている。

Miraiボットネットが再び拡散し始めた主な原因は、無線ルーターのPoCが公開された事である。

そこでこの記事では、

・PoC該当の無線ルーターのPoCに関する説明

から始め、その次に

・最近再び拡散し始めたMiraiについての説明

をしていきたいと思う。

ZyXEL社のPK50001Zルーター対象のPoCが公開

ネットワーク機器を製造するZyXEL社の、PK50001Zというモデルのルーターを対象としたPoCが公開された。

このPoCは、脆弱性(CVE-2016-10401)をエクスプロイトするものだ。

脆弱性(CVE-2016-10401)は、ZyXEL PK5001Zの”su”用パスワードが”zyad5001”とデフォルト設定されており、この脆弱性をエクスプロイトすることで、攻撃者はrootと同等の権限でコードを実行することが出来る。

suパスワードを知っているだけでは、ルーター自体にログインすることが出来ないので意味が無い。

しかしZyXEL社の端末には、

- admin/CentryL1nk 又は

- admin/QwestM0dem

のTelnet認証情報がデフォルト設定されているようだ。

つまり、この認証情報を使用し、su用パスワードをハードコードしたスクリプトを回せば、攻撃者はZyXEL社のPK5001Zにログインすることが出来てしまう。

MiraiのターゲットにPK50001Zが追加された

さて、続いては「最近再び拡散し始めたMiraiボットネットについての説明」に移る。

上記したZyXEL社のPK5001ZのPoCは、Miraiボットネットのスクリプトにも追記されたようだ。

なぜなら、Miraiボットネットはそもそもインターネット上の脆弱なTelnetポートをスキャンするボットネットだったからだ。つまり、ZyXEL社のPK5001ZのPoCと相性が良い。

Li氏は、ポート23番と2323番に対するスキャン件数が急増したことを確認した。

スキャンでは、上記したZyXEL社のPK5001Zの、Telnet認証情報(CentryL1nk、又はQwestM0dem)を使用している事が確認されている。

(時間別にTelnetへのスキャン件数を示したグラフ。Li氏のブログより引用。)

個人でセキュリティ研究者をしているTroy Mursch氏も、自身のツイートでMiraiボットネットがTelnetポートをスキャンしている事を確認した事を報告している。

879 new unique IP addresses were found in the #Mirai-like #botnet on 2017-11-22

— Bad Packets Report (@bad_packets) November 23, 2017

Master List and pivot tables have been updated.https://t.co/IWTcqsYcmC

殆どのMiraiボットネットはアルゼンチンに位置

Li氏、Mursch氏のいずれも、今回のMiraiボットネットのスキャンによって感染した端末はアルゼンチンに位置していると報告している。

Li氏は、11/22時点で、過去60時間でおよそ100,000ものIPアドレスがTelnetポートのスキャンを行なっており、そのうち65,700件のIPアドレスがアルゼンチンのローカルISPである”Telefonica de Argentina”に属するようだ。

今のところ、Miraiのボットは端末が再起動されると取り除かれてしまう。その事から、Miraiボットネットの規模は日によって大きく変化しており、Herderは常にポートのスキャンを行わなければならない。

TelefonicaのユーザーからはMiraiボットネットによる被害レポートなどは上がっていない事から、まだ同サービスのユーザーは知らされていない事が予想されている。

ScarabランサムウェアがNECURSボットネットで拡散。に関するまとめ。

Fセキュアのブログによれば、NECURSというボットネットの利用が最近になって増加していることが確認されている。

そこでこの記事では、NECURSに関する概要をまとめ、その後今年に入ってから報道されているニュースをまとめていきたい。

NECURSに関する概要

まず、このセクションでは、以下の小セクションを作り、NECURSに関する概要をまとめていく。

- NECURSが実行されるとどうなるか

- ユーザーへの影響

NECURSが実行されるとどうなるか

NECURSがPCにダウンロードされ実行されると、以下の動作をする事が確認されている。

さらに1.「PCのアンチウイルスやセキュリティ関連サービスの主要動作に関わるコンポーネントを無効化。」に関しては、感染端末内で以下の事象が発生する可能性がある。

ユーザーへの影響

NECURSに感染すると、感染端末内のセキュリティに関するサービス・コンポーネントが終了させられる事がある。

またNECURSには亜種が存在し、以下の亜種ではそれぞれ違う動作が確認されている。

- 「BKDR_NECURS.BGSH」の場合…感染端末のファイアウォール機能を停止させる。ユーザーは端末の再起動ができなくなる。

- 「RTKT_NECURS.BGSF」の場合…感染端末で動いているセキュリティ系サービス(アンチウイルスやファイアウォール等)やドライバを無効化する。

感染端末内でいずれの動作をした場合において、他のマルウェアに感染したり、攻撃者が感染端末に対して遠隔からコードを実行する事ができるようになる。

NECURSの特徴

NECURSは、攻撃者がメインのマルウェアとして使用するツールではなく、あくまで補助的なマルウェアであるとされている。

前セクションで述べた通り、NECURSを使ってセキュリティに関するサービスやコンポーネントを無効化する事で、攻撃者はメインとなるマルウェアを感染端末にインストールしやすくなるのだ。

つまり、NECURSは攻撃者がサイバー攻撃を仕掛ける際に、マルウェアとしては「盾」のような役割を持つ。

2017年のNECURSニュースまとめ

続いて、このセクションでは、今年に入ってからランサムウェアの拡散用にボットネットとして使われ始めたNECURSに関するニュースをまとめていく。

このセクションには、以下の2つの小セクションを設ける。

- 2017年初頭から中盤までのNECURSの使用が確認されたケース

- 今月(11月)になってから確認されたNECURS使用のケース

2017年に再び確認されたNECURS

攻撃者によるNECURSの利用は、2014年から確認されて以来フェードアウトしていたが、2017年に入ってから再び確認されるようになった。

NECURSは、毎月500万〜600万程のホストをマルウェアに感染させネットワークに参加させる世界最大規模のボットネットに成長した。

今年に入ってからは、以下のケースでNECURSの使用が確認されている。

これらのケースを詳しく知りたい場合は、以下に関連ニュースがあるので参照いただきたい。

新たに確認されたスパムメールキャンペーン

さて、このセクションでは、今回Fセキュアの研究者によって確認されたNECURSを使用した新たなスパムメールキャンペーンに関してまとめていく。

Fセキュア研究所のブログ記事によれば、本日(2017/11/24)の9時(ヘルシンキ時間)、”.vbs”ファイルが”7zip”で圧縮されたファイルが、スパム送信されている事を確認した。

スパムメールは、以下の要件で送信されている。

尚、添付ファイルはDropperとして機能しており、最終ペイロードはScarabランサムウェアのようだ。

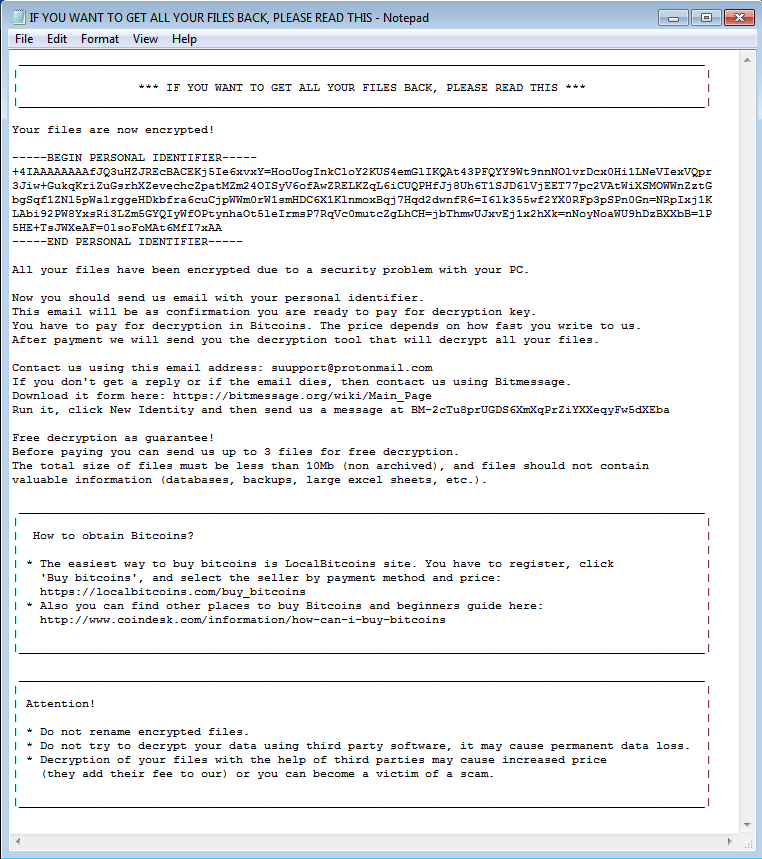

Scarabランサムウェアとは、セキュリティ研究者(@demonslay335)氏によって、2017年の6月に初めて確認された新しいランサムウェアである。

#Ransomware Hunt: ext ".scarab", note "IF_YOU_WANT_TO_GET_ALL_YOUR_FILES_BACK_PLEASE_READ_THIS.TXT" - https://t.co/MiPOyL7Mda

— Michael Gillespie (@demonslay335) June 12, 2017

Scarabランサムウェアは、Hidden Tearという、オープンソースのランサムウェア作成キットを元にして作成された。

感染した端末のデータの拡張子を”.scarab”形式で暗号化することから、Scarabランサムウェアという名前が付けられたと言われている。

尚、Hidden TearはGitHubにソースコードが公開されているので、興味のある人は参照するといいだろう。

バージョンアップを重ねるScarabランサムウェア

また、Scarabランサムウェアが発見された翌月の7月には、Malwarebytesのセキュリティ研究者・Marcelo Rivera氏(@MarceloRivero)によって、Scarabランサムウェアのバージョン2と思われるマルウェアが確認された。

#Scorpio #Ransomware (aka #Scarab) new sample, same rescue note, new ext: [Help-Mails@Ya.Ru].Scorpiohttps://t.co/HQ28Prftse pic.twitter.com/rZ9lyYDfdd

— Marcelo Rivero (@MarceloRivero) July 10, 2017

Rivera氏(@MarceloRivero) が発見したバージョンは感染端末内に保存されたファイルを”.scorpio”という拡張子に変更して暗号化した。その後、”.scarab”拡張子に変更された。

しかし、再びマイナーバージョンアップが行われ、現在は感染端末内にあるファイルの拡張子を".[suupport@protonmail.com].scarab"に変更して暗号化する。

更にScarabランサムウェアは、感染端末(WindowsPC)のシャドウボリュームを削除し、ランサムノートを保存する。

ランサムノートの名称は”"IF YOU WANT TO GET ALL YOUR FILES BACK, PLEASE READ THIS.TXT"”で、Scarabに感染すると直ちに開かれる。

(自動で開かれるランサムノート。F-SecureLabsのブログから引用。)

身代金合計額を明示しないランサムノート

Scarabランサムウェアのランサムノートに関して変わっている事は、身代金請求額について触れられていない事だ。

そのため被害者は、まず攻撃者の連絡先として示されている

・suupport@protonmail.com

にメールを送らなくてはいけない。

早く連絡すればするほど身代金請求額が低くなるようだ。

この記事の執筆時点(2017/11/24)では、Scarabランサムウェアの暗号化・復号化メソッドは明らかになっていない。

また、Necurs作成者とScarabランサムウェアの拡散者が同一であるかどうかも不明のようだ。

今後Scarabに関して新たな情報が入り次第、当記事に追記していく。

- PCのセキュリティ機能を狙う「NECURS」とは

- A Case of Too Much Information: Ransomware Code Shared Publicly for “Educational Purposes”, Used Maliciously Anyway

- With a boost from Necurs, Trickbot expands its targeting to numerous U.S. financial institutions

- Necurs Botnet Distributing Locky Ransomware via Fake Invoices

- Necurs Botnet Fuels Jump in Spam Email

AmazonKeyをDeAuth攻撃で停止し配達員が家に侵入。Amazonは既にバグ修正へ

米・AmazonがAmazonKeyというサービスをローンチしてから一ヶ月。

Rhino Security Labsのセキュリティ研究者、Rhino Security Labs氏は既にAmazonKeyのバグをエクスプロイトする方法を発見したようだ。

この手法を使えば、悪意を持った配達員がAmazonの顧客の家を監視カメラに映らずに出入りすることができるようになる。

Amazon Keyとは何か

AmazonKeyとは、配達員に家のドアのスマートロックCloudCamというスマートセキュリティカメラと、スマホでロック解除可能なドアロックを組みあせて使用する。

以下に、Amazonが公開したAmazon Keyに関する動画があるので見ていただきたい。

Amazonは、2017年10月にAmazon Keyをローンチした。

AmazonKeyは従来の監視カメラのように機能する。

家主の不在時に、Amazonによって既に認証された配達員のみ専用のロックが取り付けられたドアから、家のドアを開けて荷物を届けることができるようになる。

その一部始終は全て、AmazonKeyのカメラによって録音されている。

WifiのDeauth攻撃でAmazon Keyをハック

攻撃者は、Amazon Keyに対してWifiネットワーク経由でDeAuth攻撃をすればいい。

Wifi DeAuth攻撃をすることで、攻撃者はターゲット端末をWifiネットワークから接続解除する事ができる。

DeAuth攻撃は古典的な手法であり、攻撃自体を自動化するツールキットも存在する。

家主は配達員を確認する事すらできない

まずはエクスプロイトを発見したセキュリティ研究者のデモ動画を見ていただきたい。

https://www.youtube.com/watch?v=2GSK7cIimFY&feature=youtu.be

デモ動画では以下の手順が示されている。

- AmazonKeyの認証を受けた配達員が、手持ちのスマホでドアを解錠する

- 配達員が荷物を置き、ドアの外に出る。

- 配達員の端末からDeAuthシグナルをAmazonKeyのカメラに送信する

- 配達員がドアを開けて家に入る。この時、AmazonKeyのカメラはドアが閉められた状態の静止画を映し出している。

- 配達員がDeAuth攻撃をキャンセルし、監視カメラはドアをロックする。この時、配達員はまだ家の中にいる。

Cloud Camのデザイン的な問題から、ユーザー側にはエラーメッセージが表示されることがなく、数秒前の画像で停止し、バッファリングを示すアイコンが画面に表示される。

Amazonは既に修正に動き出している模様

サービスローンチからプライバシーの問題が懸念されていたAmazon Key。

Rhino Securityの研究者によるエクスプロイト手法の発表があってから、更に多くの人の懸念を煽ることになった。

DeAuth攻撃によってWifi端末がネットワークから外されるのはAmazonKey特有ではなく、Wifi搭載端末全てに当てはまる弱点である。

Amazonは既に、今回の報告を受けて、DeAuth攻撃の対策をソフトウェアアップデートでしようとしている。

まだまだ新しいサービスな為、今後も何かしらバグが出てくるだろう。

利用者が増えればその分バグの修正スピードも早まるので、サービスの質も高まっていくと思う。

AppleがiPhoneXに搭載したFaceIDの技術を組み合わせれば、顔認証でしかドアを解錠できない仕組みを作れるかもしれませんね。両者とも普及が進んでいないので、これからの動向を見守っていきたいです。

Uberから5700万件のユーザー情報が漏洩。10万ドルを支払いインシデント自体を隠ぺい

カーシェアリングエコノミーの代名詞でもある、配車サービス企業のUberが約5,700万件のデータが漏洩する被害に遭った事が、同企業のブログで明らかになった。

攻撃はどのように行われたか

Uberの情報漏えいは、以下のように発生したという。

- 2人の攻撃者は、Uberに所属するソフトウェアエンジニアの個人GitHubアカウントを入手。

- Uberがユーザーデータを管理しているAWSクラウドサーバーに侵入してデータをダウンロード

- 攻撃者は、データを盗み取った事実をUberに告げ、10万ドルを要求した。

実は、アカウントを入手されたUberのソフトウェアは、AWSにログインする際に必要なセキュリティキーをGitHub上に保管していたと言うのだ。

大規模なインシデントにも関わらず隠ぺい

Uberの情報漏えいは、実は2016年の10月に発生しており、世界中の5000万人のユーザーと、700万人のドライバーの名前、Eメールアドレス、電話番号、運転免許証の番号が流出した。

2016年の10月といえば、Uberはユーザーのプライバシーの侵害についてアメリカの法執行機関の調査を受けていた頃だ。

しかしUberはその時に情報漏えいが発生した事実を公表せず、今まで黙っていた。

UberのCSOを務めるJoe Sullivan氏は、同企業のセキュリティチームとインシデントに関して隠ぺいをする事に決め、個人情報をダウンロードした攻撃者の要求を飲み、10万ドルを支払った。

さらに、Uberは、2人の攻撃者に対して”情報漏洩に関する一切の黙秘”の署名をさせた。

普通、10万ドルの大金が社外の人間に支払われた際には気づかれるものだが、この時UberはBug Bountyとして攻撃者に支払いを行なったようだ。

今年の9月に新しくUberのCEOに就任したDara Khosrowshahi氏は以下のように語る。

こうした事は起こるべきではなかった。(就任したばかりだが)私は言い訳をするつもりはない。今後のビジネスのやり方を変革していくつもりだ。

実は、Uberの共同創始者であるKalanick氏は、情報漏えいが発生した一ヶ月後の2016年11月に事実を知らされたのだが、プライバシー侵害に関する取り調べを受けていた最中だったからか、公表をしなかったようだ。

問題が噴出するUber

Uberが創設されたのは2009年。

それ以来、最低でも以下の5点の問題を指摘され多くの人達から問題視されていた。

- 贈賄の可能性

- 不正なソフトウェア使用

- 価格設定への疑問

- 知的財産の盗取

最近多発する大規模な情報漏えい

昨今、Yahoo, MySpace, Target Corp, Anthem, Equifaxなど、大企業の情報漏えいが多発している。

Equifaxの時には、情報漏えいが発生した時にCEOが自社株が暴落する前に売り払った事があり多くのメディアでも批判されていた。

今回のUberの情報漏えいに対する会社としての対応も、Uberユーザーの信頼を裏切るだけでなく、法律に触れる可能性があるとされている。

先月発生した”BadRabbit”から見る、昨今のサイバー攻撃の複雑化について

このブログでは、何度も脆弱性情報について記事を書いてきた。

例えば、先月はWifiのWPA2ハンドシェイクに関する脆弱性をエクスプロイトするKRACKSに関して記事にまとめた。

過去は、たった1つの脆弱性をエクスプロイトする様なサイバー攻撃が発生していたのだが、最近はそのように”たった1つ”の脆弱性をエクスプロイトするような攻撃は減っている。

その理由は、主に以下の2つが考えられる。

以上の状況から、”スクリプトキディ”と呼ばれるアマチュア・ハッカーが攻撃を仕掛けて成功する事例は見なくなったと言えるだろう。

その流れとともに、昨今のサイバー攻撃は、ある国の政府がバックについたサイバー攻撃グループにより、サイバー攻撃の手法が「複雑化」してきている。

そこで、この記事では、先月発生したBadRabbitというランサムウェアが拡散されたランサムウェア・キャンペーンの例を使って、サイバー攻撃が複雑化している事を示していく。

BadRabbitに関してのおさらい

当ブログでも取り上げたが、BadRabbitは、ロシアとウクライナに拠点を置く、およそ200の企業や団体のネットワークにある端末を暗号化する被害を及ぼした。

BadRabbitは、サイバー攻撃集団”ShadowBrokers”がNSAから流出させたマルウェアのコードを使用していており、CVE-2017-0145でCVE登録されているWindowsサーバーに関する脆弱性をエクスプロイトした攻撃だった。

ちなみに、CVE-2017-0145をエクスプロイトすると、攻撃者は感染したWindowsPC間でデータの転送をすることが出来るようになり、遠隔から細工されたコードを実行することが出来る。

BadRabbitによる攻撃が最初に確認された時、BadRabbitによる感染経路はに関しては、主にロシア系マスメディアのウェブサイトだったとされていた。

被害に遭ったウェブサイトから訪問者の端末に、攻撃者が細工した偽のAdobeFlashPlayerがダウンロードされていたのだ。(→ドライブバイダウンロード)

BadRabbitの本当の目的は”標的型メール攻撃”

実は、最近の調査では、先月発生したBadRabbitの本当の目的は、標的型メールだった事が報告されている。

ウクライナ政府直轄のサイバー犯罪を取り締まる法執行機関のマネージャーであるSerhiy Demedyuk氏によれば、BadRabbitの感染が拡大していたのと同時期に、ウクライナ国内で標的型メール攻撃の被害に発生していたというのだ。

Demedyuk氏は、ロイター通信のインタビューで以下のように答えている。

(BadRabbitによる攻撃の最中)私たちは非常に強力な標的型メール攻撃が、金融機関やその他個人情報を取り扱う企業に対して発生しているのを確認した。

Demedyuk氏は、BadRabbitは、ランサムウェアと標的型メール攻撃の”ハイブリッドな”サイバー攻撃だったと結論している。

戦国時代の映画を見ていると煙幕を使用して相手の目をくらませるシーンがあるが、BadRabbitにおいては、ランサムウェア感染拡大が煙幕として機能した。

先月ウクライナで発生したサイバー攻撃は、多くの人の注意をランサムウェアに向けさせて、標的型メール攻撃が本来の目的だったのだ。

サイバー攻撃を重ねて”複雑化” BadRabbitの例をから学べる通り、最近のサイバー攻撃は単体で行われず、複数の攻撃を同時に行って成功確率を高めていると言えるだろう。 セキュリティ企業・ObsidianSecurityのCTOであるBen Johnson氏はこう語っている。

攻撃者の技術がどんどん巧妙になっているのに伴い、サイバー攻撃が発生した時は表層だけを見るのではなく、裏で何が起こっているのか・本当の目的は何かも考えるべきである。

プライバシーはユーザーエクスペリエンスの引き換え?セッションリプレイについてのまとめ

ブログを運営していると、PV数、訪問者のリンク元、セッション時間等のデータ収集をする事が出来る。

それらのデータは、ブログにおけるユーザー満足度を向上するために収集されるものだ。

インターネットが発達した現代においては、ウェブマーケティングという仕事が存在する程、企業や団体のウェブサイトを訪れるユーザー達の行動データが、ウェブサービス成長に重要である。

しかし、とあるセキュリティ研究者によって、ウェブデータ分析サービスの収集する情報が、”度を過ぎている”事が報告された。

研究者はプリンストン大学所属

プリンストン大学でWebブラウザの残す情報について研究している学者は、ユーザーが望む以上のデータを収集するスクリプトに関する研究を発表した。

彼らの研究が発表されたのは、FREEDOM TO TINKERという、セキュリティ研究者が研究内容を投稿できるウェブサイトだ。

研究には、以下の3名が携わった。

- Steven Englehardt(博士課程の学生)

- Arvind Narayanan(同大学准教授)

- Gunes Acar(KU Lueven)

彼らが発表した研究で特筆すべきは、セッションリプレイを行うスクリプトが、ユーザーの許可なしに、ユーザープライバシーを配慮せずデータ収集を行っているという事実だ。

彼らの研究内容に関してまとめる前に、まずは前提知識として以下の2つを簡単に説明しておく。

- セッション

- (ウェブマーケティングにおける)セッションリプレイ

そもそもセッションとは

セッションリプレイを理解する為に、まずセッションという言葉について説明する。

セッションとは、ユーザーがウェブサイトを訪れる時に、端末からウェブサイトに接続した状態を意味する。

例えば、Aさんが当ブログにアクセスしたら、1セッションとしてカウントされる。

ちなみにAさんが当ブログのこの記事と、もう一つ別の記事ページにアクセスしたとしても、1セッションとしてカウントされる。

ユーザーの行動を記録するセッションリプレイ

続いてセッションリプレイについて説明する。

セッションリプレイとは、直訳すると「セッションを再現する」という意味になる。

ユーザーがとあるサイトを訪れた時のセッションを、再現するという事だ。

例えば、Aさんが当ブログの本記事を最後まで読み、関連記事リストから他の記事を読み、他のサイトに離脱するまでの1セッションを、私が参照できる。(※あくまで例です。当サイトでは、セッションリプレイを行なっていません。)

例えば、ウェブマーケティングツールのmouseflowを使うと、ウェブサイトを訪れたユーザーが、そのサイト上でどのようにマウスを動かしているかを目視する為の”ヒートマップ”を見ることが出来る。

(ユーザーが多く見る箇所を赤で示すヒートマップの例。MouseflowのBrochureから引用。)

Mouseflowのようなツールを使えば、ウェブサイト運営者がユーザーの行動を見ることが出来る。

例えば、ユーザーの目に付きやすい場所に広告を置いたり、ユーザーの反応が悪いページのリンク位置を変更等が挙げられる。

これらの機能は、ブログのユーザーエクスペリエンスを向上する目的で使用される事が多い。

”ユーザーの情報集め過ぎ”なサービス

今回研究を発表したEnglehardt氏は、以下のウェブマーケティング分析ツールのプロバイダを対象に調査を行なった。

- Yandex

- FullStory

- Hotjar

- UserReplay

- Smartlook

- Clicktale

- SessionCam

実は、これらのサービスはAlexaのランキングの上位50,000サイトのうち、482のウェブサイトで使用されていたようだ。

(ちなみにAlexaとは、Webページのアクセスデータを調べ、訪問者数の多いページをランキングとして表示するウェブサイトの事である。→Alexaとは)

研究内容を記載した記事の中段には、ENGLEHARDT氏の研究で実際に行われたデモ動画のリンクが掲載されている。

この動画では、FullStoryというウェブ分析ツールのセッションリプレイ機能を紹介している。

動画はの内容を以下に簡単に説明すると、

- (画面左: ユーザー視点)デモユーザーがデモサイトを訪問

- (画面右: FullStoryの管理者画面)訪問ユーザー別に再生ボタンが表示される

- 再生ボタンをクリックすると、カーソルの動き、画面スクロール、テキストボックスへの文字入力動作が動画として再生される

注目すべきは、テキストボックスに入力された文字入力は、Submitボタンを押して送信する前のテキストも管理者から見れてしまうことだ。

クレジットカード情報などを入力するボックスがあったとすれば、管理者はカード番号なども知ることができる。

これではキーロガーと何ら変わらない。

尚、サイトによっては、これらの個人情報を収集しないようにサイト運営者が設定しているケースも見受けられたという。

しかし、Englehardt氏の行なった調査では、管理者がマニュアルで個人情報収集を防ぐ設定をしていなかったり、そもそもユーザーの個人情報を収集しない設定ができない(裏を返せばデフォルトで個人情報を収集する)分析サービスも見受けられたようだ。

CryptoMixから派生した亜種”0000”というランサムウェアに関する概要

BleepingComputerのMalwareHunterTeamsが、CryptoMixから派生して作成されたランサムウェアを発見した。

このランサムウェアは、感染端末内に保存されているファイルを".0000"という拡張子に変更し、暗号化する。

この記事内では、便宜上このランサムウェアを”0000”と呼ぶことにする。

ランサムノートはCryptoMixとほぼ同じ

今回発見された0000は、CryptoMixで使用されていものと同じ暗号方式であるRSA-1024を使用して、感染端末内のファイルを暗号化するようだ。

CryptoMixでは、

感染端末の所有者に身代金を要求する脅迫文を記した”ランサムノート”のファイル名は、”_HELP_INSTRUCTION.TXT”のままのようだ。

(0000のランサムノート。BleepingComputerより引用。)

しかし、0000のランサムノートに記載されている、攻撃者との連絡用のメールアドレスは変更されているようだ。

- y0000@tuta.io

- y0000@protonmail.com

- y0000z@yandex.com

- y0000s@yandex.com

ファイル名をランダムに変更し".0000"を拡張子に

冒頭でも紹介した通り、このランサムウェアは感染端末のファイルの拡張子を.0000に変更する。

ファイル名は、ランダムな文字列に変更されるようだ。

Bleeping Computerが行なったテストでは、以下のような文字列に変更されたという。

・0D0A516824060636C21EC8BC280FEA12.0000

(0000によって暗号化されたファイルを含むフォルダ。BleepingComputerより引用。)

また、0000は11個のRSA-1024公開鍵で感染端末のファイルを暗号化する。

このRSA-1024公開鍵の目的は、既にAES暗号鍵で暗号化したファイルをさらに暗号化する為のようだ。

ちなみに、0000に含まれる11個のRSA公開鍵を使用するこの手法は、同じCryptoMixから派生した亜種であるXZZXランサムウェアと同じと言われている。

中国の脆弱性データベースの遅延は「わざと」?サイバー攻撃集団と関連の可能性も

中国の脆弱性関連情報共有プログラムに計画的な遅延が発生している可能性があると指摘されている。

そもそも脆弱性関連情報共有プログラムとは

「脆弱性関連情報共有プログラムとは何か」わからない場合のために、このセクションで簡単に説明する。(分かる場合は次のセクションへ飛ばして構わない。)

脆弱性関連情報共有プログラムとは、その国で使用されているソフトウェア、プログラムの脆弱性に関する情報を共有するプログラムのことだ。

主に政府機関がポータルサイトを用意しており、脆弱性が発見され次第、固有の識別IDを付与されてデータベースに登録されていく仕組みである。

日本にもJapan Vulnerability Notes(以下、JVN)というデータベースが提供されている。

新しくゼロデイ脆弱性が発見された時に、JVNを共同管理するJPCERTかIPAに報告されると、JVNに登録される。

ちなみに、世界共通の脆弱性識別IDであるCommon Vulnerability Exposure(以下、CVE)という識別子も存在する。

サイバー攻撃は、今や国境にかかわらず発生しており、多くの攻撃が既知の脆弱性をエクスプロイトするものだ。

その為、確認された脆弱性に対して識別IDを付与して一元的にデータベース管理することで、ある場所で発覚した脆弱性情報を、別の場所でも参照する事が出来る。

そうする事で、サイバー攻撃に対して準備することが出来るのだ。

世界トップクラスの中国の脆弱性情報共有プログラム

中国の脆弱性管理プログラム、"China's National Vulnerability Database"(以下、CNNVD)は、脆弱性調査のスピードにおいて、アメリカの同様プログラムであるNational Vulnerability Database(以下、NVD)を遥かに上回る能力があるという。

具体的には、CNNVDへの脆弱性情報登録にはおよそ13日しかかからないのに対して、アメリカのNVDには、33日も要するという。

更に、CNNVDに登録されているにも関わらず、NVDに登録されていない脆弱性情報は、なんと1746件にも達しているようだ。

中国政府機関がサイバー攻撃集団をマネジメント

セキュリティ企業・Recorded Futureの調査によれば、CNNVDのバックには、中华人民共和国国家安全部(MSS)がついていると予測する。

※補足: Managed Security Serviceを意味するMSSがあるが、この記事内でのMSSとは、China’s Ministry of State Securityの頭文字を取ったMSSである。

実は、CNNVEDを管理している組織と、MSSは同じビルの同じ階に位置しているようだ。

さらに、Recorded Futureは、MSSは中国政府と関連のあるサイバー攻撃集団のマネジメントも行っている可能性が高い事も報告している。

MSSがCNNVD登録の遅延の原因か

以上に述べたことから、Recorded Futureは「MSSがCNNVDに脆弱性情報を登録する際に発生している原因」であることを推測している。

脆弱性情報登録が遅延するケースの殆どが、MSSがマネジメントする中国系サイバー攻撃によってエクスプロイトされる脆弱性のようだ。

遅延することのメリットとして、政府機関・企業の脆弱性対応が間に合わずにエクスプロイト出来てしまう事が挙げられる。

攻撃者の立場からすれば、対応が間に合っていない企業に対して攻撃を仕掛けるのは、対策されている企業と比較して楽なのは言うまでもない。

ダークウェブ上の闇取引サイトの設定ミスでIPアドレス漏洩。日本人セキュリティ研究者による報告

今年の夏、ダークウェブ上にある闇取引サイト、AlphaBay, Hansa, RAMPがアメリカ、オランダ、ロシアの法執行機関に摘発された事は記憶に新しい。

以上のダークウェブ・ポータルは、経験の積んだプログラマによって作り込まれていたので、ベンダはクリックのみで違法商品を出品できた。

AlphaBay等のダークウェブ・ポータルが閉鎖した事で、それまでポータルを使っていたベンダは、Dream Market、Valhalla、Wall Street Market等のポータルに流れたようだ。

他にも、TelegramやXMPP等のオンライン・メッセージング・プラットフォームに流れたベンダもいる。

実は、他サイトに流れず、メッセージアプリも使わずに自前で販売サイトを開設したベンダもいるのだ。

しかしその多くのベンダが作成したサイトには設定ミスが存在するケースが後を絶たず、サーバーのIPアドレスが漏れてしまっている事も多い。

サーバーのIPアドレス情報が知られてしまうのは、致命的である。

なぜなら、ダークウェブ上では、サーバーのIPアドレス等、本人特定に繋がる情報が漏れてしまっている事は、法執行機関による摘発を意味するからだ。

言い換えると、警察はサーバーを押収し、サーバー所有者の情報を調べ、更にはサイトの顧客情報までも収集する事が出来るのだ。

ダークウェブ調査を得意とする日本人セキュリティ研究者

過去二ヶ月以上の間、とある一人のセキュリティ研究者によって、ダークウェブ上で非常に効果的な調査が行われている。

その研究者のオンライン上のハンドルネームは”$h1ttyKids”(@Sh1ttyKids)という。

彼は、自身のブログで、違法で大麻販売を行うVendor Shop(売人が持つ専用の販売サイト)、ElHerbolarioに関する調査を報告した。

詳細は@Sh1ttyKids氏のブログに書いてあるので省くが、彼はElHerbolarioをホストするサーバーに関連する2つのオランダのIPアドレスを突き止めた。

- IPアドレス

-

- 188.209.52.177

- 185.61.138.73

彼は、これらのIPアドレスはBlazingFastというサーバーホスティングサービスのサーバーのものである事を発見。

BlazingFastは、ウクライナの匿名化を売りにしているサーバーホスティングサービスで、サイバー犯罪者を守る”防弾サーバー”として使われる事が多いようだ。

$h1ttyKids氏が公開した情報を使えば、オランダの法執行機関はサーバーを押収する事ができるようになる。

10月にはイタリアのダークウェブサイトの調査も

実は、$h1ttyKids氏は、10月下旬にはイタリア系のダークウェブ上のコミュニティ”Italian Darknet Community(IDC)”の調査も行なっており、IPアドレス(176.123.10.203)漏洩を確認したようだ。

その件に関しては、既にイタリアの法執行機関と連携がとれたようで、既に適切な方法で報告がなされたようだ。

以下、$h1ttyKids氏のブログ記事から引用する。

前回IDC2.0について書きましたが、私のTwitterのフォロワーを通じてイタリアの法執行機関の方を紹介してもらい適切に情報を提出することができました。今後も管理者について一緒に追いかけていくつもりです。今回の件に関しても法執行機関に提出をしていきたいと思います。

個人でもセキュリティ調査は充分に可能

@Sh1ttyKids氏は、本件に関する情報をブログで公開した上で、記事の最後に以下のように書いている。

近年Tor上に違法なサイトを構築している人が多くなってきていますが、セキュリティに関していえばそこまで頑丈と言うことではないことが前回と今回の記事でわかるかと思います。あまり技術を持っていない人でも簡単に見つけられるのでみなさんにもやってみてほしいです。このような手法は法律に一切触れることなく扱うことができるのでもっと認知してもらえれば嬉しい限りです。(どこかでハンズオンができればやりたいですね)

@Sh1ttyKids氏のブログで、ダークウェブにあるサイトのIPアドレス情報を見つける手順も詳細に記入されているので、関心のある人は是非同じように調査してみて欲しい。

また、セキュリティ研修で有名なSANSのポッドキャストでも、本件について触れられている。

SANS ISC (4:40あたり)

https://isc.sans.edu/podcast.html